Pendant une décennie, la riposte graduée contre les internautes utilisant BitTorrent a été mise en œuvre avec l’envoi de messages d’avertissement de plus en plus sévères.

Ce dispositif, encadré autrefois par la Haute autorité pour la diffusion des œuvres et la protection des droits sur Internet (Hadopi), qui expédie chaque jour des milliers de mails d’avertissements pour tenter de lutter contre le piratage par la dissuasion et la sanction, est maintenant supervisé par l’Arcom : l’Autorité de régulation de la communication audiovisuelle et numérique.

L’action de la Hadopi reste parfois méconnue ou incomprise. Numerama fait donc le point dans cette foire aux questions (FAQ), à travers de multiples questions, alors que des courriers de rappel continuent d’être envoyés, mais en plus petit nombre, aux internautes suspectés d’enfreindre le droit d’auteur.

Qu’est-ce qu’Hadopi ? Que risque-t-on à pirater sur BitTorrent ou eMule ? Peut-on recevoir des avertissements en faisant du streaming ? Comment réagir si l’on reçoit un mail de la Hadopi ? Comment contourner Hadopi ? De quelle façon sécuriser son accès à Internet pour ne plus recevoir de courriers ? Combien de personnes ont été condamnées ? Nous répondons à toutes vos préoccupations.

Hadopi, qu’est-ce que c’est ?

La Hadopi est la Haute autorité pour la diffusion des œuvres et la protection des droits sur Internet. Elle est issue d’une loi du 12 juin 2009 complétée par une loi du 28 octobre 2009.

Elle a été créée principalement pour mettre en œuvre la « riposte graduée », pour lutter contre le piratage de films, musiques, ou séries TV — et en théorie tous types d’œuvres artistiques qui circulent sur Internet. Juridiquement parlant, elle ne sanctionne pas le fait de copier ou de partager des œuvres en ligne. Elle cible plutôt le fait pour l’internaute de ne pas avoir empêché que son accès à Internet soit utilisé pour pirater. C’est ce qui est appelé la « négligence caractérisée ».

La Hadopi ne sert toutefois pas qu’à la riposte graduée. Elle a quatre missions imposées par le législateur :

- La protection des œuvres sur Internet (la fameuse riposte graduée) ;

- L’encouragement au développement de l’offre légale (à travers une rubrique qui référence toutes les offres « pouvant être regardées comme étant légales », même si elles n’ont pas reçu le label PUR qui certifie leur légalité) ;

- La régulation des DRM et autres mesures de protection des droits (la Hadopi a ainsi rendu des avis concernant la lecture des Blu-Ray avec VideoLAN VLC, ou le dépôt légal à la BNF) ;

- La labellisation de moyens de sécurisation (c’est-à-dire la certification de logiciels de contrôle parental qui seraient efficaces pour éviter de recevoir des avertissements Hadopi, ce qu’elle n’a jamais fait).

En tant qu’institution, la Hadopi était une autorité administrative indépendante composée d’une cinquantaine de personnes, installée à Paris, rue du Texel. Elle se décomposait en deux entités : le collège de la Hadopi chargé des trois dernières missions et du pilotage global de l’institution, et la commission de protection des droits (CPD), devant mettre en œuvre la riposte graduée.

Le président de la Hadopi jusqu’en 2021 était Denis Rapone. En 2022, l’autorité a fusionné avec le Conseil supérieur de l’audiovisuel (CSA) pour donner naissance à l’Arcom. Son président est Roch-Olivier Maistre. Denis Rapone a intégré le collège de l’Arcom. Les prérogatives de l’Arcom contre le piratage ont été élargies pour tenir compte de l’évolution des pratiques des internautes.

Le budget global de l’Arcom est de 46,6 millions d’euros — en comparaison, le budget de la Hadopi ne dépassait pas les 10 millions d’euros. Quant à ses effectifs, l’Arcom compte 355 personnes dans ses rangs.

Avec la riposte graduée, qu’est-ce qu’on risque ?

La riposte gradée (ou « réponse graduée » selon la terminologie officielle, qui se veut moins vindicative) est une procédure qui vise d’abord à contacter l’internaute par e-mail puis par courrier recommandé pour le prévenir qu’il risque une sanction (au maximum une amende de 1 500 euros) s’il continue à pirater sur Internet (depuis juillet 2013, il n’est plus possible de faire couper l’accès à Internet des contrevenants).

La Hadopi ne sanctionne pas elle-même, mais envoie des dossiers aux tribunaux lorsque des internautes continuent de pirater malgré l’envoi d’au moins deux avertissements, dont un par courrier postal. La loi impose un calendrier :

- Un premier mail d’avertissement Hadopi (sur l’adresse connue du FAI, souvent celle @orange.fr , @free.fr, @sfr.fr, etc.) ;

- Si récidive dans les 6 mois qui suivent l’e-mail, deuxième avertissement par e-mail et envoi d’un courrier en recommandé avec accusé de réception (LRAR) ;

- Si récidive dans les 12 mois qui suivent la LRAR, le dossier peut être examiné par la commission de protection des droits, qui décide ou non de transmettre l’affaire au tribunal en vue d’une éventuelle condamnation.

Depuis 2015, la Hadopi envoie parfois un avertissement en lettre simple avant la phase de LRAR, ce qui ajoute dans les faits une étape supplémentaire. Par ailleurs, il lui arrive de rouvrir des dossiers fermés en cas de multiples récidives espacées dans le temps.

Ce n’est pas le piratage qui est sanctionné, mais le fait de ne pas avoir essayé de l’empêcher.

Sur le plan strictement juridique, la riposte graduée vise à sanctionner la « négligence caractérisée », qui est définie par la loi comme le fait pour le titulaire de l’accès à Internet de « ne pas avoir mis en place un moyen de sécurisation » ou d’avoir « manqué de diligence dans la mise en œuvre de ce moyen ». Ce n’est pas le piratage en tant que tel qui est sanctionné, mais le fait de ne pas avoir essayé correctement de l’empêcher. C’est cet aspect qui sera vérifié par la CPD et par le tribunal.

Il s’agit de faire respecter l’article L336-3 du Code de la propriété intellectuelle, qui dispose que « la personne titulaire de l’accès à des services de communication au public en ligne a l’obligation de veiller à ce que cet accès ne fasse pas l’objet d’une utilisation à des fins de [piratage] ».

Et, concrètement, comment ça fonctionne les mails Hadopi ?

La Haute autorité envoie des avertissements à l’internaute lorsque son accès à Internet est détecté sur un réseau Peer-to-Peer (P2P) comme BitTorrent ou eMule, et qu’il y partage une œuvre protégée par le droit d’auteur. À chaque accès à Internet est associée une adresse IP, et c’est cette adresse IP qui est détectée.

La Hadopi ne peut intervenir que contre l’utilisation de réseaux P2P, où les partages de films ou d’albums de musique sont réalisés sur la place publique, à l’exception des rares réseaux P2P chiffrés.

La détection de l’adresse IP n’est pas réalisée par la Hadopi elle-même, mais par un prestataire privé mandaté par des organisations de titulaires de droits d’auteur. Au début de la riposte graduée, c’est la société nantaise TMG qui a été mandatée par :

- Des professionnels de la musique (SACEM, SCPP, SPPF, SDRM) ;

- Des professionnels du cinéma (ALPA).

Ces organisations ont reçu l’agrément de la Commission nationale de l’informatique et des libertés (Cnil). En revanche, ni l’industrie du jeu vidéo, ni l’industrie du livre n’ont souhaité faire appel à la Hadopi pour protéger leurs droits. Un internaute qui téléchargerait des livres ou des jeux vidéo sur les réseaux P2P ne risque donc rien par la procédure de la riposte graduée. Mais il s’expose à d’autres risques judiciaires. Et les ayants droit agissent par ailleurs.

Concrètement, pour détecter une adresse IP la société TMG commence un téléchargement d’une œuvre (parmi une liste secrète déterminée par les ayants droit) sur BitTorrent ou eMule et note l’adresse IP de tous ceux qui la partagent. Ces détections font alors l’objet de procès-verbaux de la part des agents assermentés des organisations qui l’ont mandatée.

Sur BitTorrent, TMG se rend sur les mêmes trackers publics de fichiers torrent que ceux utilisés par les internautes. À notre connaissance, les trackers BitTorrent privés (qui nécessitent un mot de passe) ne font pas l’objet d’une surveillance, ou rarement. Les trackers semi-privés peuvent en revanche être dans le collimateur.

Les procès-verbaux avec les adresses IP et les fichiers téléchargés sur BitTorrent ou eMule sont alors envoyés à la Hadopi, qui demande aux fournisseurs d’accès à Internet quel est le nom de l’internaute — et plus exactement le nom du titulaire de l’abonnement à Internet, qui est en fait le responsable aux yeux de la loi — à qui elle était attribuée au moment de la détection de l’infraction, avec ses coordonnées (adresse e-mail, adresse postale…).

Je ne fais que du streaming. Je risque un avertissement Hadopi ?

Non, il est impossible de recevoir un courrier d’avertissement Hadopi si l’on fait du téléchargement direct en passant par un hébergeur spécialisé, ou si l’on regarde des films ou des séries TV sur un site de streaming.

Techniquement, il est impossible pour un tiers de connaître les adresses IP qui se connectent sur de tels sites (seul le FAI le pourrait, mais c’est exclu). Or sans l’adresse IP, il n’y a pas d’identification possible de l’internaute, et donc personne à qui envoyer un avertissement. Seuls BitTorrent, eMule et d’autres réseaux P2P permettent de trouver l’adresse IP.

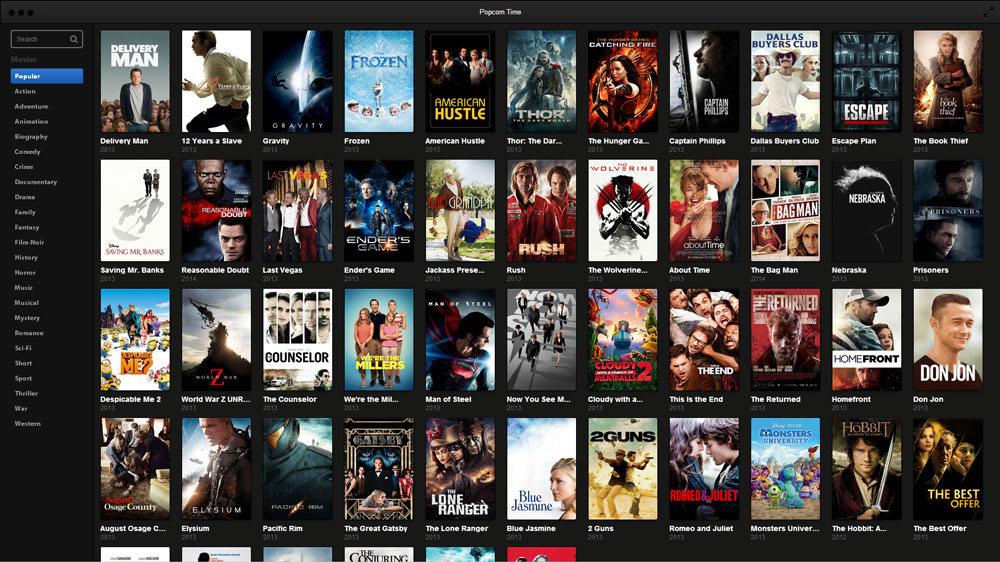

Attention : même si vous avez l’impression qu’il s’agit d’une appli de streaming, un logiciel comme Popcorn Time utilise techniquement le réseau BitTorrent et votre adresse IP est donc bien visible. Il en va de même pour Torrents Time qui sert sur The Pirate Bay. La Hadopi peut savoir que vous l’utilisez, sauf à y adjoindre un VPN qui ferait passer votre adresse IP ailleurs.

Juridiquement, le fait de regarder un film ou une série TV sur un service de streaming n’est pas illégal pour le spectateur, en l’état actuel de la jurisprudence (il faudrait démontrer un recel de contrefaçon, ce qui à notre connaissance n’a jamais été fait dans ces circonstances). C’est le diffuseur qui est en revanche responsable devant la loi.

Enfin parce que la Hadopi et les ayants droit appliquent une stratégie différente contre le streaming et le téléchargement direct, en voulant assécher leurs financements à travers des chartes signées par les régies publicitaires et par les plateformes de paiement. Il s’agit aussi de déréférencer et de bloquer les sites, y compris les sites miroirs. Sanctionner l’internaute n’est pas prioritaire.

J’ai reçu un mail Hadopi, que répondre ?

Pas de panique. D’abord, assurez-vous qu’il s’agit d’un vrai courrier Hadopi et non d’une arnaque. Le modèle ressemble à ça et ne demande aucune somme d’argent.

Ensuite, il est conseillé d’utiliser ce formulaire pour demander de recevoir par courrier la liste des œuvres qui auraient été piratées avec votre accès à Internet, afin de vérifier si l’avertissement Hadopi reçu est légitime, et de comprendre qui en est responsable dans le foyer et de prendre des mesures adaptées.

Si vous n’avez reçu qu’un mail d’avertissement, il ne paraît pas utile de réagir. Contentez-vous de faire ce qu’il faut pour ne pas recevoir d’autres courriers (pour rappel, un avertissement par courrier postal peut être envoyé en cas de récidive dans les 6 mois), et vous n’en entendrez plus parler.

En particulier, si vous ne souhaitez pas que votre accès à Internet soit utilisé pour télécharger des torrents de fichiers illégaux, veillez à désinstaller BitTorrent, µTorrent, Vuze, eMule ou tout autre logiciel de P2P. Vous trouverez la liste des logiciels installés sous Windows dans le panneau de configuration (sous Windows 10, tapez « supprimer un programme » dans la barre de recherche à côté du menu Démarrer). Notez cependant que ces logiciels peuvent être présents sur d’autres ordinateurs qui utiliseraient la même connexion à Internet.

Si vous recevez un courrier recommandé de la Hadopi, deux stratégies de défense sont possibles

Si vous recevez un courrier recommandé de la Hadopi, deux stratégies de défense sont possibles. La première est de garder le silence, puisque aucun dossier d’ordonnance pénale ne peut en principe être monté contre un internaute qui n’a pas livré certaines informations. C’est toutefois une stratégie risquée en cas de récidives acharnées qui peuvent toujours faire l’objet d’enquêtes. La deuxième consiste à répondre en apportant les éléments concrets de bonne foi qui démontrent que l’infraction de « négligence caractérisée » suspectée par la Hadopi n’est pas constituée.

À cet égard, si vous avez l’esprit taquin ou procédurier et souhaitez défendre vos droits avant le tribunal, nous avons préparé cette réponse-type que vous pouvez adapter et envoyer en indiquant votre numéro de dossier :

Madame, Monsieur,

J’ai bien pris connaissance de votre recommandation envoyée le jj/mm/aaaa à l’adresse [[email protected]], m’avertissant que mon accès à Internet a été utilisé le jj/mm/aaaa pour mettre à disposition, reproduire ou accéder à des œuvres culturelles protégées par un droit d’auteur.

Vous m’avez communiqué par courrier du jj/mm/aaaa le nom desdites œuvres.

Or, je vous adresse en préambule les observations suivantes, dont vous voudrez bien prendre note que :

* À la date de la constatation de l’infraction présumée, le logiciel pare-feu [nom du logiciel] ainsi que le logiciel de contrôle parental [nom du logiciel] étaient installés sur l’ordinateur de mon foyer ;

* Ces deux logiciels sont gratuits, et je ne dispose donc d’aucune facture ni preuve d’achat ;

* Étant matériellement dans l’impossibilité technique de prouver que ces logiciels étaient bien installés et activés le jj/mm/aaaa (date d’infraction présumée), je vous certifie sur l’honneur qu’ils l’étaient ;

* Mon réseau WiFi est sécurisé par une clé WPA.

* Personne n’a accès à cet ordinateur sans que j’en surveille personnellement l’utilisation ;

* Les fichiers dont la mise à disposition depuis mon adresse IP a été constatée par procès-verbal ne sont pas présents sur mon disque dur, et à ma connaissance ne l’ont jamais été ;

Pour toutes ces raisons, je vous demande s’il vous plait de bien vouloir me transmettre copie intégrale du procès-verbal de constatation des faits susceptibles de constituer un délit de contrefaçon, qui témoigne d’une probable intrusion frauduleuse dans mon système informatique.

Je vous prie également de m’indiquer si les faits de contrefaçon constatés et portés à votre connaissance ont fait l’objet d’une communication au procureur de la République, conformément à l’article 40 du Code de procédure pénale. À défaut, je vous prie de m’en communiquer les raisons.

Par ailleurs, j’attire votre attention sur le fait que l’article L331-25 du Code de la propriété intellectuelle dispose que la recommandation doit contenir « une information de l’abonné sur l’existence de moyens de sécurisation permettant de prévenir les manquements à l’obligation définie à l’article L. 336-3 ». L’article L331-26 du Code de la propriété intellectuelle ajoute que « la Haute Autorité rend publiques les spécifications fonctionnelles pertinentes que ces moyens doivent présenter ».

Or à ce jour « les spécifications fonctionnelles pertinentes que ces moyens doivent présenter » n’ont été publiées par votre Haute Autorité. En conséquence, l’obligation d’information sur l’existence de moyens de sécurisation n’a pas pu être satisfaite par votre recommandation.

Pour ces motifs, la nullité de votre recommandation étant encourue, je vous demande en application des articles 39 et 40 de la loi n°78-17 du 6 janvier 1978 de bien vouloir faire droit à ma présente demande de suppression de toutes données me concernant qui seraient toujours inscrites dans votre « système de gestion des mesures pour la protection des œuvres sur Internet ».

En cas de refus d’accéder à cette demande, je vous prie de bien vouloir m’en communiquer les motifs.

Vous remerciant pour l’attention que vous porterez à mes observations et mes demandes, et dans l’attente de votre réponse, je vous prie, Madame, Monsieur, d’agréer l’expression de mes sincères salutations.

Comment contourner Hadopi ?

Le mieux est évidemment de s’assurer que l’accès à Internet n’est plus utilisé pour pirater, et de vous tourner vers l’offre légale. C’est plus sûr et plus respectueux des créateurs, en particulier si vous téléchargez des œuvres que vous auriez achetées si vous n’aviez pas pu les avoir gratuitement en piratant.

Les internautes qui ne veulent rien changer à leurs habitudes ou parce qu’ils ont le souci de préserver au maximum leur vie privée masquent leur adresse IP. Pour cela, ils mettent en œuvre diverses stratégies :

- Arrêter le P2P et utiliser exclusivement des sites de streaming ou de téléchargement direct ;

- Faire transiter le trafic BitTorrent par un VPN. Moyennant en général quelques euros par mois, ces réseaux privés virtuels font passer l’ensemble de votre trafic Internet par des serveurs, notamment situés à l’étranger, ce qui masque l’adresse IP française. Il devient donc difficile, voire impossible, de déterminer l’origine géographique exacte, et donc d’agir en conséquence.

- Utiliser des logiciels de P2P sécurisés comme ANts P2P ou Peersm. Mais ce sont des solutions qui ne donnent pas toujours satisfaction. Freenet, I2P, Tor, RetroShare, OneSwarm peuvent aussi être une possibilité. Dans tous les cas, vérifiez que le projet est actif, gage de mises à jour régulières.

- Utiliser des trackers BitTorrent privés (ce n’est toutefois pas une garantie absolue).

Comment sécuriser mon accès à Internet ?

C’est une question plus compliquée qu’il n’y paraît.

La loi Hadopi prévoit que l’administration publie des informations sur les moyens de sécurisation qui seraient efficaces pour éviter que l’accès à Internet soit piraté. Théoriquement, l’article L331-26 du Code de la propriété intellectuelle impose que « la Haute Autorité rend(e) publiques les spécifications fonctionnelles pertinentes que ces moyens doivent présenter ». Mais, concrètement, elle ne l’a jamais fait, et ne le fera jamais, l’ancien secrétaire général ayant même jugé « hypocrite » de demander que cet aspect de la loi soit respecté par l’administration ;

En lieu et place de mesures certifiées efficaces, la Hadopi a donc publié des fiches pratiques qui expliquent, par exemple, comment désinstaller un logiciel de P2P, ou de quelle façon sécuriser son accès à Internet.

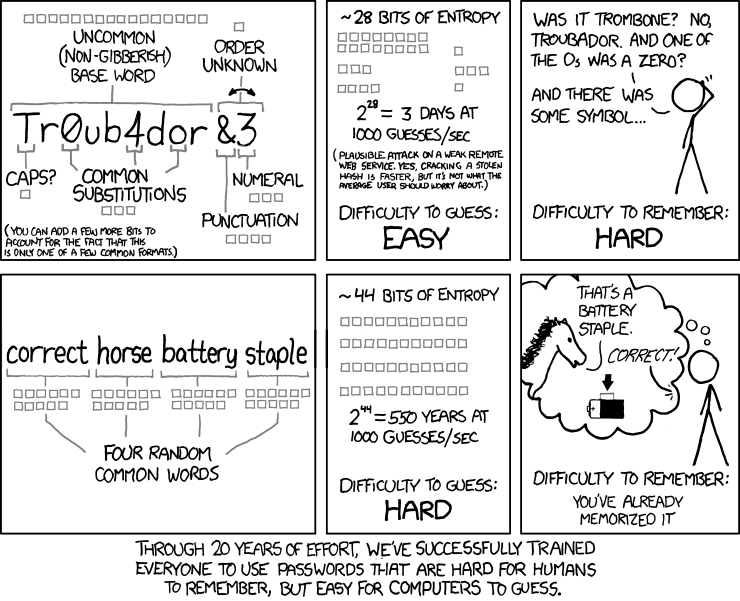

C’est ce dernier point qui est le plus important. Une sécurisation avec un logiciel de contrôle parental sur un seul ordinateur ne servira à rien si d’autres peuvent se connecter au réseau familial pour pirater des films, des séries TV ou de la musique. Il est donc crucial d’utiliser un accès sécurisé par une clé que l’on garde pour soi, et de préférence une clé WPA2, plus solide que le WEP ou le WPA.

Les entreprises peuvent aussi mettre en place des pare-feux d’entreprises pour bloquer les protocoles ou les ports typiques des logiciels de P2P comme BitTorrent ou eMule, et imposer des chartes aux employés. Même s’il ne s’agit pas de mesures techniques, ces chartes font partie des « moyens » qui sont observés au moment d’évaluer la « diligence » de l’accusé.

Hadopi en chiffres, ça donne quoi ?

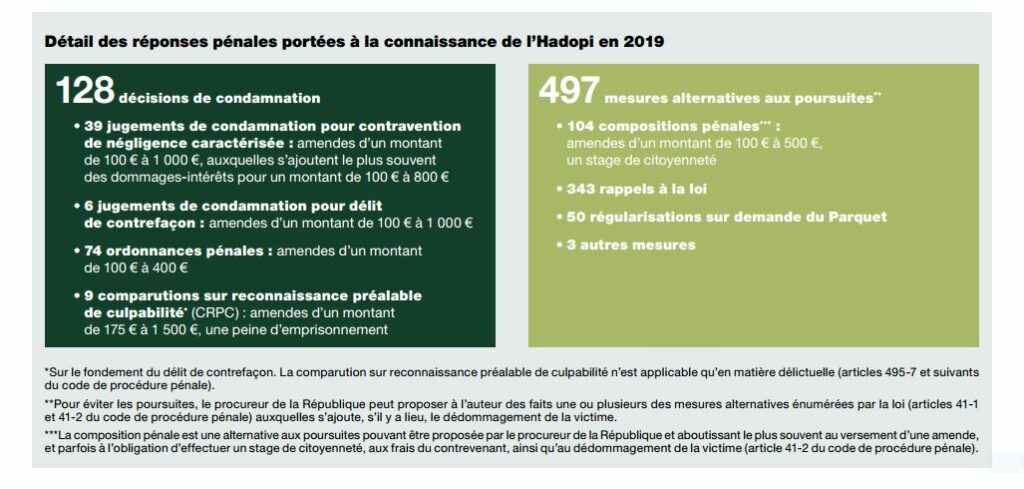

Sur 2019, la Haute Autorité a envoyé un peu plus 619 687 mails d’avertissement ainsi que 208 104 lettres en guise de deuxième avertissement. Il y a également eu 1 748 dossiers de constats de négligence caractérisée qui ont fait l’objet d’une transmission au procureur de la République. Pour 128 d’entre elles, une décision de condamnation a été prononcée. 497 autres ont bénéficié de mesures alternatives.

Qui peut être poursuivi en justice ?

Depuis 2014, la Hadopi a mis en place des critères de sélection prioritaires des dossiers. Selon le rapport annuel 2015, la Commission de protection des droits (CPD) de la Hadopi sélectionne en priorité les dossiers « les plus graves ».

Ce sont « ceux dans lesquels on constate l’utilisation de plusieurs logiciels pair-à-pair, ainsi que la mise à disposition de nombreuses œuvres de types différents (musique, film, série, spectacle vivant) », et ceux ayant fait l’objet de « procédures successives, dans lesquelles l’abonné a déjà été destinataire de plusieurs premières, voire de plusieurs deuxièmes recommandations ».

À cet égard-là, Hadopi précise qu’il « s’agit de procédures concernant des abonnés qui ont déjà reçu une première ou une deuxième recommandation et pour lesquels la précédente procédure a été clôturée à l’issue du délai de réitération (six mois après l’envoi de la première recommandation ou un an après la présentation de la seconde) ».

Le décret du 5 mars 2010 qui crée le fichier Hadopi a permis que les noms des personnes averties soient conservées pendant 14 mois après l’envoi d’un e-mail d’avertissement et jusqu’à 20 mois après l’envoi d’un courrier Hadopi par lettre recommandée.

(Article mis à jour avec le remplacement par l’Arcom)

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !