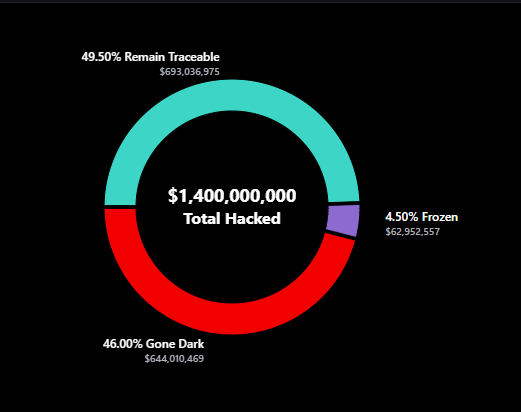

Ce 4 mars, Ben Zhou, le P-DG de la plateforme d’échange Bybit, a une mauvaise nouvelle à annoncer sur le réseau social X. Un peu plus de dix jours après le spectaculaire piratage de l’échangeur, un hack historique qui s’est soldé par le vol de 1,4 milliard de dollars, principalement en Ethereum, 20 % des fonds volés sont désormais « dans le noir ». En clair, l’entreprise a perdu le fil d’une partie importante des crypto volées. Depuis, cette part bouge fortement sur la page de suivi. De quelques pour cent à près de 46 % ce 22 mai ! Et au final, au moment de la rédaction de cet article, seule une faible portion du butin, environ 4,5 %, a pu être saisie ou gelée. Soit l’équivalent d’environ 63 millions de dollars.

Bien sûr, la crypto ne protège pas les criminels. C’est au contraire un moyen précieux entre les mains des polices du monde entier pour pister les flux financiers louches. Ces derniers sont évalués par le spécialiste du traçage crypto Chainalysis à une fraction (0,14 % ) de toutes les transactions. Le principe même d’une blockchain permet en effet de suivre tout le circuit des échanges. Loin d’être anonyme, l’usage des actifs numériques se fait sous le signe du pseudonymat. Un exemple parmi d’autres : la justice française a pu saisir à la mi-septembre 2023 un portefeuille numérique hébergé sur l’échangeur Binance dans l’affaire de la séquestration du père de l’influenceur TeufeurS.

Fractionner le butin dérobé, une marque de fabrique des pirates du groupe Lazarus

Mais n’allez pas croire que ce travail de suivi est facile. « Les enquêteurs crypto doivent être très agiles, se mettre à jour en permanence et être prêts à remettre en cause leurs techniques travail », résume Florian Manet. Ce colonel de gendarmerie est le patron de la division des enquêtes spécialisées, de la donnée et des investigations techniques du commandement du ministère de l’Intérieur dans le cyberespace (Comcyber-MI). Numerama vous décortique les schémas d’« obfuscation » des cybercriminels, cette façon de masquer leurs traces.

Revenons tout d’abord au hack de Bybit. Ici, les Ether, après avoir été volés, ont été répartis dans les heures qui ont suivi vers cinquante portefeuilles contenant chacun environ 10 000 ETH. Avant de rebondir ensuite sur d’autres adresses, les fonds étant répartis en de plus petites fractions de sommes égales. C’est l’une des marques de fabrique du groupe Lazarus, ces hackers nord-coréens suspectés d’être les auteurs du vol. Ce fractionnement des fonds n’empêche pas la surveillance des fonds volés. Mais il complique le travail des enquêteurs, même avec des outils de traçage des transactions.

Le « Peel Chain », tactique pour brouiller les pistes

Cette façon de brouiller les pistes s’appelle le « Peel chain ». Une référence à oignon que l’on épluche — peel, en anglais — couche par couche. L’objectif des criminels est d’embrouiller ceux qui les suivent et de passer sous les radars en fractionnant les montants. Des avoirs plus faibles sont moins susceptibles d’attirer l’attention des plateformes d’échange, ou d’être remarqués avant de passer à la moulinette des services de mélange.

Ces derniers sont un classique dans les manœuvres de dissimulation de fonds crypto. « Ce sont des sortes de gares de triage qui vont fractionner en entrée les flux d’actifs, puis les réassembler dans de nouveaux trains en sortie », détaille Florian Manet. Il existe des mixeurs traditionnels, mais aussi des services décentralisés, comme CoinJoin ou Wasabi Wallet, qui permettent, eux aussi, de mélanger les transactions.

🔥Chainalysis’ Reactor graph illustrates the complex laundering of funds from the Bybit exploit. Hackers money laundering.

[image or embed]— OneSatoshi🔥🔥🔥🚀🚀🚀 (@onesatoshi.bsky.social) 26 février 2025 à 02:51

Les mixeurs pour blanchir de la crypto volée

Après un « Peel Chain », les fonds volés à la plateforme japonaise DMM Bitcoin, victime d’un vol de 4 500 bitcoins à la fin du mois de mai 2024, ont ainsi été envoyés vers des services de mélange, observait l’entreprise d’analyse de la blockchain Merkle Science. Il s’agissait notamment de Sinbad.io ou Wasabi Wallet. Avec en sortie une nouvelle phase d’épluchage. Les tranches allaient cette fois-ci de 10 à 20 BTC, contre 39 en entrée.

Ces outils sont sans surprise dans le viseur des polices. Exemple avec la chute de ChipMixer en mars 2023. L’agence policière Europol accuse cette plateforme d’avoir participé au blanchiment de plusieurs milliards d’euros. De même, la justice hollandaise a condamné en mai 2024 le développeur de Tornado Cash, ce mélangeur décentralisé de crypto-monnaies. Il a écopé de plus de cinq ans de prison.

Même s’ils échappent à la police, ces mixeurs ne seraient pas pour autant des solutions miracles pour les cybercriminels. « Il y a toujours une faille », rappelle Florian Manet. Par exemple, les spécialistes d’analyse des flux vont pouvoir identifier une corrélation suspecte si le dépôt et le retrait depuis un mixeur se succèdent rapidement. C’est pour cela que les voleurs de DMM Bitcoin ont modifié le calendrier des retraits. Une façon de brouiller encore plus leurs traces. Cette fonctionnalité, classique, est « disponible dans l’interface utilisateur de nombreux mixeurs », souligne Merkle Science.

De vraies baleines cybercriminelles

De même, le poids des criminels en matière de crypto peut les trahir. À la mi-septembre 2024, selon Crystal intelligence, une entreprise d’analyse de la blockchain, quasiment la quasi-totalité (98 %) des fonds entrants sur Tornado Cash étaient liés au piratage de WazirX ! Le groupe Lazarus est encore une fois suspecté d’être derrière le hack à l’été 2024 de cette plateforme indienne. Par conséquent, les retraits opérés les jours suivants avaient de fortes probabilités d’être liés au casse.

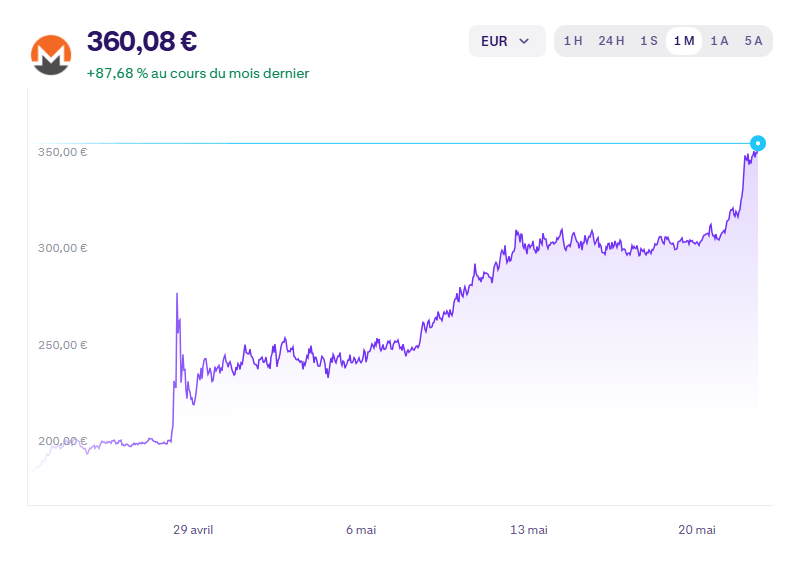

Résultat : cette étape dans l’obfuscation des fonds semble presque superflue. Quelle que soit la capacité du service de mélange, « votre activité restera visible » en cas de transfert d’un gros volume de crypto, rappelait un chercheur de Crystal intelligence. Autre exemple avec l’emploi de cryptos censées être moins traçables. À la fin avril, la conversion de l’équivalent de 3 520 bitcoins en Monero a ainsi fait flamber son cours. Pas très discret.

« Chain hopping » : sauter d’une blockchain à une autre

Mais les cybercriminels ne passent pas toujours par un mixeur. « Ils n’en n’ont pas forcément besoin », estime Sébastien Martin, le patron de la société d’investigation crypto Raid Square. « C’est une façon de faire de l’obfuscation des fonds. Mais il y en a d’autres, dont certaines assez simples », poursuit-il. Une autre manière de brouiller les pistes va être en effet de multiplier les swaps, ces conversions d’un cryptoactif vers un autre.

On désigne en anglais sous le terme de « chain hopping » cette façon de sauter d’une blockchain à une autre. L’entreprise vient d’observer récemment cette méthode dans un vol de l’équivalent d’un peu plus de 500 000 dollars à une entreprise française. Son rapport anonymisé, consulté par Numerama, retrace les étapes du piratage.

Une activité lucrative

Tout avait commencé par le vol d’une phrase de mot de passe. Stockée sur un gestionnaire de mots de passe, elle a été compromise par une mauvaise hygiène numérique. Les fonds volés se sont envolés vers un portefeuille du pirate. Puis, ils ont été ensuite échangés grâce au protocole décentralisé Uniswap et deux ponts (bridges, en anglais), WanChain et FlixedFloat. Une façon de jongler entre plusieurs blockchains qui s’est soldée par une arrivée sur une adresse dédiée au Bitcoin.

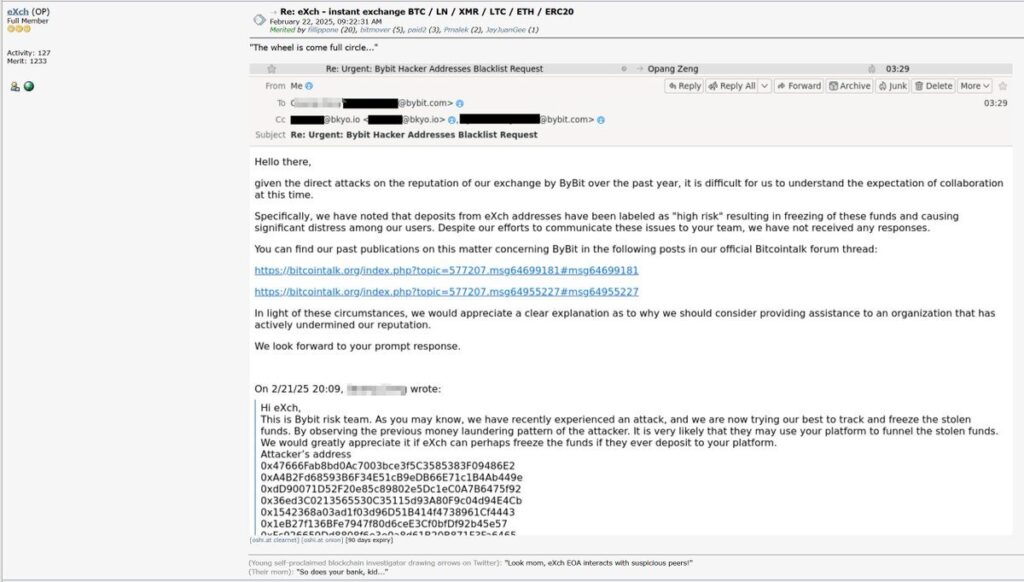

Autre exemple : avant qu’une fraction des fonds volés à Bybit passe dans des services de mélange, comme CryptoMixer et Wasabi Wallet, l’argent a fait plusieurs rebonds. Selon la société de traçage des flux Elliptic, une grande partie du butin a transité par l’échangeur controversé eXch, visé récemment par la justice allemande, permettant ainsi de changer les ETH contre des BTC. Autant d’opérations qui ont fait les affaires d’eXch avec des volumes d’échange record. Cela a ouvert une polémique avec cette correspondance dévoilée sur le X. Elle suggère que Bybit a demandé en vain à eXch de bloquer les fonds.

Jeu de ping-pong

Pour masquer leurs traces, les cybercriminels peuvent aussi jouer à une sorte de ping-pong. Après avoir transféré les fonds volés sur des adresses de rebond, ils vont faire interagir les portefeuilles entre eux, manuellement ou en utilisant des bots. « Plus il y a d’intermédiaires, plus cela va être compliqué de dire que ce sont bien les fonds de la victime », détaille Sébastien Martin. En bout de chaîne, les cryptos vont alors être dirigées vers des échangeurs centralisés ou décentralisés.

Dans une affaire de rançongiciel récemment jugée par la justice française, les pirates avaient combiné l’utilisation d’un mixeur et la conversion d’une partie des rançons en Monero. Elles étaient changées ensuite en Tron ou en Bitcoin. Ces passages d’une crypto à une autre peuvent passer aussi par le protocole décentralisé THORchain. Pour les voleurs, utiliser ce protocole permet de convertir plus facilement les fonds en Bitcoin, la crypto phare, et par conséquent la plus liquide.

Dans le cas de DMM Bitcoin, les cybercriminels avaient eu recours pour les mêmes raisons à la blockchain Tron. Cette dernière permet des transferts plus rapides. Elle est ainsi appréciée par les grands acteurs crypto, comme Binance pour faire des opérations de compensation. Les cybercriminels jouent également de la conversion en un stablecoin, ces actifs censés simuler le cours de monnaies classiques, tel l’USDT, achetable notamment sur la blockchain Tron. Ce genre de cryptoactif va intéresser les cybercriminels pour trois raisons. Un, leur cours fluctue peu. Deux, de nombreux projets crypto les utilisent par défaut. Et trois, ils représentent des volumes assez importants.

Un gel possible, mais parfois un peu trop lent

« C’est plus simple à gérer pour des attaquants, comparé à des actifs moins connus ou plus confidentiels », résume Sébastien Martin. Revers de la médaille pour les cybercriminels, ces fonds peuvent être bloqués. Tether, l’entreprise derrière l’USDT, a la possibilité technique de le faire, à sa discrétion. Le groupe qui rassemble Tether, Tron et TRM Labs, destiné à lutter contre les activités illicites sur la blockchain, affirme avoir ainsi gelé plus de 150 millions de dollars depuis sa création en septembre 2024.

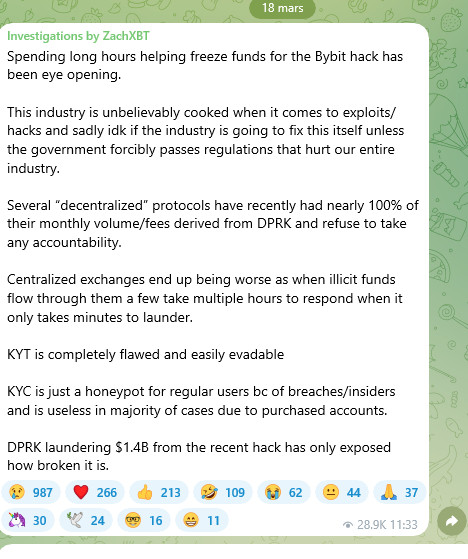

Reste que, on l’a vu, tous les acteurs de la crypto ne mettent pas forcément l’entrain nécessaire pour permettre le gel de ces fonds. « Plusieurs protocoles décentralisés ont récemment vu près de 100 % de leur volume provenir de la Corée du Nord et refusent d’assumer la moindre responsabilité, s’indignait à la mi-mars l’enquêteur crypto star ZachXBT. Les plateformes d’échange centralisées finissent par être pires : lorsque des fonds illicites transitent par elles, certaines mettent plusieurs heures à réagir alors qu’il suffit de quelques minutes pour les blanchir. »

Des mules pour masquer les vraies identités

Car, finalement, à moins de vouloir spéculer, l’objectif des cybercriminels est d’arriver à retirer leurs fonds. Et cela implique généralement de recourir à un échangeur, cette plateforme qui va permettre une conversion en devises. Des entreprises comme Binance se sont déjà fait sévèrement taper sur les doigts pour ne pas avoir été suffisamment actives dans la lutte contre le blanchiment. Elles ont pourtant des obligations autour de la vérification de l’identité du titulaire d’un compte.

La firme de Changpeng Zhao avait ainsi dû payer une très forte amende de plus de 4 milliards de dollars à l’automne 2023. La coopération de ces échangeurs est essentielle pour espérer pouvoir saisir des fonds ou identifier ses utilisateurs. Quand ce sont les bons… « Il existe des systèmes de mule, pour louer des comptes sous d’autres noms, énumère Sébastien Martin. C’est un gros problème avec une partie des échangeurs centralisés. Certains n’ont pas de processus suffisamment solides. Par exemple, ils ne vérifient pas l’adéquation des revenus d’une personne et le volume des fonds qui y transitent. »

Pour masquer leurs identités, Ilya Lichtenstein et Heather Morgan, condamnés il y a quelques mois dans l’affaire du rocambolesque piratage de 120 000 bitcoins de la plateforme d’échange crypto Bitfinex, avaient ainsi mis en place tout un stratagème. Ce dernier combinait plusieurs techniques d’obfuscation. Trahies finalement par la découverte d’une feuille de calcul en ligne… elle recensait les adresses des fonds et les informations de connexion.

Boîtes noires

Après le vol, le couple avait ainsi lancé un « peel chain » automatisé vers plus de 2 000 adresses. Puis, il avait transféré une grande partie des fonds vers AlphaBay. Ce marché noir était utilisé ici comme un service de mixeur, relevait l’entreprise spécialisée Chainalysis. L’autre partie des fonds avait été convertie en Monero. Après la fermeture d’AlphaBay par la police américaine à l’été 2017, les fonds avaient ensuite été dirigés vers des plateformes d’échange. Des comptes y avaient été ouverts sous de fausses identités. Sans que cela soit forcément concluant pour les criminels. Certaines de ces plateformes avaient procédé à un gel des comptes. Leur attention avait été attirée par l’utilisation d’adresses e-mails similaires ou l’usage de la même adresse IP.

En suivant d’autres transactions, outre des achats de NFT ou d’or, synonyme d’une adresse d’expédition, les enquêteurs américains de l’Internal Revenue Service (IRS), en charge des investigations, allaient également découvrir l’existence d’une adresse alimentant un compte exchange. Il servait à acheter des cartes-cadeau Walmart, du nom de la célèbre enseigne de grande distribution américaine. Une carte justement utilisée par l’application iPhone d’une certaine Heather Morgan.

Places de marché opaques

Mais il y a plus simple que ce genre de schéma complexe. Des cybercriminels, se moquant de la traçabilité des flux, peuvent tout simplement privilégier des échangeurs opaques, comme BTC-e en son temps. Cette plateforme dirigée depuis la Russie servait à blanchir des milliards. L’échangeur le plus inquiétant s’appelle aujourd’hui Huione Guarantee. Il est considéré comme la plus grande plateforme de marché illégale en ligne ayant jamais été créée, avec un blanchiment estimé par Elliptic à 24 milliards de dollars. Un énorme magot en partie issu de la « boucherie de porcs », un terme qui renvoie à la méthode des arnaqueurs, qui vont progressivement dépecer les comptes de leur victime.

À la suite de une enquête de Wired, des milliers de comptes Telegram utilisés par ce marché noir viennent d’être fermés mi-mai. Étonnamment, cette véritable plaque tournante du crime, rappelait récemment le New-York Times, est au Cambodge une entreprise légale de e-commerce proposant des services bancaires tout à fait légitimes. Mais aussi donc l’un des points de chute de tous ceux voulant blanchir leurs cryptos.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !