Voilà bientôt six ans que ProtonMail se pose en alternative de Gmail pour la messagerie, et pas avec n’importe quel argument : le service se veut impeccable sur la sécurité et la confidentialité de sa communauté. Pour cela, l’entreprise mise surtout sur un haut degré de protection, via le chiffrement de bout en bout, mais aussi sur une localisation des activités en Europe, afin de bénéficier de sa législation.

Mais pour bâtir la confiance dans un service, le mieux reste encore de laisser le public accéder aux coulisses, afin qu’il puisse constater comment cela se passe sous le capot et surtout de vérifier que tout marche comme le prétend ProtonMail. Et pour cela, la publication du code reste une étape obligée, puisqu’elle apporte de la transparence à un service qui sinon apparaîtrait comme une boîte noire.

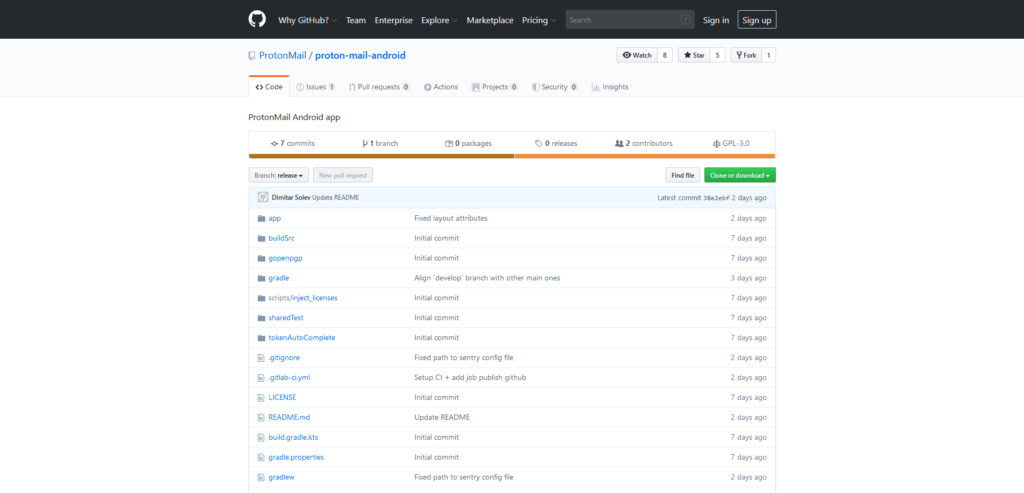

ProtonMail ne l’ignore pas. D’ailleurs, le service a par le passé ouvert les entrailles de ses outils. En 2015, il publiait le code source du client web sur GitHub, la principale plateforme pour héberger et gérer des logiciels conçus en collaboration. Depuis lors, à intervalles réguliers, l’entreprise partage de nouveaux composants centraux de son service, pour faire la démonstration qu’il ne cache rien.

En 2018, ProtonMail a mis en ligne OpenPGPjs, une bibliothèque cryptographique écrite avec le langage JavaScript, ouverte et tirée du standard OpenPGP, considéré comme la norme la plus utilisée sur le net pour le chiffrement du courrier électronique. OpenPGP est lui-même dérivé du fameux logiciel de chiffrement PGP. L’application iOS a suivi un an plus tard, tout comme ProtonMail Bridge.

L’application Android passe en open source

Aujourd’hui, c’est au tour de l’application Android de devenir transparente. Le 23 avril, l’entreprise annonce que le code source de son programme peut maintenant être vérifié sur GitHub. Ce faisant, il n’y a désormais plus aucune application développée par ProtonMail qui soit encore opaque. Cela vaut aussi pour ProtonVPN, son service commercialisant des accès à son réseau privé virtuel (lire notre test de ProtonVPN).

« Maintenant que toutes nos applications sont open source, nous n’avons plus besoin de demander à nos utilisateurs de nous faire confiance — les experts en sécurité et les utilisateurs intéressés peuvent vérifier eux-mêmes ce que nous faisons. Il s’agit d’une étape cruciale pour la communauté Proton », juge l’équipe. Reste sans doute une question : pourquoi ne pas avoir ouvert l’application plus tôt ?

Il était crucial de vérifier en amont que ce qui allait être diffusé n’était pas vulnérable et n’allait pas, in fine, constituer un risque pour les internautes utilisant l’application Android. C’est pour cette raison que cette publication du code source s’est accompagnée de l’annonce des résultats d’un audit de sécurité (dont une version publique a été mise en ligne) conduit par le cabinet indépendant SEC Consult.

Sa mission consistait à contrôler le fonctionnement du programme, selon trois critères (est-il possible de casser la méthode de chiffrement de bout en bout ? Peut-on accéder aux données personnelles d’autres clients ? Un utilisateur peut-il accéder aux options payantes sans avoir l’abonnement adéquat ?), de sorte que le service fasse les corrections requises et partage un code expurgé du maximum d’erreurs.

Ce travail s’est déroulé au cours du premier trimestre 2019, pendant six jours. La version 1.12.0 de l’application Android a été testée, intégralement et pour tous les niveaux d’accès disponibles. Quatre vulnérabilités ont été repérées en tout : trois jugées superficielles et une de risque moyen. Elles ont toutes été corrigées par ProtonMail lors d’une mise à jour ultérieure de l’application.

Aucune faille sérieuse ou critique n’a été repérée — cela ne veut pas dire qu’il n’y en a pas du tout : SEC Consult a consacré un temps limité à l’analyse du code source. Mais si une brèche très grave existe, elle n’est a priori pas immédiatement accessible. En outre, les tests conduits par le cabinet ont montré que « la couche interne de chiffrement de bout en bout n’a pas pu être percée ». L’essentiel est donc sauf.

Bien que nécessaire, ce type d’exercice a bien sûr certaines limites : en premier lieu, l’audit dépend de la qualité des personnes qui le mènent ainsi que du temps alloué à répondre aux besoins du client. Par ailleurs, elle n’offre une photographie de la situation que pour une version donnée du logiciel. À mesure que celui-ci évoluera et se complexifiera, de nouveaux risques sont susceptibles d’émerger.

Pour l’heure, ProtonMail n’a pas dit s’il envisageait de conduire d’autres audits de sécurité (par exemple, l’application Android de la messagerie se trouve désormais en version 1.13.1). La réitération de l’exercice n’est peut-être pas nécessaire : avec le partage du code source et l’existence d’un programme de récompenses pour traquer et signaler les vulnérabilités, ProtonMail est en quelque sorte sous le coup d’un audit permanent.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !