Attention aux belles promesses sur Linkedin, un hacker nord-coréen se cache peut-être derrière le recruteur. Ces hackers de la République Populaire de Corée sont les corsaires du régime, constamment à la recherche de nouvelles victimes pour approvisionner les caisses de Pyongyang. En six ans, ils ont dérobé trois milliards de dollars, piégeant près d’une centaine d’entreprises.

En 2023, le plus redouté des groupes nord-coréens, Lazarus, a dérobé 240 millions de dollars en 104 jours auprès de cinq victimes, toutes dans le milieu des crypto-monnaies : CoinEx, Stake.com, Atomic, CoinsPaid et Alphapo.

L’émergence des crypto-monnaies est une aubaine pour la Corée du Nord qui a trouvé un moyen de se financer tout camouflant l’origine de leur argent. Les sommes exfiltrées sont déposées dans des « mixers », des services qui mélangent leurs fonds avec ceux d’autres utilisateurs et permettent ensuite d’effectuer des transactions de manière privée et anonyme.

Pour piéger leurs victimes, les pirates de Lazarus déploient un panel de logiciels malveillants depuis plusieurs années. Une méthode a été particulièrement remarquée : la chasse aux salariés de la finance et du milieu crypto sur LinkedIn.

Les hackers créent de faux profils convaincants de recruteurs, de cadres, de patrons d’entreprises et contactent ensuite des employés. Certains experts en cyber se sont données pour mission de déceler les agents nord-coréens avant que leur cible ne tombe dans leur toile.

Les profils des dirigeants sur LinkedIn, principale cible de Lazarus

Michael Koczwara, a la tête d’Intel_Ops_io, donne des formations pour débusquer tous types de hackers. Il s’est particulièrement spécialisé dans la recherche des membres de Lazarus. « Il faut d’abord trouver l’entreprise qui sera ciblée par les hackers. À priori, toutes les grandes sociétés impliquées dans le secteur des cryptomonnaies et des technologies de la blockchain peuvent être concernées » débute Michael. « Lazarus va commencer par créer des copies sites de l’entreprise et cloner les comptes des dirigeants de la société. Ce sont ces faux profils qu’il faut chercher », nous explique-t-il.

La dernière entreprise dans le viseur de Lazarus ? Fenbushi Capital, une société de capital-risque spécialisée dans le domaine de la blockchain et des crypto-monnaies. Ce champion chinois de l’investissement dans les nouvelles technologiques gère plus d’un 1,4 milliard d’actifs de nombreuses entreprises du secteur. Une cible de choix pour les hackers de Pyongyang.

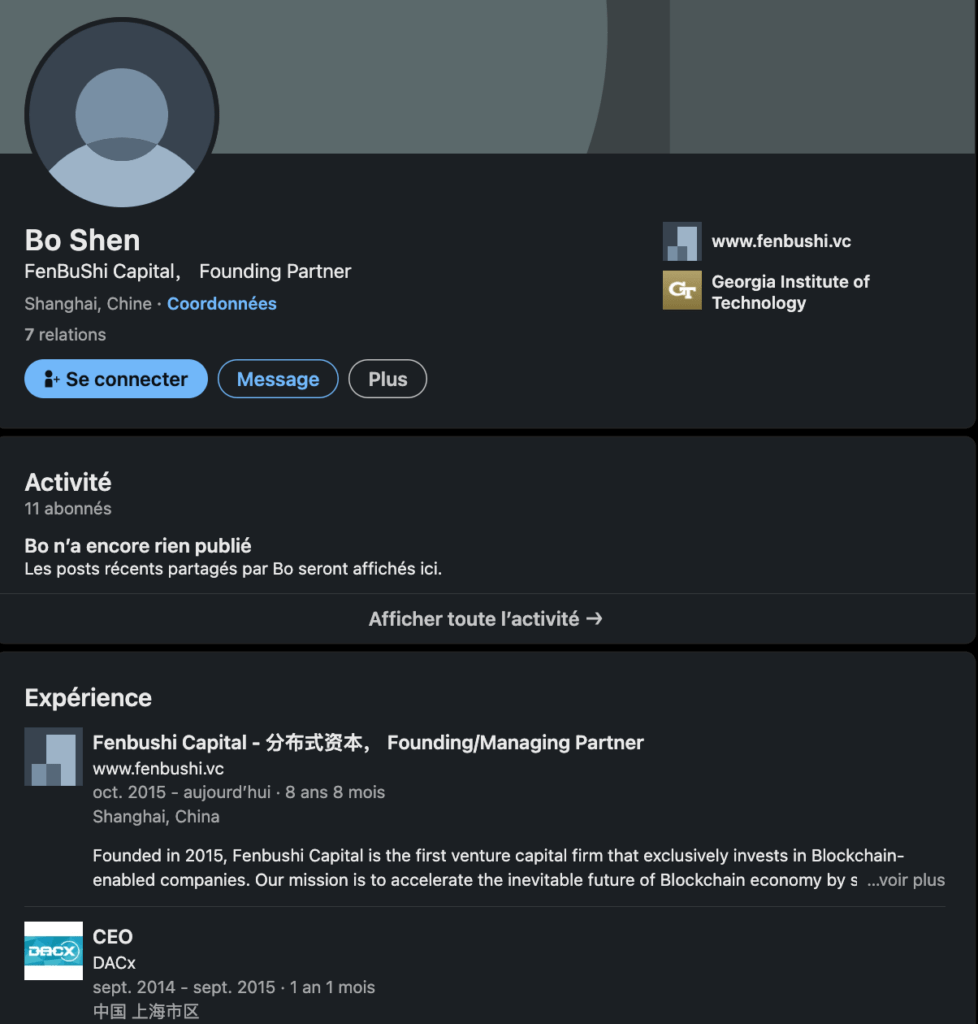

Fenbushi Capital a facilité le travail puisque le groupe affiche le cercle directionnel sur son site. Bo Shen, le fondateur de la société, a lui-même été victime de piratage en novembre 2022. Les hackers lui ont dérobé près de 42 millions d’avoirs personnels en cryptomonnaie. Les hackers à l’époque avaient réussi à trouver la question confidentielle personnelle pour accéder à ses portemonnaies.

« Pour trouver les faux comptes, tapez le nom des dirigeants dans la barre de recherche LinkedIn et vérifiez s’il existe plusieurs profils sous le même nom » recommande Michael Koczwara. En l’occurrence, deux Bo Shen, fondateur de Fenbushi Capital existent sur LinkedIn. Si le premier semble être un ancien compte, le second, copie du premier, n’a que quelques relations et abonnés.

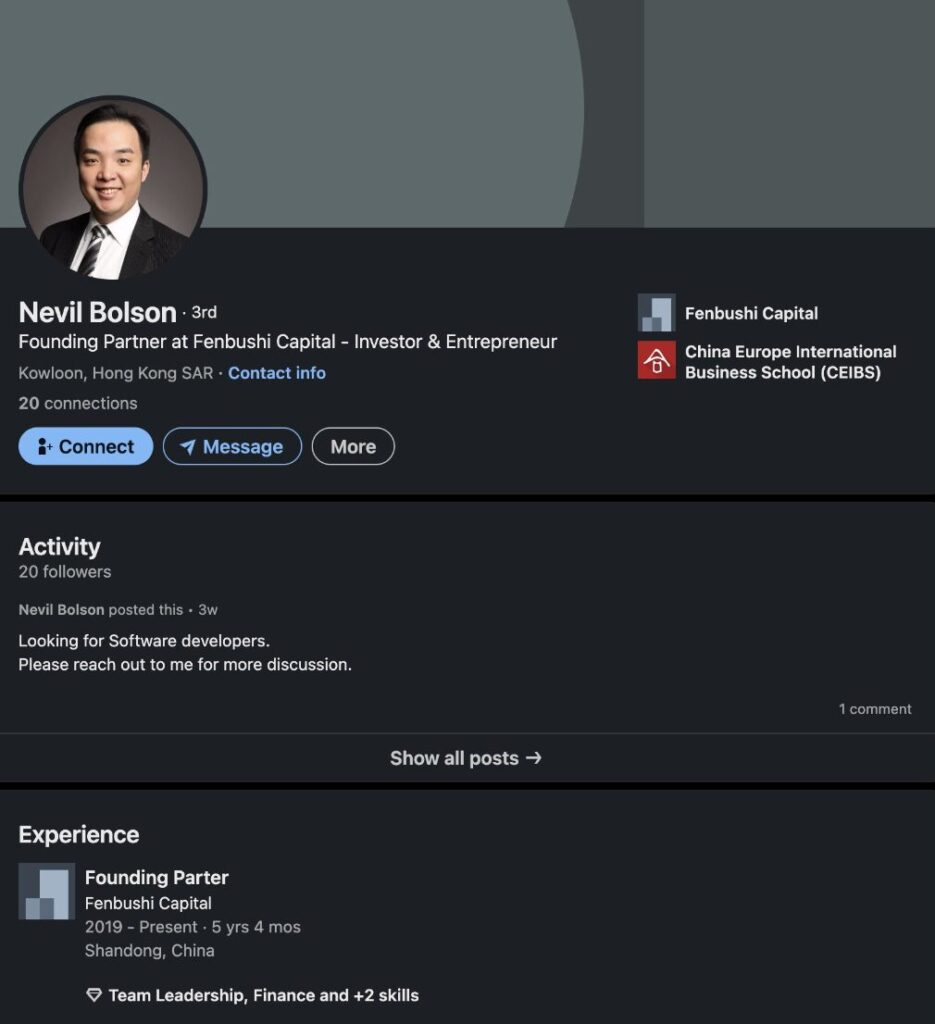

« On peut déjà suspecter un profil de Lazarus. Il faut continuer à rechercher d’autres profils de dirigeants » poursuit Michael. Le numéro deux de Fenbushi Capital, Remington Ong, a lui droit à trois profils. Le premier est lié à sa page de présentation sur le site, ce qui le rend déjà plus légitime. Le second a rapidement été repéré par les experts en cyber. Cette fois, les escrocs ont changé le nom de la cible, mais ont usurpé tout le reste.

Le troisième compte est semblable à celui de Bo Shen : il n’a qu’une relation et semble être récent.

« À ce stade, les deux comptes des dirigeants ont été usurpés. Les liens malveillants sont un autre indice. Parfois, ils sont partagés directement dans les comptes et laissent croire qu’il s’agit d’une conférence sur les investissements ». Le ton et la direction que prend la conversation avec eux est également essentiel pour débusquer le faux compte. « Ils vont cibler un ingénieur et tenter de lui faire absolument télécharger un fichier. Souvent, de fausses visios sont proposées à partir de noms de domaines malveillants », explique l’expert en cyber.

Sur Virus Total, une plateforme de recensement des liens malveillants, deux noms de domaines créé il y a cinq mois sont aujourd’hui considérés comme dangereux : « fenbushi[.]private-meet[.]team » et « fenbushi[.]general-[.]team ».

540 millions de dollars dérobés avec cette méthode

Un faux profil LinkedIn de Lazarus a-t-il seulement une poignée d’abonnés ? Non, les comptes peuvent encore beaucoup plus convaincants. Michael nous raconte « qu’il leur arrive d’acheter des profils qui existent depuis des années. Les hackers modifient ensuite tout le parcours et l’identité, mais gardent un nombre d’abonnés et de relations élevé. Ces comptes-là sont encore plus difficiles à déceler ».

Cette méthode a porté ses fruits chez Lazarus; puisqu’en mars 2022, un ingénieur du jeu Axie Infinity, basé sur les NFT et les paiements en crypto, a été piraté après avoir téléchargé un PDF lors d’une conversation sur LinkedIn. Le salarié était intéressé par une offre d’emploi que lui avait proposé un recruteur sur le réseau. Or, le document envoyé par l’usurpateur contenait une porte dérobée pour s’infiltrer dans le réseau de l’entreprise.

Résultat : 540 millions de dollars en cryptomonnaie ont été exfiltrés par les hackers. Il s’agit à ce jour du plus important braquage dans le monde des crypto et même de la cyber. Et tout est parti d’un employé qui voulait simplement changer d’entreprise.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !