Keir Giles, spécialiste britannique des opérations d’influence russes, pensait être un habitué des tentatives de phishing. Mais lui, comme d’autres experts, chercheurs, et critiques du régime russe, ont été la cible d’une attaque d’un genre nouveau : pas de lien frauduleux, pas de logiciel malveillant, mais une opération de social engineering d’une patience redoutable.

Dans deux rapports publiés le 18 juin 2025, Google Threat Intelligence Group et The Citizen Lab décrivent le mode opératoire de cette attaque qui repose sur un outil souvent méconnu des boîtes Gmail : le mot de passe d’application.

Une attaque qui mise sur la patience

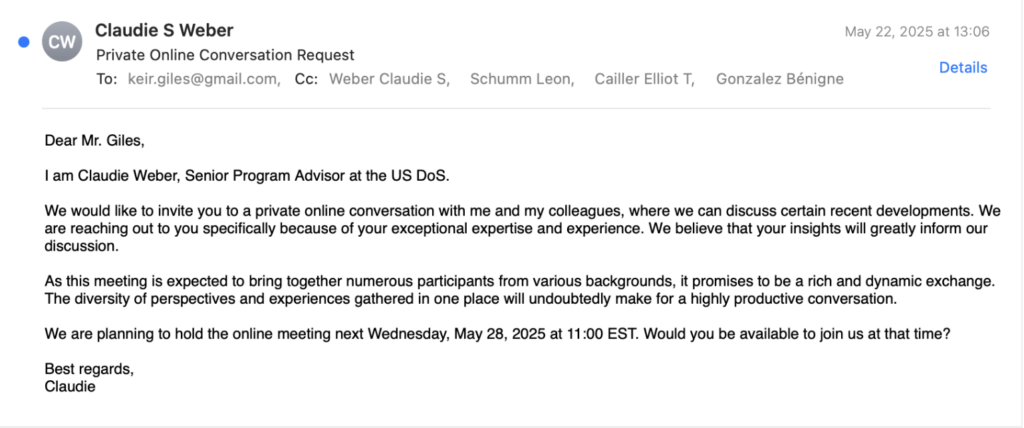

Pour Keir Giles, tout a débuté par un email, signé Claudie S. Weber, une prétendue responsable du Département d’État américain, l’invitant à une réunion confidentielle. L’échange s’étire sur plusieurs semaines : anglais impeccable, fausses adresses officielles en copie, invitations à des réunions fictives… Les hackers, soupçonnés d’appartenir au groupe APT29 (alias Cozy Bear), soignent chaque détail pour gagner la confiance de leur cible.

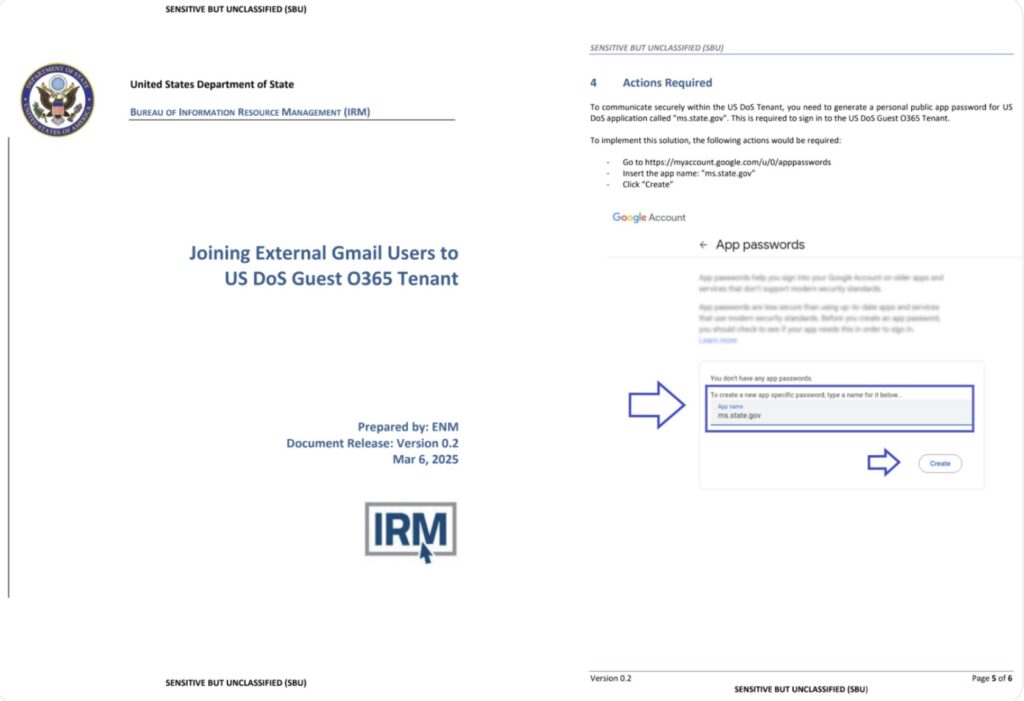

Leur objectif ? Amener le chercheur britannique à générer et leur envoyer un ASP, un « mot de passe d’application » Google. Cette fonctionnalité méconnue permet à des applications anciennes ou moins sécurisées d’accéder directement à un compte Gmail, même lorsque la double authentification est activée.

Pour justifier la manœuvre, les hackers expliquent que ce mot de passe est nécessaire pour accéder à une plateforme sécurisée ou à des documents confidentiels. Ils présentent cela comme une procédure normale et obligatoire pour intégrer l’adresse mail à des espaces protégés. Les hackers fournissent même des guides PDF détaillés, expliquant pas à pas comment créer et transmettre le fameux mot de passe d’application.

Aucun logiciel malveillant ou lien frauduleux. Tout repose sur la confiance et la manipulation psychologique.

Google préconise de sécuriser davantage les comptes à risque

Google précise avoir observé et sécurisé plusieurs comptes Gmail compromis dans le cadre de ces campagnes, ce qui prouve qu’il ne s’agissait pas d’un cas isolé, mais d’une opération à plus large échelle visant de multiples personnes à haut risque.

« Ce n’est pas une faille technique de Gmail, mais un abus d’une fonctionnalité légitime, grâce à une ingénierie sociale très poussée », résume Shane Huntley, responsable de la Threat Analysis Group chez Google.

Google a depuis sécurisé les comptes compromis et recommande aux personnes à risque d’activer son Advanced Protection Program. Une configuration spéciale des boîtes Gmail, pensée pour éviter au maximum les risque de hacking, et qui interdit notamment la création de ces fameux mots de passe d’application.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !