Quand le crime inspire les États. Dans un rapport publié ce 26 octobre, Robert Lipovsky, chercheur sur la menace cyber chez ESET, décrit les dernières techniques employées par les hackers du Kremlin contre l’Ukraine. Depuis l’hiver 2022, les experts russes du piratage ont délaissé les cyberattaques destructrices — le plus souvent détectées par les services ukrainiens — et privilégient désormais des méthodes de cyberespionnage. L’objectif est de récolter un maximum d’information à travers de larges campagnes de phishing.

Le groupe de hackers le plus actif reste Gamarredon, une entité liée au FSB, le renseignement russe, et engagé contre l’Ukraine depuis fin 2013. Robert Lipovsky note dans ses recherches que leur mode opératoire a transitionné vers une utilisation intensive de « stealers », des logiciels malveillants programmés pour siphonner toutes les données enregistrées, y compris au sein des gestionnaires de mot de passe. Des malwares tels Peterodo, un cheval de Troie développé par les groupes russes, ont été mis à jour pour extraire rapidement des informations.

Ces logiciels malveillants sont très populaires au sein du cybercrime. Les « stealers » sont aujourd’hui un fléau pour les entreprises avec des millions de vols de mots de passe, revendus ensuite sur le web.

« Les groupes affiliés au Kremlin reproduisent des techniques traditionnellement déployées par les hackers criminels. Ce mode opératoire n’est pas discret puisque des attaques par stealer sont assez évidentes et peuvent être retracées. Je pense que les pirates savent parfaitement qu’ils seront détectés, mais ils s’en moquent aujourd’hui » nous explique Robert Lipovsky.

Des hackers qui se vantent sur Telegram

Les pirates russes ont développé de nombreux leurres, à travers des applications de messageries fréquemment utilisées en Ukraine, telles que Signal ou Telegram, invitant les cibles à installer ces pièges. Des stratagèmes ont été mis en place pour ne pas se faire repérer par les services de sécurité : des services anti-bot de Cloudflare, des détournements de Google DNS.

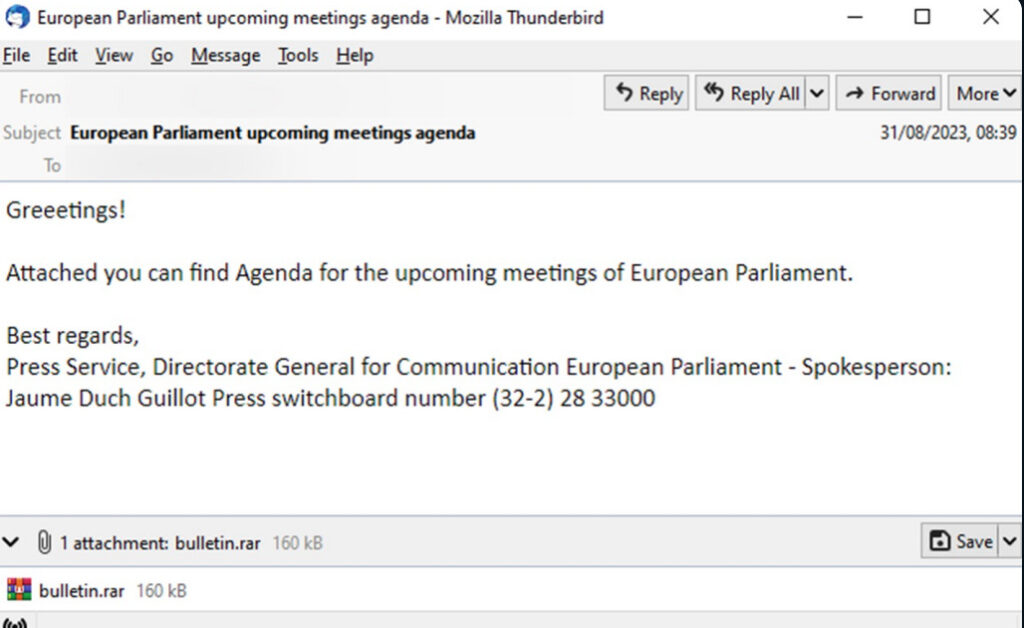

Si l’Ukraine est de loin la priorité pour ces groupes, les chercheurs d’ESET ont décelé des campagnes identiques contre la Pologne, la Lituanie et la Lettonie. Des mails contenant des logiciels malveillants ont également été envoyés à de nombreuses organisations de l’Union européenne.

Ces opérations seraient plutôt menées par le GRU, le renseignement militaire russe. Robert Lipovsky nous confie d’ailleurs que Sandworm, l’une des célèbres groupes de pirates du GRU a d’ailleurs tendance à « se vanter de ses opérations sur des chaînes Telegram. On note aussi qu’ils exagèrent souvent la réussite de leur attaque. » Des agissements peu communs pour des agents du renseignement, mais on n’est plus à une surprise près dans cette guerre.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !