Suivre l’actualité cyber, c’est assister à une traque sans fin : des hackers masqués, changeant sans cesse de tactiques, face à des analystes et chercheurs qui s’efforcent de poursuivre un adversaire insaisissable. Pour communiquer efficacement et coordonner la défense, il a fallu inventer un langage commun : donner un nom à l’ennemi invisible.

Avec la montée en puissance des attaques sophistiquées menées par des groupes organisés (les fameux APT, pour Advanced Persistent Threat), cette nécessité est devenue centrale. Nommer, c’est pouvoir suivre, comprendre et raconter l’histoire de ces groupes.

C’est pour ce besoin de cartographie et de narration que les chercheurs ont commencé à baptiser ces groupes cybercriminels, capables d’infiltrer des infrastructures stratégiques pendant des mois, voire des années. Un nom pour chaque signature, chaque mode opératoire, chaque campagne marquante.

Derrière ces appellations, la volonté de mettre de l’ordre dans un paysage chaotique, mais aussi de distinguer les attaques ciblées des vagues opportunistes, et de graver dans le marbre les opérations menées dans l’ombre.

Une règle générale, pas toujours suivie

Commençons tout d’abord par les exceptions : certains groupes revendiquent eux-mêmes leur identité. C’est particulièrement vrai pour les groupes de ransomware comme LockBit ou Conti, dont l’unique motivation est l’appât du gain. Ils cherchent à rendre leur nom célèbre, afin d’instaurer la peur et de renforcer leur position lors des négociations avec leurs victimes. Autre cas, les groupes d’hacktivisme en quête de notoriété médiatique (Anonymous).

Mais pour le reste des groupes structurés, notamment ceux liés à l’espionnage étatique, la situation est différente. Ces collectifs, souvent très discrets, ne se reconnaissent pas dans le nom qui leur est attribué publiquement.

Le terme le plus emblématique pour désigner ces acteurs reste donc celui d’Advanced Persistent Threat (APT), utilisé par l’ensemble de la communauté du renseignement sur les menaces cyber, dont l’organisation MITRE qui propose un cadre standardisé pour leurs tactiques et techniques.

Lorsqu’un des ces groupes est formellement identifié comme une entité cohérente opérant pour le compte d’un État, les analystes lui attribuent un numéro APT. Ce système de numérotation a été initié en 2013 avec la publication par Mandiant du rapport sur APT1, lié à l’unité 61398 de l’armée chinoise. Mandiant utilise la même logique pour les groupes aux motivations financières en utilisant le préfixe FIN.

Mais par la suite, les grandes sociétés de cybersécurité ont commencé à baptiser ces groupes selon leurs propres méthodes, parfois aussi créatives que codifiées.

Microsoft, Crowdstrike… : à chacun sa nomenclature

CrowdStrike, par exemple, a popularisé une nomenclature originale : associer un animal à un adjectif. L’animal indique alors l’origine géographique présumée du groupe (Bear pour la Russie, Panda pour la Chine, Kitten pour l’Iran…), l’adjectif permet quant à lui de différencier les groupes d’un même pays (Fancy Bear, Cozy Bear…). Cette logique à la fois ludique et structurée permet d’identifier d’un coup d’œil la provenance supposée d’un groupe.

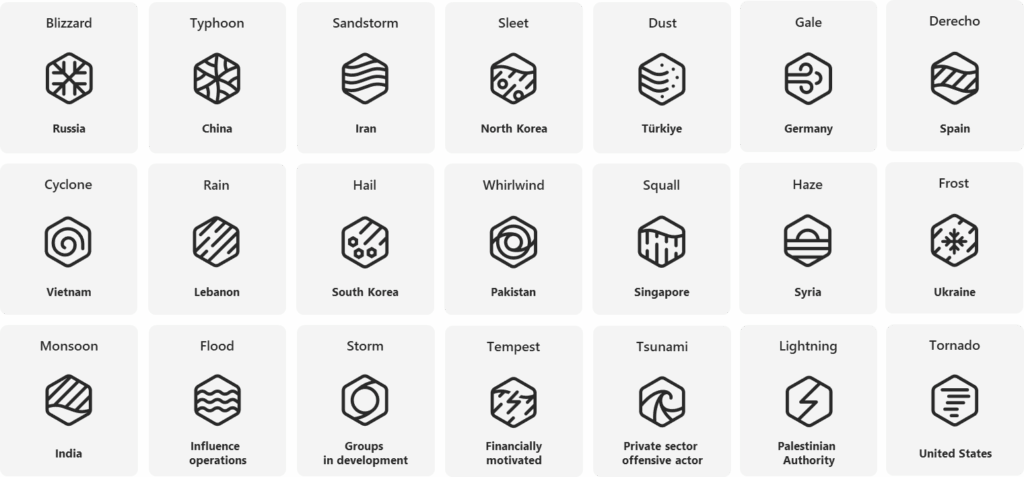

Même logique chez Microsoft qui, de son côté, s’inspire depuis 2023 des phénomènes météorologiques: Blizzard pour la Russie, Typhoon pour la Chine, Sandstorm pour l’Iran, etc.

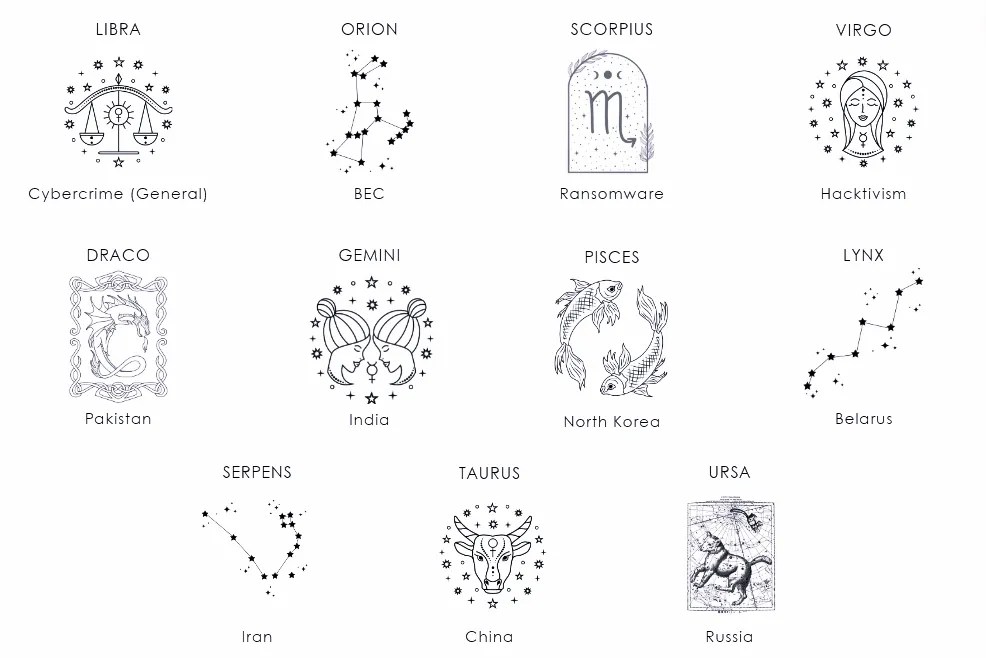

Depuis janvier 2025, Palo Alto Networks, via son équipe Unit 42, utilise un système de nommage basé sur l’astronomie. Chaque nom est composé de deux éléments : le nom d’une constellation, qui indique la catégorie ou la région d’activité du groupe, et un mot sans signification particulière, utilisé pour différencier plusieurs groupes au sein d’une même catégorie. Par exemple, Virgo désigne un groupe hacktiviste, Taurus un groupe affilié à la Chine, Pisces à la Corée du Nord, etc.

D’autres sociétés de cybersécurité se veulent plus prudentes et évitent de pointer du doigt un pays lorsqu’il s’agit de nommer les groupes cybercriminels. C’est le cas chez Trend Micro, qui utilise un préfixe uniquement pour indiquer la motivation du groupe. Ainsi, selon leur logique, « Earth » désigne les groupes à motivation d’espionnage géopolitique, « Water » pour les groupes à motivation financière, « Void » pour les groupes dont la motivation est incertaine ou mixte.

Vous êtes perdus ? C’est tout à fait normal, et c’est bien là le problème.

Un même groupe, plusieurs noms

Cette créativité a un revers : l’absence de standardisation. Un même groupe peut ainsi être désigné par plusieurs noms selon les sociétés : Fancy Bear chez CrowdStrike devient Forest Blizzard chez Microsoft, APT41 est connu comme Wicked Panda ou Brass Typhoon.

Il arrive également qu’un nom naisse d’une erreur d’attribution, comme Winnti d’abord attribué par Kaspersky à une famille de logiciels malveillants, avant d’être repris pour désigner l’ensemble du groupe d’attaquants, malgré le fait que celui-ci utilise plusieurs outils différents.

Un cas qui illustre aussi la difficulté d’attribuer de façon certaine une attaque à un groupe : les hackers partagent des outils, s’imitent les uns les autres, et brouillent les pistes. La frontière entre un collectif, une campagne ou un simple outil est parfois ténue, et les analystes doivent souvent se contenter d’indices fragmentaires pour baptiser un nouvel acteur.

Harmoniser pour mieux comprendre

Face à la confusion, l’industrie a décidé d’agir. En juin 2025, Microsoft et CrowdStrike ont lancé un projet commun. Leur but : dresser une liste claire des différents noms utilisés pour plus de 80 groupes importants, afin que tout le monde puisse s’y retrouver. Google/Mandiant et Palo Alto Networks ont aussi rejoint l’initiative. Il ne s’agit pas d’imposer un seul nom, mais de permettre aux professionnels de la cybersécurité de mieux faire le lien entre les différents noms et de savoir plus facilement à qui ils ont affaire.

L’harmonisation complète reste donc un défi : la notion même de « groupe » évolue, et chaque société garde ses propres critères. Le choix d’un nom, loin d’être anodin, peut aussi avoir des implications sur la manière dont le public le perçoit : désigner un groupe d’espionnage iranien « Charming Kitten » ou le renseignement russe « Fancy Bear » n’est jamais neutre.

Derrière ce travail de nomination se joue en réalité une bataille d’influence dans le monde cyber où chaque société cherche à imposer ses conventions et à devenir la référence.

Les abonnés Numerama+ offrent les ressources nécessaires à la production d’une information de qualité et permettent à Numerama de rester gratuit.

Zéro publicité, fonctions avancées de lecture, articles résumés par l’I.A, contenus exclusifs et plus encore. Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !