La cyberapocalypse n’a pas eu lieu, mais la grande lutte contre l’espionnage est quotidienne. Les politiques et la population imaginaient que la guerre lancée par la Russie serait accompagnée de l’extinction des centrales électriques et des plateformes gouvernementales — il n’en a rien été.

Cela ne veut pas dire que les hackers du Kremlin n’ont pas tenté de mettre en panne le réseau informatique de l’Ukraine, mais comme sur les champs de bataille physique, ils se sont confrontés à un bouclier plus solide qu’ils n’imaginaient.

L’aide logistique apportée par des géants de la tech comme Microsoft, BitDefender et le gouvernement américain a permis de détecter les menaces et les tentatives d’attaques bien plus rapidement. Face à ce mur, les pirates russes ont changé leur stratégie durant l’automne 2022, privilégiant le cyberespionnage à la destruction de données. Ainsi, si les attaques par wiper — des malwares destinés à effacer toutes les données — étaient nombreuses pendant le premier semestre 2022, cette méthode a été moins utilisée dès septembre.

Des salves de mails et de messages piégés

Interrogé cet automne par Numerama, Bogdan Botezatu, directeur des recherches sur les menaces pour BitDefender, indiquait déjà que « l’activité reste très intense, mais les campagnes de cyberespionnages seront privilégiées pour tenter de capturer des informations sur les stratégies ukrainiennes et les communications avec les forces de l’OTAN. »

Les grandes entreprises de cybersécurité ont détecté diverses campagnes de cyberespionnage qui confirment le revirement de tactique. Dès la fin août, le groupe Gamaredon, des hackers membres du renseignement russe, a lancé une campagne de phishing visant les employés du gouvernement ukrainien. Le groupe Talos a identifié des documents Word envoyés par mail et prétextant des infos de sécurité contenait un malware pour dérober les données.

De novembre à décembre, la société Trellix a constaté une salve de mail frauduleux vingt fois supérieur à la norme, après une campagne massive usurpant l’identité de plusieurs services gouvernementaux ukrainiens.

En fin d’année, Sekoia a dévoilé une opération du collectif Calisto contre plusieurs entreprises occidentales d’équipements militaires et de logistiques implantées en Ukraine. Des ONG répertoriant les crimes de guerre ont également été ciblées.

L’Europe et les États-Unis visés

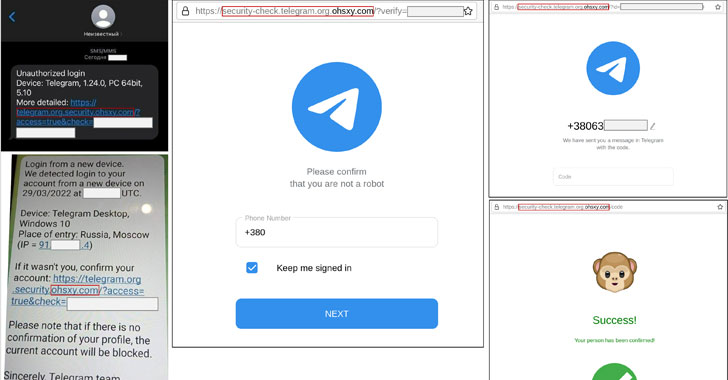

Les offensives se sont multipliées en ce début d’année 2023. En janvier, les services de cybersécurité ukrainiens ont détecté une campagne de faux mails du service national de santé. Le logiciel malveillant déployé par le groupe Nodaria est destiné à « rafler des informations d’identifications, des captures d’écran et des fichiers ». Gameredon est de retour à la même période avec des messages piégés envoyés aux officiels ukrainiens cette fois par Telegram, un réseau privilégié dans les pays de l’est. Des applications ont même été développées et fournies aux Ukrainiens pour vérifier la présence de logiciel d’espionnage dans leur smartphone.

L’Ukraine est naturellement la première cible, mais le pays étant tributaire des membres de l’OTAN pour son armement, la Russie tente aussi de s’infiltrer dans les réseaux de tous les principaux pays fournisseurs. Ainsi, dans un rapport de Google publié le 16 février, le groupe indique que « le ciblage des utilisateurs dans les pays de l’Otan a augmenté de plus de 300 % en 2022. »

La tension est donc constante pour les réseaux américains et européens. Le terme de cyberguerre peut être trompeur, car le grand public imagine des combats à travers les ordinateurs. Dans les faits ce sont des opérations de plusieurs mois pour infiltrer des systèmes informatiques. L’attaque est silencieuse, mais les dégâts derrière sont bien visibles.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !