« ToolShell », voilà le mot qui inonde l’actualité cyber ces derniers jours. Il s’agit du surnom donné à la vulnérabilité découverte sur Microsoft SharePoint le 18 juillet 2025 par les équipes de Eye Security.

La secousse est d’autant plus forte que ces failles concernent les systèmes « on-premise » de la solution collaborative américaine. En effet, à la différence du format cloud, ces dispositifs installés localement chez les entreprises et institutions gouvernementales ne peuvent pas être corrigés à distance : c’est donc une véritable course contre-la-montre qui s’engage pour que tous les utilisateurs appliquent les mises à jour de sécurité diffusées par Microsoft.

Des dizaines de milliers d’entreprises sont concernées et, à l’heure où nous écrivons ces lignes, Microsoft n’a pas encore pu délivrer l’ensemble des correctifs nécessaires à toutes les versions.

L’exploitation de « ToolShell » est donc toujours en cours et Microsoft a confirmé que deux groupes de cyberespionnage chinois, affiliés au gouvernement, mènent des opérations de piratage.

Les groupes « Linen Typhoon » et « Violet Typhoon » sont désormais pointés du doigt. Depuis le début des attaques, de nombreux acteurs de la cybersécurité mondiale alertent sur ce risque d’espionnage de grande ampleur.

Des cibles loin d’être choisies au hasard

Le ciblage des opérations inquiète particulièrement les experts : les acteurs derrière la campagne ToolShell visent des organisations de tout premier plan.

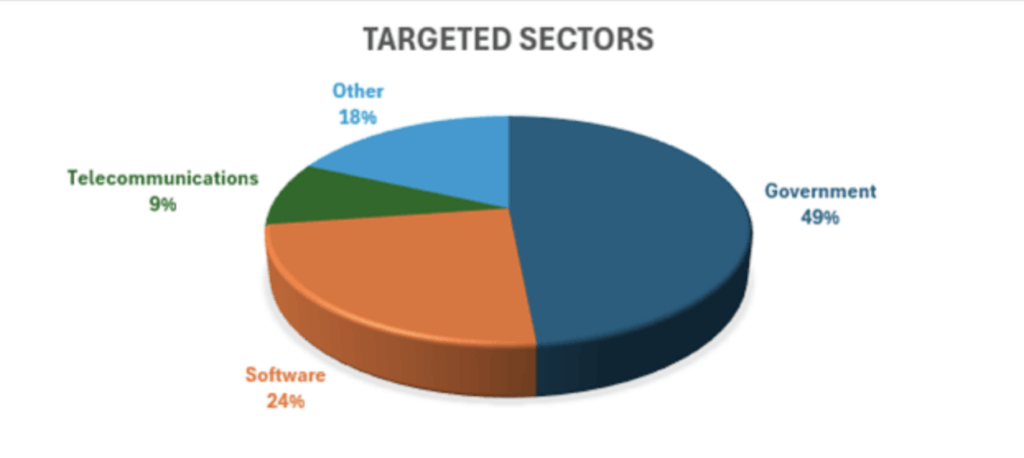

Selon les équipes de Check Point, près de la moitié des victimes identifiées sont des entités gouvernementales, la majorité étant implantée en Europe et en Amérique du Nord.

Le reste des cibles partage un point commun : la gestion de données critiques. Qu’il s’agisse d’administrations publiques, de groupes privés du secteur télécom, de l’énergie, ou de l’innovation technologique, toutes détiennent des données dont la compromission peut avoir des conséquences majeures, tant sur le plan économique que géopolitique.

Interrogé par The Register, Lotem Finkelstein, directeur du renseignement sur les menaces chez Check Point Research, a confirmé cette dimension stratégique : « La nature de cette campagne furtive, très ciblée et visant les secteurs gouvernementaux et des télécommunications suggère fortement le travail d’un acteur étatique et pointe vers un effort d’espionnage plus large. ».

Un mode opératoire très sophistiqué

Ce qui nourrit également les inquiétudes de la communauté cyber, c’est la nature des éléments dérobés par « ToolShell ». Il ne s’agit pas de vols de données classiques mais d’exfiltration de clés cryptographiques. Des clés qui permettront aux attaquants de se faire passer pour des utilisateurs ou des services légitimes, même après l’application des correctifs de sécurité.

Le risque ? Que s’installent des backdoors ou des modifications de composants qui résistent aux redémarrages et aux mises à jour.

Les dernières révélations de Microsoft concernant l’implication de groupes liés au pouvoir chinois ont confirmé les craintes récentes. Les premières enquêtes techniques avaient montré un lien direct avec des campagnes antérieures de grande ampleur : l’une des adresses IP identifiées par les chercheurs de Check Point Research a notamment été utilisée lors d’attaques zero-day sur les produits Ivanti, alors attribuées à des espions chinois.

Une analyse partagée par Charles Carmakal, directeur technique de l’équipe de sécurité Mandiant de Google , qui ajoute que d’autres cybercriminels exploiteront ces failles : « Plusieurs acteurs exploitent désormais activement cette vulnérabilité. Nous anticipons le fait que cette tendance se poursuivra, car d’autres acteurs malveillants, animés de motivations diverses, exploiteront également cette faille. »

Le chrono tourne et l’heure est donc à la réduction des risques.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !