Le harcèlement des sites de l’administration française par des hacktivistes pro-russes est pratiquement devenu une habitude depuis le début de l’invasion de l’Ukraine par la Russie, en février 2022. Si certaines attaques cyber, à l’instar de celle du 11 mars, produisent quelques effets visibles, la majorité des attaques passe généralement inaperçue. Elles obligent en revanche les services informatiques à être sur le qui-vive pour éviter un accident bête.

En effet, le principal risque est une panne d’un site web. Les hacktivistes lancent des attaques DDOS, c’est-à-dire des vagues de connexion dirigées simultanément vers une plateforme. Si le nombre de requêtes est très élevé, le serveur n’est plus en mesure de les traiter, et le site devient indisponible, jusqu’à l’accalmie. Pour mener leur harcèlement, les hacktivistes utilisent des botnets, des réseaux de milliers d’appareils infectés (en particulier des ordinateurs), détournés à des fins malveillantes. Or, mener ces assauts à un coût. Le logiciel pilote de ce réseau doit être suffisamment performant et s’appuyer sur un grand nombre de machines pour réellement perturber un réseau.

Des primes et un logiciel pour lancer des cyberattaques

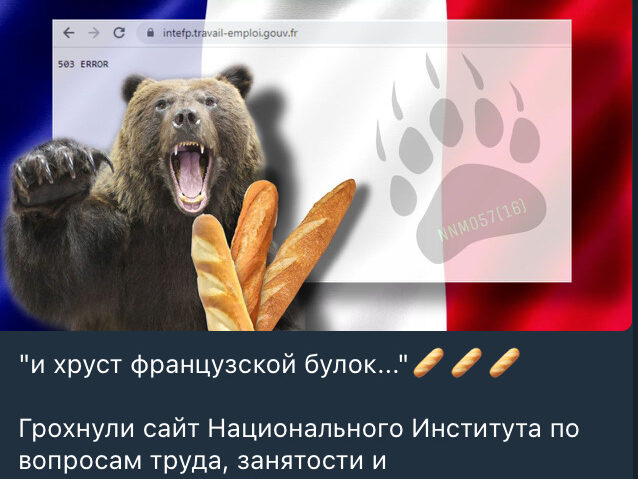

Habituellement, les collectifs de hackers ultranationalistes russes cherchent à recruter des membres pour amplifier leur nuisance. NoName057(16) se différencie avec un programme libre à tous, promus sur des chaînes publiques sur Telegram et des récompenses pour ceux qui mènent le plus d’attaques.

Ce groupe a adopté ce système tôt. À automne 2022, après les premiers échecs de la Russie et la stabilisation de la ligne de front, les hacktivistes ont commencé à chercher du monde pour harceler l’Occident. Des primes sont versées régulièrement aux plus zélés chaque mois. Les paiements sont en roubles, mais les plus obstinés peuvent recevoir de 1 000 à 8 000 euros. Le reste récupère juste des miettes.

L’entreprise française de cybersécurité Sekoia suit ces pirates depuis deux ans, et vient de publier début mars un nouveau rapport sur leurs activités.

« Le collectif est peut-être composé d’un tas d’anciens militaires, militants, cybercriminels, qui se sont organisés pour mener leur attaque. Comme ils arrivent à gérer eux-mêmes leur groupe, ils rendent service au Kremlin en perturbant médiatiquement les autres puissances pendant que le pouvoir est concentré sur l’Ukraine », nous explique Maxime Arquillière, analyste chez Sekoia.

« Quant à leur financement, il n’est pas impossible qu’ils reçoivent quelques fonds provenant d’en haut pour maintenir leur activité » ajoute-t-il.

Des cibles de cyberattaques régulières en France

Pour sa part, « A.G », expert en cyber chez Sekoia, note « que le système est régulièrement mis à jour. La manière dont il a été développé montre qu’il s’agit de professionnels : on rencontre de nombreuses options, on peut changer de langue, etc. On a rencontré un gros changement dans le logiciel dernièrement. Ils savent que des entreprises de cybersécurité le surveillent. »

Lors de la cyberattaque du 11 mars contre le réseau interministériel de l’État par le collectif Anonymous Sudan, le groupe NoName057(16) a lui mené ses propres attaques contre deux régions, la Normandie et la Guadeloupe, et un média, l’Agence France-Presse. « Ils ont un catalogue de cibles, qu’ils frappent constamment lorsqu’ils se concentrent sur un pays » note notre interlocuteur.

Anonymous Sudan, l’auteur de la cyberattaque du 11 mars, pourrait recevoir par ailleurs des fonds étatiques. En complément, le groupe fait la promotion de son programme pour le cybercrime et pourrait trouver d’autres moyens de rémunération avec toujours le même objectif : faire peur à la population européenne.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !