Les « vieilles méthodes » font leur retour en 2023. Dans un bilan des menaces pour le premier semestre de l’année, la société de cybersécurité Check Point note le 23 août 2023 que les infections par clé USB ont ressurgi.

Dès 2022, le FBI a alerté sur des clés USB qui circulaient au sein des entreprises américaines dans le secteur de la défense. Les attaquants envoyaient de petits dispositifs contenant des charges utiles malveillantes à des employés. Une technique déjà utilisée par les hackers dans les années 1990, avec des disquettes à l’époque.

Parmi les principales menaces : la propagation de Raspberry Robin, un ver informatique. Une fois installé, ce malware a la capacité de se propager entre différents appareils, passant d’un ordinateur à un module de stockage, par exemple. En 2022, Microsoft avait détecté des centaines de réseaux affectés par Raspberry Robin. Le géant de la tech avait à l’époque classé cette campagne d’infection dans la catégorie « haut risque ».

Les chercheurs de Check Point pensent que les hackers du collectif Clop seraient derrière cette manœuvre. Les malfaiteurs se chargeraient ensuite d’exfiltrer les données et finiraient par faire chanter la cible contre une rançon.

Des hackers russes spécialisés dans le renseignement

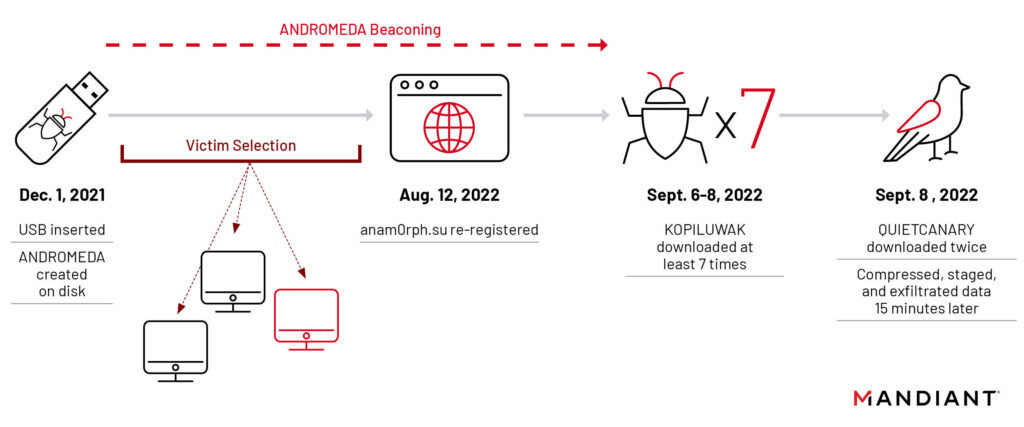

Une vaste campagne de cyberespionnage orchestrée par des hackers du renseignement russe a également été détectée en 2023. L’infection aurait débuté dès décembre 2021 avec des clés USB insérées dans les postes d’agences gouvernementales. Les pirates du Kremlin ont commencé par cibler des victimes ukrainiennes. On ignore si les clés ont été insérées par des personnes piégées ou directement par des membres du renseignement.

Les fichiers installés ont permis d’introduire Andromeda, un botnet bien connu de la communauté cyber. Ce programme servait de premier support pour les hackers qui se chargeaient ensuite d’installer d’autres logiciels malveillants.

La Russie aurait continué à utiliser cette méthode depuis l’invasion de l’Ukraine pour espionner les forces armées. Des clés USB avec des charges malveillantes ont encore été détectées au printemps 2023, l’entreprise Symatec pense que le collectif russe Armageddon est derrière cette tactique.

La Chine s’y met aussi

Check Point indique que les pirates du groupe Camaro Dragon, lié à la Chine, auraient également utilisé des clés USB pour infecter des organisations dans le monde entier. Le patient zéro a été identifié comme étant un employé du secteur médical, ayant participé à une conférence en Asie. Il a partagé sa présentation avec les autres participants en utilisant sa clé USB. Malheureusement, l’un de ses collègues avait un ordinateur infecté et sa propre clé USB a donc été infectée sans le savoir. À son retour, il a introduit la clé USB infectée dans les systèmes informatiques d’un hôpital en Europe, lançant la propagation du malware.

Les attaques par clé USB sont devenues obsolètes depuis que le stockage dans le cloud est devenu la norme. Or, elles sont de nouveau utilisées pour des attaques ciblées sur des postes précis. Elles permettent aussi de piéger des individus dans des secteurs dans lesquels les messageries sont suffisamment protégées. Néanmoins, le procédé pour piéger la cible reste plus complexe qu’un simple message piégé. Si vous voyez un collègue tourner autour de votre poste avec une clé USB, vous pouvez commencer à douter de lui.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !