Les chercheurs en cybersécurité du Group-IB sont parvenus à infiltrer le logiciel de gestion de Qilin, un gang spécialisé dans les rançongiciels (ransomwares en anglais). Ils décrivent les méthodes de ce groupe dans un rapport publié le 15 mai sur leur site. Les experts n’expliquent pas comment ils ont eu accès aux outils des malfaiteurs. Il est précisé en revanche que le collectif est en plein recrutement.

Le collectif Qilin s’est organisé autour d’une approche dite de « ransomware-as-service », qui est de plus en plus employée par les cybercriminels. Concrètement, le logiciel malveillant est loué par les gestionnaires du « produit » — un peu comme le ferait Adobe ou Microsoft — et les attaques sont menées par des affiliés ; des associés qui reversent une commission après le paiement de la rançon. Le collectif inclut donc des développeurs chargés d’éditer et de mettre à jour le logiciel, et des pirates « clients » et utilisateurs.

Les hackers de Qilin commenceraient leur attaque par des mails de phishing, dans lesquels se trouvent des pièces jointes piégées. Jusque-là, rien de surprenant. Une fois que malfaiteur a obtenu son accès initial, il se déplace généralement dans l’infrastructure de la victime, à la recherche de données essentielles à verrouiller. Les cybercriminels ont aussi la possibilité d’éteindre rapidement les postes de la victime si celle-ci détecte et réagit à la menace. Au cours de ce processus de capture des fichiers et des dossiers, les pirates vont laisser une note de rançon contenant les instructions pour recouvrir les fichiers dérobés.

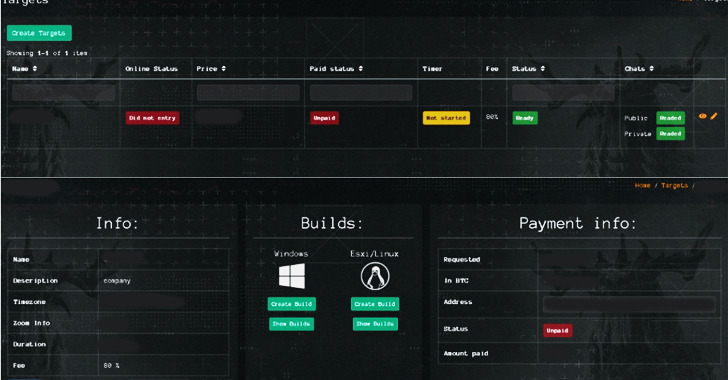

Les affiliés de Qilin ont un tableau de gestion de leur attaque, fourni par le prestataire. Ce logiciel fonctionne de manière ordinaire, avec des identifiants fournis aux clients. Ces derniers peuvent ensuite déposer leur fichier, publier une annonce revendiquant l’attaque, la somme exigée et disposent même d’un canal de dicussion pour échanger avec la victime.

Les affiliés ont accès à une assistance et à une documentation dans la section FAQ, qui détaille le type d’infections, les recommandations pour utiliser le logiciel malveillant, des informations supplémentaires sur les cibles, et ainsi de suite.

Une commission sur les gains

Selon le rapport, les affiliés empochent 80 % des rançons d’un montant inférieur ou égal à 3 millions de dollars. Pour tout paiement d’une somme supérieure à 3 millions de dollars, les affiliés reçoivent 85 % du paiement. Un partage des gains habituel dans le milieu du ransomware. Les affiliés du gang BlackCat toucheraient également entre 80 à 90 % des rançons. Le prix d’entrée et de location se situent le plus souvent entre 500 et 1 500 dollars (460 à 1 400 euros environ)

Ce groupe de ransomware-as-a-service a fait son apparition en juillet 2022, s’attaquant à une série des organisations de santé, d’entreprises technologiques et d’autres sociétés dans le monde. En moins d’un an, les malfaiteurs ont fait au moins 12 victimes au Canada, aux États-Unis, en Colombie, en France, aux Pays-Bas, en Serbie, au Royaume-Uni et au Japon. Le groupe indique explicitement à ses affiliés qu’il n’attaquera pas les pays de l’Europe de l’Est.

Le nombre de victimes est encore faible comparé aux groupes les plus actifs. Lockbit aurait ciblé plus de 1 500 organismes à travers le monde. Cela étant, ce rapport montre que le modèle de « ransomware as service » continue à se développer avec de petits groupes émergents prêts à fournir de nouvelles solutions au milieu du cybercrime.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !