Au moment où nous écrivons ces lignes, le 12 décembre 2025, il reste moins de 24 heures aux agences fédérales américaines pour corriger la vulnérabilité React2Shell.

La date butoir, d’abord fixée au 26 décembre 2025, a été avancée de deux semaines, preuve de la tension qui règne autour de cette menace dont l’exploitation ne cesse de croître.

Géants de la tech, boîtes de cybersécurité et chercheurs indépendants : une large partie de l’écosystème est sur le qui‑vive pour suivre les mouvements des attaquants autour de cette faille, tout en rappelant l’urgence d’appliquer le correctif de la bibliothèque JavaScript open source maintenue par Meta.

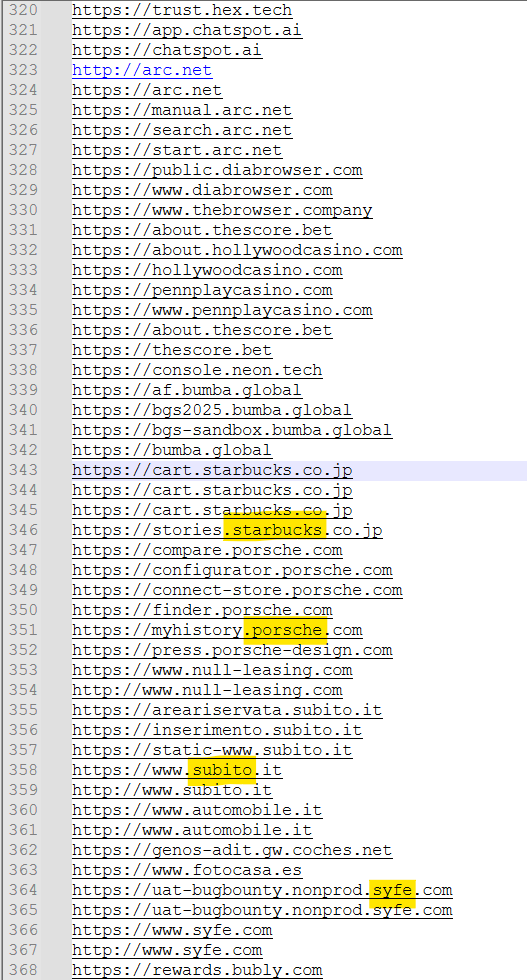

Parmi les travaux les plus remarqués, celui du chercheur indépendant Rakesh Krishnan, qui raconte dans un article de blog publié le 12 décembre, comment il est « tombé sur un répertoire intéressant où des victimes potentielles étaient mentionnées dans un fichier nommé ‘cible suivante’ », où l’on retrouve notamment OpenAI, Porsche, Lululemon, Starbucks ou encore Binance.

C’est quoi, React2Shell ?

Pour rappel, la vulnérabilité critique, référencée sous l’identifiant CVE-2025-55182, a obtenu un score CVSS maximal de 10,0.

Elle touche la partie serveur de React (React Server Components), ainsi que certains frameworks qui s’appuient dessus, comme Next.js, et permet à un attaquant d’exécuter du code à distance sur le serveur, sans aucune authentification préalable.

La faille provient d’un problème de désérialisation : pour schématiser, le serveur reçoit des données envoyées par le client et les « reconstruit » en objets internes React, ce qui ouvre la porte à des charges malveillantes si ce processus n’est pas correctement sécurisé.

Pour des attaquants suffisamment armés techniquement, l’exploitation peut donc rapidement devenir accessible, comme le rappellent les équipes de Cloudflare dans un article du 11 décembre : « Une simple requête HTTP spécialement conçue suffit ; aucune authentification, interaction utilisateur ou privilèges élevés ne sont requis (…). Une fois l’attaque réussie, l’attaquant peut exécuter du code JavaScript arbitraire et privilégié sur le serveur compromis. »

Les attaquants ont pris d’assaut la vulnérabilité

Rappelez-vous, c’est d’ailleurs en voulant se protéger de cette faille que Cloudflare a provoqué une panne géante d’internet le 5 décembre dernier.

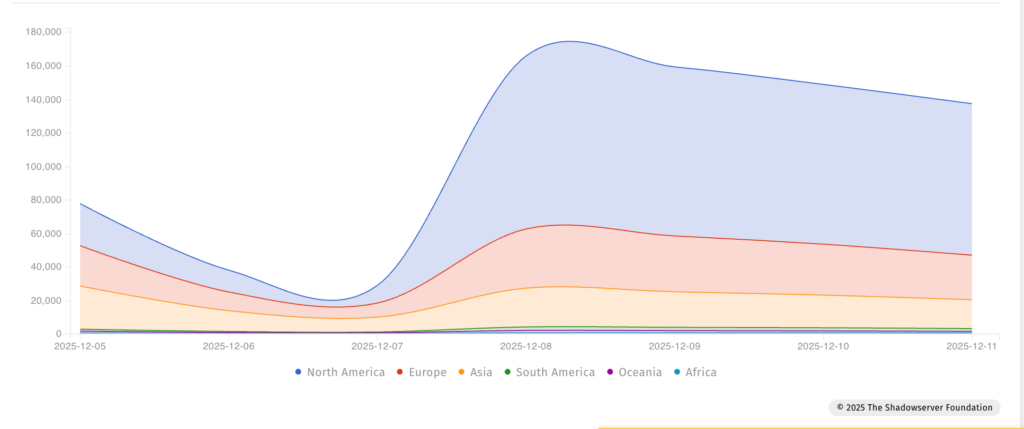

Les yeux sont désormais rivés sur les graphiques qui montrent la montée en puissance de l’exploitation de React2Shell, et les sources pour illustrer cette croissance ne manquent pas.

Selon les dernières données de la Shadowserver Foundation, plus de 137 200 adresses IP exposées sur Internet exécutent encore du code vulnérable; si un pic semble avoir été passé entre les 8 et 9 décembre, les chiffres restent largement préoccupants.

Autre élément marquant : la France est loin d’être épargnée. Elle apparaît comme le troisième pays le plus touché, avec environ 5 500 adresses IP toujours vulnérables, juste derrière les États‑Unis (près de 88 900) et l’Allemagne (10 900).

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !