Ça ne paie pas toujours d’être un criminel 2.0. En tout cas, si c’est la perspective d’un enrichissement facile et rapide qui a motivé le développement de WannaCrypt, c’est raté. En effet, malgré une campagne de racket d’une ampleur inédite (le rançongiciel a infecté en quelques jours 200 000 postes informatiques répartis dans 150 pays, selon Europol), les paiements restent assez rares.

C’est ce qui ressort du suivi effectué par Actual Ransom, un bot qui a été mis au point pour observer l’évolution des transferts d’argent vers les portefeuilles en Bitcoins liés à WannaCrypt. À 16 heures, Actual Ransom écrivait que « les trois portefeuilles en Bitcoins rattachés au rançongiciel WannaCry [un autre de ses noms] ont reçu 245 paiements pour un total de 40.12509925 BTC (68 662.82 dollars) ».

C’est très peu. À titre de comparaison, le braquage d’un horloger de luxe ou d’une bijouterie peut rapporter bien plus. Cela étant, le hold-up est une action très ponctuelle et très ciblée alors que la mission d’un ransomware est très différente : le racket s’inscrit dans le temps long et frappe autant de cibles que possible.

Avant ce message, le bot avait recensé six autres versements allant de 290,17 dollars à 613,5 dollars entre 14 heures et 16 heures. Deux autres transactions ont aussi été relevées, mais avec un montant très différent des sommes précédentes (par exemple 3,42 dollars, soit 0,002 BTC). Il ne semble pas s’agir du paiement d’une rançon, puisque WannaCrypt demande au minimum 300 dollars pour libérer les fichiers qu’il a verrouillés.

Le suivi du versement des rançons est un travail également effectué par un autre bot sur Twitter, Ransom Tracker, mais il ne couvre pas autant de portefeuilles qu’Actual Ransom. On retrouve en effet certains montants identiques chez les deux bots mais d’autres ne figurent pas chez Ransom Tracker. En outre, Actual Ransom effectue une synthèse des paiements toutes les deux heures.

https://twitter.com/mikko/status/864107673146490880

Selon Mikko Hypponen, le directeur de la recherche chez F-Secure, l’une des plus vastes firmes de sécurité informatique, « une partie des plus de 200 victimes de WannaCry qui ont payé la rançon ont récupéré leurs fichiers. Là encore, ça n’est pas recommandé » de céder au chantage en payant la somme demandée, expliquait-il sur Twitter. Le cap des 200 victimes ayant cédé au chantage a été franchi lundi 15 mai

La veille, Mikko Hypponen avait mis en perspective l’insignifiance des gains récoltés grâce à WannaCrypt face aux dégâts que le logiciel malveillant a occasionnés.

« Les personnes derrière WannaCry ont recueilli des paiements de rançon de 117 victimes, totalisant 30 000 dollars — ce n’est rien par rapport aux dégâts qu’elles ont causé », écrivait-il. Rappelons que WannaCrypt a par exemple poussé Renault à mettre à l’arrêt certains de ses sites de production et paralysé de nombreux hôpitaux au Royaume-Uni.

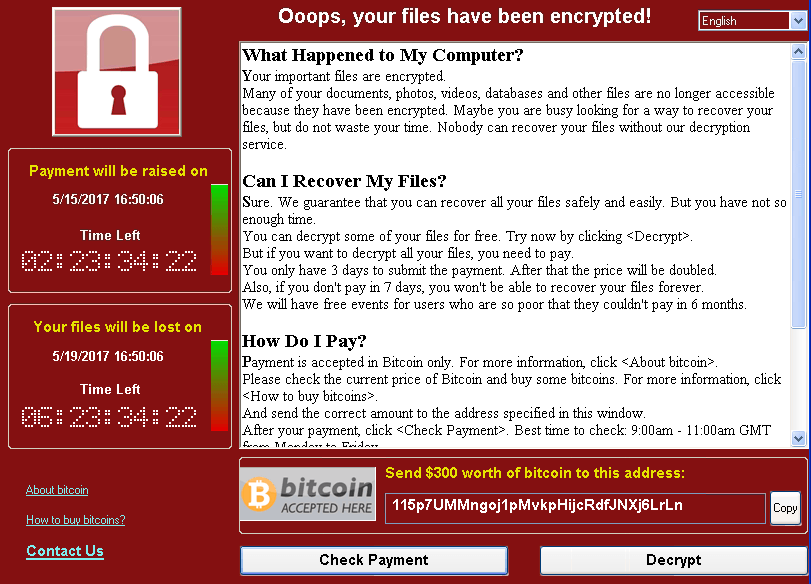

WannaCrypt est un rançongiciel (ou ransomware) qui infecte un ordinateur et bloque des fichiers et des dossiers en les chiffrant. Pour y avoir de nouveau accès, le logiciel effectue un véritable racket informatique : il exige un paiement de 300 dollars en bitcoins pour libérer les documents. La victime a alors trois jours pour s’exécuter ; au-delà, le prix est doublé. Et au bout de six jours, les fichiers sont déclarés « perdus ».

Comme pour n’importe quel ransomware, tout est évidemment mis en scène de façon à forcer la main de l’internaute, avec en particulier la présence d’un message alarmant et la présence d’un décompte qui laisse filer les secondes et les minutes pour accroître la pression. Le message est limpide : payez avant qu’il ne soit trop tard. Bien sûr, il ne faut surtout pas céder au chantage.

Si votre PC est déjà infecté par WannaCrypt, il déjà trop tard. Le mieux à faire est de patienter en attendant la conception d’un outil de déchiffrement. Celui-ci est en train d’être mis au point, selon Europol, mais aucune date de disponibilité n’est pour l’instant évoquée. Par contre, c’est le moment de vérifier que vous suivez les bonnes pratiques pour limiter votre exposition aux ransomwares.

Découvrez les bonus

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Il y a une bonne raison de ne pas s'abonner à

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Si vous avez aimé cet article, vous aimerez les suivants : ne les manquez pas en vous abonnant à Numerama sur Google News.