Qui se cache derrière HazyBeacon ? L’identité exacte des auteurs derrière cette attaque reste à ce jour inconnue. Selon le rapport, publié le 14 juillet 2025 par Unit 42, la division recherche de Palo Alto Networks, le groupe à l’origine de la campagne est pour l’instant désigné sous le nom technique de CL-STA-1020.

Ce nom de code, surement temporaire, reflète la prudence des chercheurs : tout indique une opération pilotée par un acteur étatique, mais l’attribution formelle n’a pas encore été établie.

Ce qui ne fait en revanche aucun doute, c’est la motivation du groupe : l’espionnage et la collecte d’informations sensibles en Asie du Sud-Est, notamment sur les politiques commerciales et les négociations tarifaires en cours dans la région.

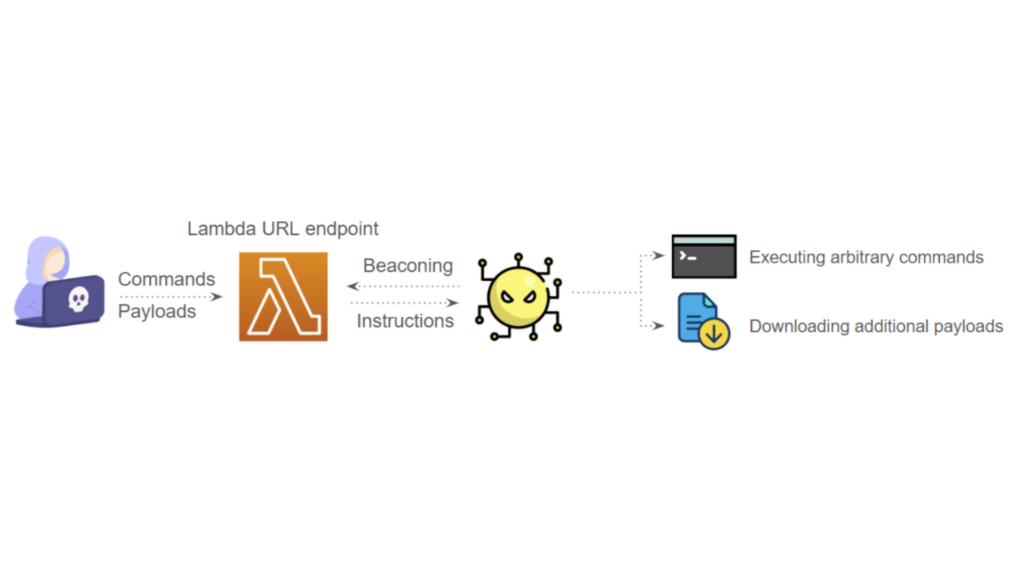

Pour atteindre ses objectifs, CL-STA-1020 détourne les services cloud d’Amazon AWS, et plus précisément la fonction Lambda : une technologie, conçue pour exécuter du code à la demande sans infrastructure serveur dédiée.

Dialogue secret dans le cloud d’AWS

L’attaque s’appuie sur la technique dite du DLL sideloading : les hackers déposent une bibliothèque malveillante à côté d’un exécutable légitime de Windows. Lorsqu’il est lancé, ce programme charge la DLL piégée, ce qui permet à HazyBeacon de s’exécuter en toute discrétion, sous l’apparence d’un processus normal. Pour s’assurer un espionnage de long terme, les attaquants créent ensuite un service Windows dédié faisant office de backdoor, qui relance le logiciel malveillant à chaque redémarrage.

Mais la particularité de HazyBeacon réside dans sa façon de communiquer avec ses opérateurs. Plutôt que d’utiliser un serveur pirate classique, il passe par des URLs AWS Lambda, une fonction cloud d’Amazon couramment utilisée en entreprise et qui avait déjà été exploitée lors d’une autre affaire d’espionnage en juin dernier.

Cette astuce est redoutable : toutes les transmissions de commandes et de contrôles (C2) comme le téléchargement de nouveaux outils ou la réception d’instructions circulent via le trafic légitime d’AWS. HazyBeacon prend ainsi une longueur d’avance sur les outils de détections traditionnels, qui accordent par défaut une grande confiance à ces flux.

Voler, puis exfiltrer tout en douceur grâce au cloud

Les objectifs de l’opération sont clairs : obtenir un accès discret à une grande diversité de documents sensibles (emails, tableaux, rapports confidentiels) et les récupérer sans éveiller de soupçons.

Pour passer à l’étape de l’exfiltration, le malware télécharge sur les postes infectés tout un arsenal d’outils : utilitaires de compression (7-Zip), modules de collecte de fichiers etc. Les fichiers sont méthodiquement rassemblés, compressés puis fractionnés avant d’être envoyés vers des plateformes cloud comme des espaces Google Drive ou Dropbox contrôlés par les assaillants.

L’un des aspects les plus remarquables du mode opératoire de CL-STA-1020 est sa gestion de l’après-attaque. Une fois les documents volés transférés, HazyBeacon procède à un grand nettoyage : effacement des archives, des exécutables auxiliaires et des journaux. Ce souci de discrétion rend toute enquête postérieure d’autant plus ardue, réduisant à néant les traces laissées pour d’éventuelles analyses. Si bien que, pour l’heure, l’enquête n’a pas pu déterminer la porte d’entrée initiale qui a permis d’insérer HazyBeacon dans les infrastructures infectées.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !