C’est une technique de pirates presque ordinaire. Un groupe de malfaiteurs originaire de Russie a mené une campagne de cyberespionnage en créant de faux profils LinkedIn, afin de rentrer en contact avec sa cible. L’opération a été repérée et détaillée dans un rapport du centre de renseignement des menaces de Microsoft, publié ce 15 août 2022.

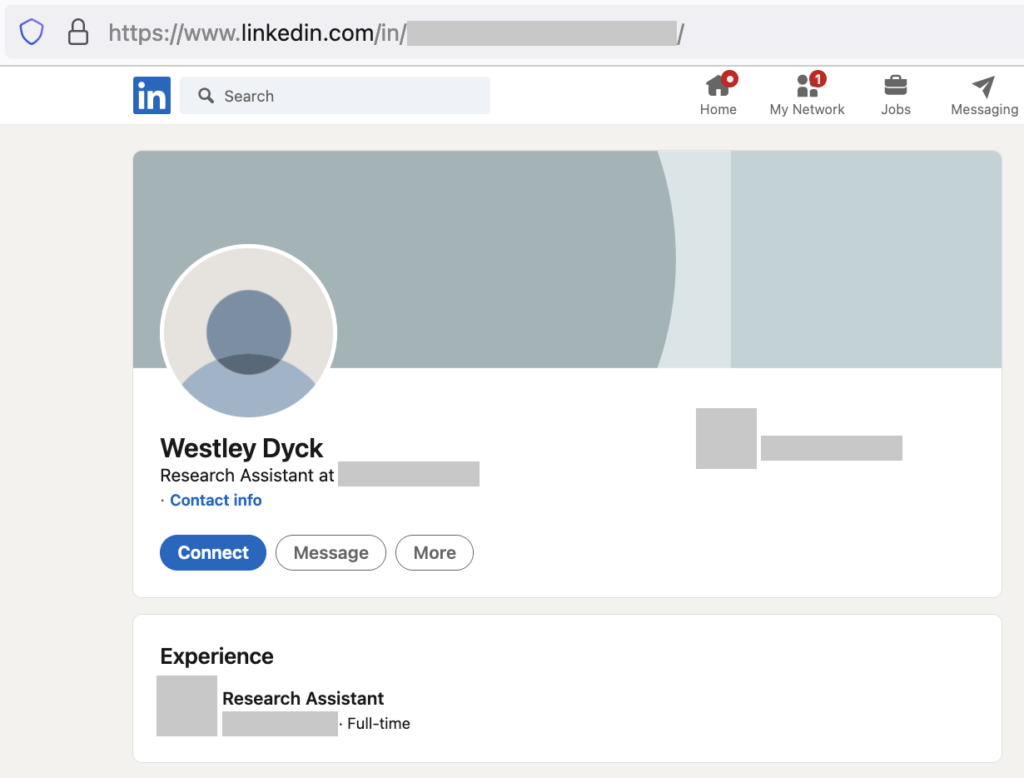

Seaborgium, un groupe de hackers également connu sous le nom ColdRiver, est suspecté d’agir pour le compte du Kremlin. Ils visent principalement des organisations et des dirigeants dans les pays membres de l’OTAN pour leur dérober des infos confidentielles. Cette fois, les pirates russes ont créé une myriade de faux profils sur les réseaux sociaux ainsi que les adresses mail pour discuter avec leurs cibles. Ces dernières sont issues « du monde du renseignement, de la défense ainsi que des organisations non gouvernementales (ONG) et intergouvernementales » indique Microsoft.

Des informations collectées à l’insu des victimes

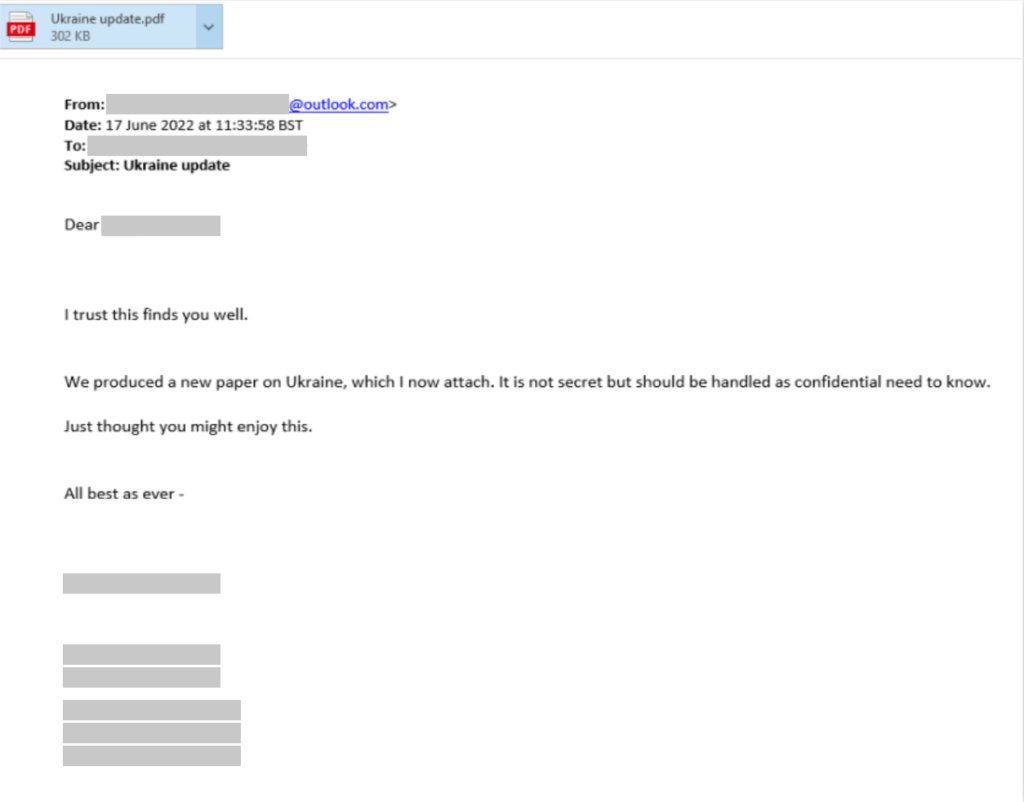

À l’aide de ces profils, les malfaiteurs entament une conversation et gagnent la confiance des victimes jusqu’à leur envoyer une pièce jointe. Cette dernière est généralement un rapport d’analyse prétexte et nécessite de rentrer des identifiants de connexion d’adresse mail pour y accéder. Microsoft indique que les attaquants sont parvenus à usurper l’identité d’employés d’une entreprise pour faire parvenir ces messages en interne dans le groupe.

Seaborgium utiliserait EvilGinx, un outil informatique qui sert de proxy, interceptant les informations entre la victime et le serveur du site. Ainsi, les malfaiteurs ont reçu les données de double authentification et ont pu contourner cette barrière de sécurité.

Le géant de la tech a partagé et bloqué soixante-neuf noms domaines associés à la campagne d’hameçonnage. La même méthode avait été utilisée pour piéger des politiques britanniques, les mails avaient ensuite été publiés sur un site complotiste créé spécialement par le groupe de hackers russes.

Les faux-profils LinkedIn sont également une technique des hackers nord-coréens, donc attention à qui vous contacte sur ce réseau.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !