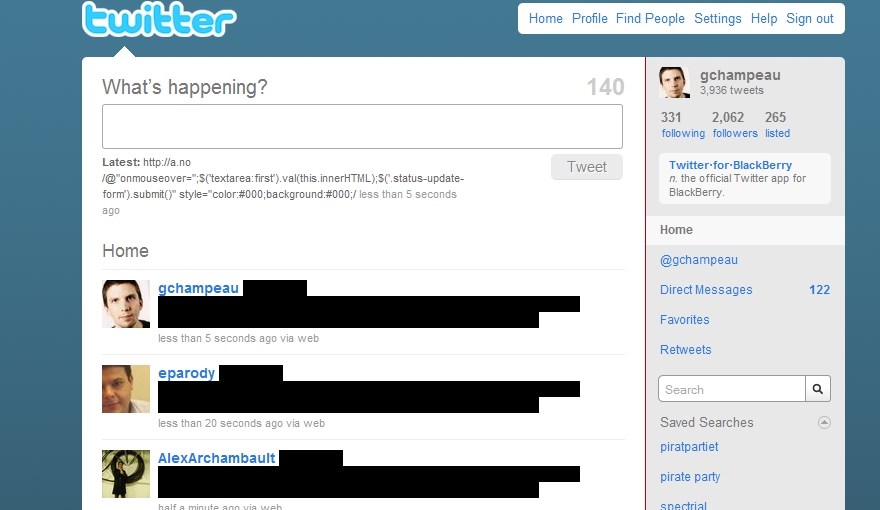

La faille d’injection XSS a commencé à être exploitée à partir de la fin de matinée mardi, puis s’est rapidement propagée pour envahir tout Twitter à la mi-journée. Le site officiel du service de micro-blogging est victime d’une diffusion massive de messages incompréhensibles par le commun des mortels, du type : « tttp://a.no/@ »onmouseover= »;$(‘textarea:first’).val(this.innerHTML);$(‘.status-update-form’).submit() » style= »color:#000;background:#000;/« .

Il s’agit en fait d’un bout de code javascript qui, profitant d’une faille sur le site web de Twitter, est interprété par le navigateur. Il se « retweet » alors automatiquement lors d’un simple survol du message par l’utilisateur. Diffusé sous plusieurs formes modifiées par des plaisantins plus ou moins intentionnés, il peut aussi ouvrir des pop-up ou des messages d’avertissement, avec des liens souvent masqués sous un bloc noir illisible.

Sarah Brown, la femme de l’ancien premier ministre britannique, a elle-même retweeté par inadvertance sur son compte l’un de ces messages, qui dirige son million de followers vers un site pornographique lorsqu’ils survolent le lien. Par nature, sa diffusion est virale et s’est extrêmement vite répandue en milieu de journée.

Le problème ne touche que l’application officielle de Tweeter, et pas les applications tiers comme TweetDeck, Seesmic ou Echofon.

Mise à jour : le problème a empiré vers 14H45 avec la diffusion d’une version qui « retweet » le code malicieux sans même avoir survolé le lien. Il suffit qu’il soit présent dans la « timeline » en étant diffusé par l’un de ses contacts.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !