« Ennemie d’Internet » selon Reporters Sans Frontières, la firme Gamma est depuis 2011 sous le feu des projecteurs pour sa gamme de produits de cyberespionnage FinFisher.

Disposant toujours d’un site commercial, la firme — malgré les critiques et l’exposition provoquée par la divulgation de codes sources en 2014 — continue d’opérer pour les régimes autoritaires en vendant des cyberarmes.

Menace étendue

Très loin d’être éteints, les logiciels espions de Gamma ont ainsi été de nouveau découverts en service dans pas moins de sept pays par la firme de sécurité Eset. Cette dernière précise avoir découvert que les programmes de l’industriel ont été mis à jour et améliorés récemment : ils étendraient leur portée grâce à la collaboration de certains fournisseurs d’accès internet.

Pour rappel, FinFisher, dans sa version malware pour PC, dispose d’accès aux webcams, aux microphones, et également un keylogger — il enregistre les touches frappées par sa victime — et peut extraire des fichiers sur les ordinateurs touchés selon Eset. Il sert principalement aux services secrets, aux forces de l’ordre et aux gouvernements dans une multitude de régimes allant du Golfe arabique à l’Europe de l’Est, en passant par l’Allemagne et le Royaume Uni selon les suppositions de Citizen Lab.

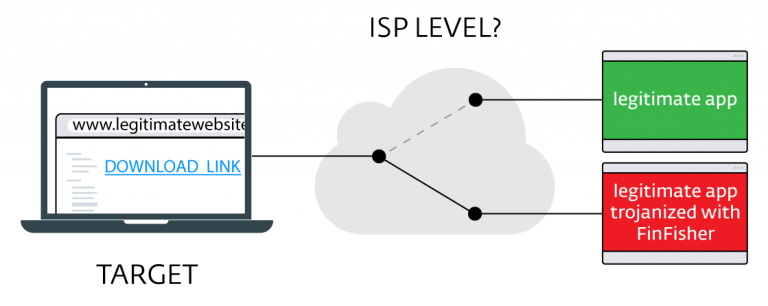

Aujourd’hui, la firme Eset pense avoir découvert une nouvelle méthode d’infection utilisée par FinFisher pour s’introduire dans les ordinateurs de ses victimes. Dans un billet de blog, Philip Kafka explique avoir décelé la collaboration de certains fournisseurs d’accès avec le logiciel. Ces derniers apporteraient leur aide pour fournir des versions vérolées de certains logiciels particulièrement populaires comme Skype, WhatsApp, Avast, WinRAR, ou encore le lecteur VLC. Au-delà de ces exemples, Filip Kafka de la firme nous explique qu’en tout 13 applications sont concernées par les découvertes.

L’expert ajoute toutefois : « Cela ne veut pas forcément dire qu’elles ont toutes été exploitées ou qu’elles ont toutes coopéré dans cette campagne. Il s’agit d’une astuce utilisée par les chevaux de Troie, de contenir des applications légitimes. Toute application pourrait être abusée de cette façon. »

Infection des premiers maillons d’Internet

Par le passé, pour répandre ses malwares, les utilisateurs de FinFisher s’employaient à utiliser des failles de sécurité, mais également du hameçonnage, de la production d’attaques point d’eau ciblées et, plus rarement des infections réalisées grâce à une présence physique : dans tous les cas, l’attaque exigeait de compromettre au moins un maillon entourant l’utilisateur. Désormais, le malware a simplifié et dramatiquement aggravé sa portée en étant diffusé grâce à l’aide des FAI.

Des sept pays concernés par les découvertes d’Eset, deux emploient une méthode impliquant des fournisseurs d’accès. Cette technique est particulièrement infaillible pour les services utilisant FinFisher : l’utilisateur va se rendre sur le site d’une application populaire pour la télécharger et lorsqu’il se dirigera vers le téléchargement du fichier binaire, sa demande sera transférée par le fournisseur vers une version corrompue fournie par les services. Selon Filip Kafka, les campagnes menées concerneraient les utilisateurs de Windows.

Sur un site légitime, l’utilisateur peut être confronté à un détournement de sa demande vers une version du logiciel contenant un malware / Eset

Les fournisseurs d’accès des pays concernés utiliseraient à cette fin un produit de Gamma appelé FinFly ISP réservé aux FAI et découvert par WikiLeaks auparavant (PDF). Ce programme s’appliquerait aux fournisseurs et permettrait de gérer la contamination des utilisateurs dès l’origine de leur accès Internet. Les chercheurs d’Eset sont arrivés à cette conclusion en notant que dans les deux pays où la technique a été retrouvée, la méthode était similaire et fonctionnait au plus haut maillon de la chaîne de l’accès au web. Il ne peut donc s’agir d’une simple attaque d’un hotspot par exemple.

Selon nos observations, des sites comme celui de WhatsApp fonctionnent néanmoins avec un protocole sécurisé (HTTPS), ce qui permet de réguler légèrement l’emprise des FAI sur les données échangées. Le cybersecurity leader de l’antenne francophone d’Eset nous détaille à ce propos que les sites utilisant SSL ne seraient pas victimes des redirections selon les observations de la firme. Mais, il ajoute également, « il existe de nombreux sites « locaux », qui vous offrent des applications pour téléchargement et qui ne respectent pas ces normes de sécurité. Ceux-ci peuvent ou non utiliser HTTPS (SSL). La version de type trojan de WhatsApp a été signifiée à l’utilisateur lorsqu’il voulait télécharger WhatsApp depuis un site Web non officiel. »

Nouvelles menaces, nouvelles protections ?

Les chercheurs détaillent en outre que FinFisher a complexifié sa propre protection et se mue progressivement en programme toujours plus discret et aux tentacules encore élargis.

Le logiciel utiliserait, pour se dissimuler, un code de virtualisation de son invention afin de dissimuler des pilotes systèmes corrompus. En outre, une pléiade de techniques contre les plus aventureux hackeurs a été ajoutée : des programmes de lutte contre le sandboxing, contre la virtualisation, l’émulation et l’accès par debugging.

Eset note enfin un détail qui a son intérêt pour aborder la relation complexe qu’ont les gouvernements avec le chiffrement : FinFisher utiliserait différents outils de chiffrement connus afin de les infecter et par extension, les utilisateurs adoptant ces derniers.

Ainsi, Threema, un programme chiffrant les messageries instantanées, est diffusé dans une version frauduleuse par Gamma. Cette dernière espionne son utilisateur tout en chiffrant ses messages. Il en va de même pour le populaire logiciel TrueCrypt, non maintenu depuis 2014 et à éviter, distribué avec un Cheval de Troie par l’éditeur de FinFisher.

FinFisher utiliserait différents outils de chiffrement connus afin de les infecter

Pour des raisons de protection de ses travaux et sources, la firme de sécurité n’a pas pu nous dévoiler les deux pays pratiquant une contamination par leurs fournisseurs d’accès. Il est toutefois préférable de se figurer qu’un Internaute voyageant dans un pays concerné serait vulnérable.

Il va devenir progressivement important de réunir, avant tout voyage dans des zones touchées par ce type de politique, les logiciels nécessaires aux besoins de l’internaute pour éviter les techniques de diffusion à l’échelle des FAI locaux.

M. Kafka, d’Eset, précise en outre à propos des téléchargements de logiciels en ligne : «Vous devez vérifier si la demande [de téléchargement sur le site] est signée par un certificat numérique correct » afin de se prémunir de tels tours de passe-passe.

Néanmoins, si cette première protection s’avère insuffisante ou douteuse, il faut vérifier l’intégrité du fichier reçu selon l’expert : « Si ce n’est pas le cas ou si le fournisseur d’une application n’a pas de certificat numérique, vous devez vérifier le fichier hash du fichier sur le site Web des fournisseurs. Mais cela peut être faussé aussi, surtout quand on parle de protocole HTTP non codé. Donc, s’il n’y a pas de certificat et que vous l’avez téléchargé via HTTP [par opposition au protocole HTTPS, chiffré], vous devriez être très méfiant. »

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !