Sécuriser Android est un travail de Sisyphe pour Google. Qu’il s’agisse de la protection du système d’exploitation ou de la fiabilité des applications figurant sur Play, la firme de Mountain View doit en permanence intervenir pour colmater des failles ou retirer des logiciels au comportement inapproprié. Mais parfois la tâche est telle que même pour Google, un peu d’aide ne serait pas de refus.

Justement, du soutien, Google en a reçu face aux activités malveillantes du botnet WireX, dont l’existence a été découverte en août. Afin de le rendre inopérant au plus vite et qu’il ne fasse pas trop de dégâts, une coalition d’experts issus de plusieurs compagnies informatiques (dont Akamai, Cloudflare, Flashpoint, Oracle Dyn, RiskIQ et Team Cymru) s’est constituée afin d’identifier les applications Android fautives.

« Nous avons identifié environ 300 applications associées au problème, nous les avons bloquées dans le Play Store, et nous les supprimons de tous les périphériques concernés », a déclaré un porte-parole de Google. « Les résultats des chercheurs, combinés à notre propre analyse, nous ont permis de mieux protéger les utilisateurs d’Android, où qu’ils soient ».

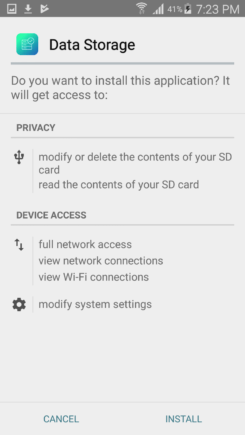

Afin de pénétrer plus facilement les smartphones et les tablettes des propriétaires de terminaux Android, les applications proposaient des fonctionnalités inoffensives, mais tentantes, comme des sonneries, des outils de gestion de l’espace de stockage ou des lecteurs de vidéo. Naturellement, les activités réelles de ces applications étaient cachées aux yeux des utilisateurs.

Une fois installées, elles permettaient de mener des attaques DDoS (Distributed Denial of Service, c’est-à-dire une attaque par déni de service distribuée), qui consistent à submerger un serveur par des requêtes pour qu’il ne puisse plus plus traiter les demandes qu’il reçoit. Il devient alors inaccessible pendant quelques temps, selon l’insistance du ou des attaquants et de la réactivité de la victime.

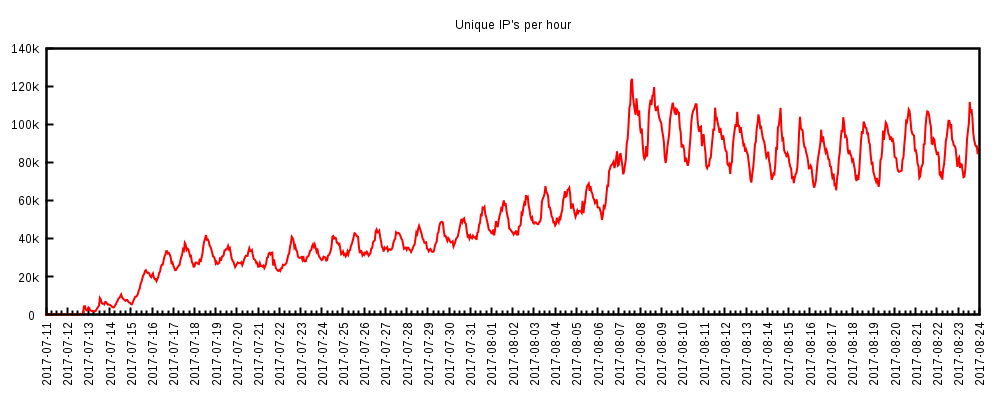

L’une des victimes de WireX, cliente d’Akamai, une entreprise qui propose des serveurs de cache pour les entreprises (ce qui sert à dupliquer le contenu d’un site web et le mettre à disposition des internautes, permettant ainsi de répartir les requêtes, ce qui a du sens lorsque le trafic du site web est particulièrement important), a ainsi reçu des requêtes provenant de centaines de milliers d’adresses IP.

En tout, selon des chercheurs impliqués dans la lutte contre WireX, l’opération aurait infecté jusqu’à 70 000 appareils répartis dans une centaine de pays. Google, de son côté, continue d’évaluer la portée exacte du l’infection.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !