John Robert Moolenaar est un élu américain au CV plutôt prestigieux. Diplomé d’Harvard, membre de la Chambre des Représentants depuis plus de 10 ans, l’homme originaire du Michigan est également le Président du Comité spécial sur la concurrence stratégique entre les États-Unis et le Parti communiste chinois.

Et, c’est précisément cette dernière fonction qui semble avoir attiré l’attention d’APT41, un groupe de cyberespionnages chinois travaillant, selon de nombreuses analystes de cybersécurité mondiale, sous la houlette directe du pouvoir de Pékin.

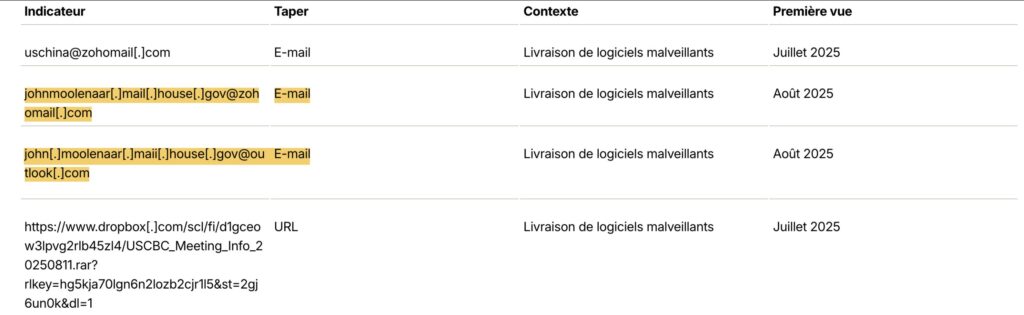

Dans un article paru le 16 septembre 2025, les équipes de Proofpoint présente comment ces hackers ont tenté d’infiltrer les réseaux informatiques de plusieurs think tank et d’organisation de l’enseignement supérieur aux États-Unis. Le tout, en envoyant des invitations à des évènements par email, régulièrement signés John Robert Moolenaar.

Un contexte propice à l’attaque

Avant de s’orienter vers le cyberespionnage, APT41, nommé également Wicked Panda, TA415 ou Brass Typhoon, a principalement fait ses armes dans le cybercrime, où il est entré mettre dans l’art de mettre en place des campagnes de phishing particulièrement ciblées.

Et la campagne révélée par les équipes de Proofpoint met en lumière tout l’arsenal stratégique et technique du groupe de hackers.

Les chercheurs soulignent tout d’abord le timing de l’attaque.

Les mails ont tous été envoyés en juillet et août, coïncidant avec des négociations commerciales de haut niveau entre la Chine et les États-Unis et des prises de décisions politiques à Washington.

L’objectif de la campagne est clair : recueillir des renseignements sur l’évolution des discussions et prendre un temps d’avance sur les éventuelles réponses législatives.

Plusieurs scénarios de mails sont alors mis en place.

Certains sollicitent l’avis des cibles sur un projet de loi visant à établir des sanctions contre Pékin. Le message incite à télécharger un fichier frauduleux censé contenir le projet de loi en question.

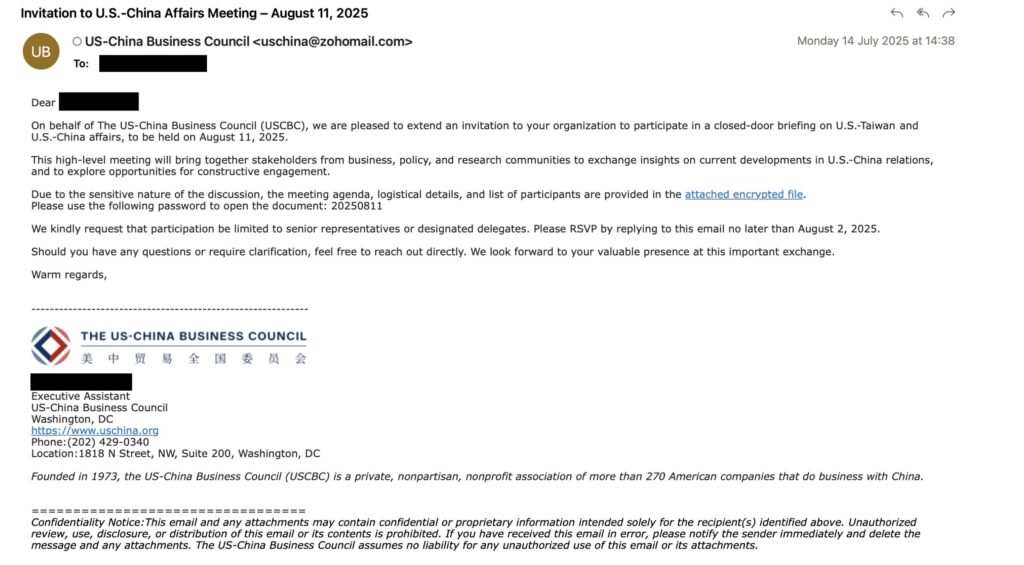

Dans d’autres échanges, on trouve des invitations à des évènements, où la pièce jointe fait également office de piège :

« Au nom du Conseil d’affaires américano-chinois (USCBC), nous avons le plaisir d’inviter votre organisation à participer à une réunion d’information à huis clos sur les relations américano-taïwanaises et sino-américaines, qui se tiendra le 11 août 2025 (…) En raison du caractère sensible de la discussion, l’ordre du jour, les détails logistiques et la liste des participants sont fournis dans le fichier chiffré ci-joint. »

Une furtivité exceptionnelle

Ce qui marque particulièrement dans cette campagne, c’est la sophistication technique dont fait preuve APT41 pour agir sous les radars.

Plutôt que de déployer des malwares rapidement détectables, les hackers ont mis en place tout un système basé sur la discrétion.

Concrètement, les fichiers zip envoyés par mail et protégés par mot de passe, cachait un programme Python appelé WhirlCoil.

WhirlCoil veillait ensuite à installer un accès persistant grâce à la fonctionnalité « Remote Tunnels » de Visual Studio Code, un procédé qui aurait permis aux hackers de se fondre dans l’activité réseau normale.

Enfin, pour piloter leurs attaques à distance, APT41 s’appuyait sur des services cloud reconnus tels que Google Sheets et Zoho WorkDrive, détournant ces outils pour y stocker des instructions ou exfiltrer des données en toute discrétion.

D’après le gouvernement américain, APT41 opère officiellement sous le nom de Chengdu 404 Network Technology, une entreprise privée basée à Chengdu en Chine. Ce mode de camouflage ne serait pas isolé, en août 2025, le FBI et les services de renseignement de douze pays ont formellement identifié trois entreprises chinoises servant de facade à un autre groupe APT, Salt Typhoon.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !