On le nomme Kimsuky, Black Banshee ou plus sobrement APT43. Depuis 2012, ce groupe de hackers nord-coréens qui opère pour le compte du Bureau général de reconnaissance de la Corée du Nord (RGB) a fait du cyberespionnage géopolitique son domaine d’expertise.

Alors, lorsqu’une vaste opération de renseignements vise les ambassades localisées chez le voisin sud-coréen, il est peu surprenant de retrouver Kimsuky au cœur de l’affaire.

Dans un rapport publié le 18 août 2025, les chercheurs de Trellix détaillent le mode opératoire d’une nouvelle campagne d’infiltration attribuée à Kimsuky. Alliant phishing ultra-ciblé et logiciel espion capable de prendre le contrôle total des systèmes infectés, l’attaque, qui aurait ciblé au moins 19 ambassades et ministères des Affaires étrangères, a été lancée en mars 2025 et serait toujours en cours.

Des mails de phishing en coréen, anglais, persan, arabe, français ou encore russe

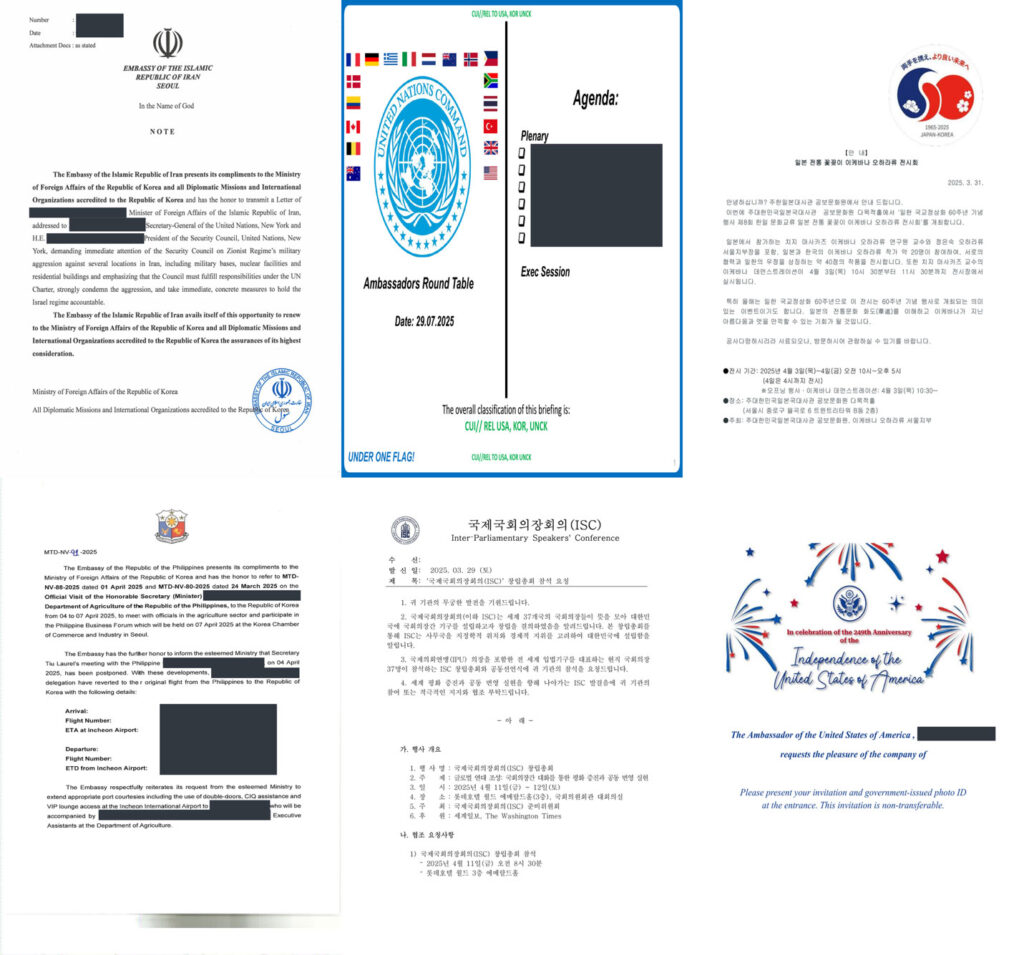

Pour infiltrer les réseaux informatiques ciblés, les attaquants se sont fait passer pour des diplomates et des fonctionnaires étrangers. L’idée est simple : envoyer des mails contenant des prétendus comptes-rendus de réunions, des lettres d’ambassadeurs ou des invitations à des événements.

Un procédé qui s’avère redoutable grâce aux informations précises récoltées au préalable : « Le contenu du spear phishing (ndlr : phishing ciblé) était soigneusement conçu pour imiter une correspondance diplomatique légitime. De nombreux courriels comportaient des signatures officielles, une terminologie diplomatique et des références à des événements réels », expliquent les chercheurs de Trellix. « Une telle précision temporelle et contextuelle augmentait considérablement la probabilité que les cibles ouvrent des pièces jointes malveillantes. »

Ainsi, parmi les mails récoltés par les chercheurs, figurent notamment une fausse invitation prétendument envoyée par un diplomate américain à l’occasion de la fête de l’Indépendance des États-Unis, ou encore de soi-disant diplomates européens diffusant des éléments de communication liés à des forums internationaux.

Au total, Trellix rapporte avoir repéré de faux documents rédigés en coréen, anglais, persan, arabe, français et russe.

Un contrôle à distance, depuis la Chine ?

En pièce jointe de ces mails piégés ? Des PDF et des fichiers ZIP qui déploient au moment du téléchargement le logiciel malveillant XenoRAT, un cheval de Troie d’accès à distance doté de fonctionnalités avancées, notamment le contrôle à distance, l’enregistrement des frappes au clavier et l’accès à la webcam et au microphone.

Une fois installé sur les appareils des victimes, le malware peut collecter des informations détaillées sur leurs systèmes et les exfiltrer via GitHub pour échapper à la détection. Les attaquants s’appuient également sur Dropbox, Google Drive et des services coréens comme Daum pour héberger les fichiers malveillants, selon Trellix.

Bien que cette campagne ait été attribuée ou groupe Kimsuky soutenu par Pyongyang, le rapport suggère des liens possibles avec la Chine. L’activité des pirates informatiques semble suivre de près les horaires de travail chinois et s’interrompt durant les jours fériés chinois, mais pas pendant les jours fériés nord-coréens ou sud-coréens. D’après Trellix, ces pratiques suggèrent que le groupe opèrerait depuis le territoire chinois, ou ferait appel à des sous-traitants locaux.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !