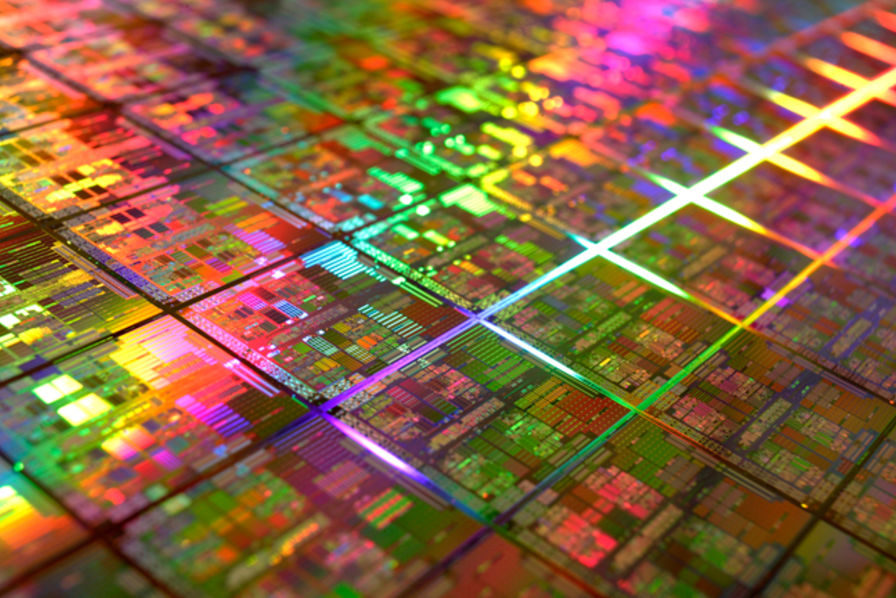

Au printemps 2025, l’industrie taïwanaise du semi-conducteur, a été la cible d’une offensive de cyberespionnage sans précédent menée par au moins trois groupes APT affiliés à la Chine.

Encore inconnus avant cette affaire, ils sont pour l’heure identifiés par les noms temporaires d’UNK_FistBump, UNK_DropPitch et UNK_SparkyCarp.

Selon le rapport de Proofpoint du 16 juillet 2025, ces trois groupes ont centré leur action sur les joyaux industriels taïwanais comme TSMC, MediaTek ou UMC, mais aussi sur tout un écosystème de sous-traitants et d’analystes financiers.

Phishing puis Voldemort, dans cet ordre

Leur arme principale : un logiciel espion sophistiqué et déjà connu baptisé Voldemort. Mais avant cela, une campagne de phishing à plusieurs étapes.

La première ? Compromettre des comptes de messagerie institutionnels, notamment d’universités taïwanaises. Une fois cette étape franchie, les hackers se font passer pour de jeunes diplômés cherchant un emploi, et envoient à des recruteurs et responsables RH des emails apparemment anodins mais en réalité piégés. Ils contiennent généralement des fichiers joints LNK ou des PDF factices ; à l’ouverture, ces fichiers déclenchaient sans bruit l’installation de Voldemort sur le poste de la victime.

Voldemort se distingue par sa furtivité : une fois installé, il établit une connexion chiffrée avec des serveurs de commande et contrôle (C2) dissimulés derrière des infrastructures SoftEther VPN, ce qui rend difficile toute traçabilité par les équipes de sécurité.

Le malware télécharge ensuite d’autres charges malveillantes à la demande, comme Cobalt Strike, et met en place des backdoors pour établir un accès persistant. Ce procédé est spécialement conçu pour exfiltrer des données sensibles : plans industriels, listes de fournisseurs, codes sources, rapports financiers tout en évitant les outils classiques de détection.

Une multiplication des tentatives dans un but bien précis

Les attaquants ne se sont pas limités à l’ingénierie sociale via email. Certains groupes ont déployé des attaques Adversary-in-the-Middle : en envoyant de faux liens de connexion à des portails d’entreprise ou en utilisant des sites imitant le vrai système d’authentification, ils interceptaient en temps réel les identifiants et mots de passe des victimes.

Cette technique aurait permis dans plusieurs cas l’accès direct à des données d’entreprise sensibles, mais aussi la possibilité de rebondir à l’intérieur du réseau pour élargir le périmètre de compromission.

Car cette campagne n’a pas seulement visé la production de puces, mais toute la chaîne de valeur des semi-conducteurs taïwanais logistique, recherche, relations fournisseurs, conseils juridiques, etc.

Le rapport insiste sur le contexte : l’essor de ce type d’opérations de vol d’information intervient alors que la Chine cherche à combler son retard dans le secteur et à réduire sa dépendance à l’égard de Taïwan. Si aucune compromission massive n’a été confirmée publiquement à ce stade, plusieurs sources évoquent au moins 15 à 20 sociétés touchées.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !