Dans une publication sur son blog le 3 octobre 2020, le chercheur en sécurité Troy Hunt a montré comment le site de rencontre gay Grindr permettait à n’importe qui de hacker n’importe quel compte, pourvu qu’il ait l’adresse email associée. En partant d’une alerte du chercheur Wassime Bouimadaghene et aidé par Scott Helme, il a pu reproduire un hack parfaitement enfantin, à la portée de n’importe quel internaute sachant ouvrir la console de son navigateur et utiliser la fonction copier / coller.

Un hack enfantin

Tout commence sur la page de récupération du mot de passe du site web de Grindr. Elle se présente comme une page classique : entrer une adresse mail et résoudre un captcha pour recevoir un e-mail contenant un jeton d’authentification sous la forme d’un lien. Cliquer sur ce lien que seul le possesseur de l’adresse email peut recevoir amène sur la page de configuration du mot de passe. Bien.

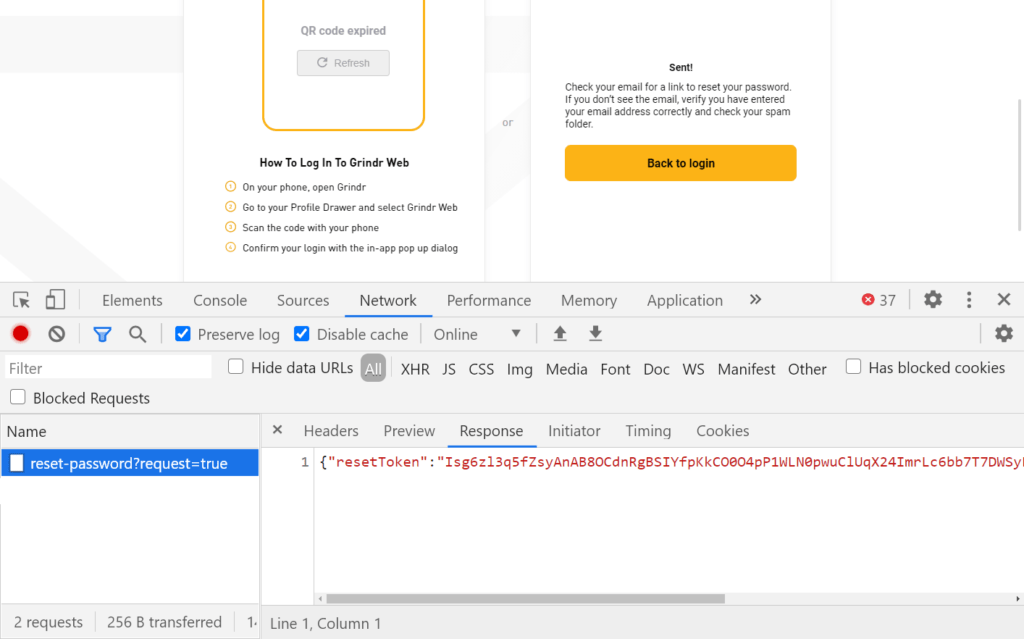

Un processus sécurisé en apparence, mais qui tourne à la catastrophe parce que Grindr a fait une faute colossale. En ouvrant la console du navigateur, par exemple en faisant un clic droit et « Afficher le code source de la page » sur Chrome, puis en se rendant dans l’onglet Network, les chercheurs en sécurité se sont aperçus que le « token » était affiché… en clair. Littéralement en clair : une suite de lettres et de chiffres qu’il suffit de copier et de coller à la suite de l’URL de récupération de mot de passe pour accéder directement à la page pour le définir. En d’autres termes, le lien envoyé par le mail censé être accessible uniquement au propriétaire du message était aussi affiché publiquement dans la console.

La suite est terrifiante : Troy Hunt a réussi à se connecter au compte de son collègue Scott Helme avec le nouveau mot de passe et a même pu utiliser la nouvelle combinaison sur l’application. Il a accédé à ses conversations et ses paramètres, incluant toutes les informations que les utilisateurs donnent sur Grindr, de leurs préférences sexuelles à leur statut sérologique relatif au VIH. Un cocktail de données colossal qui peut être réutilisé pour faire du chantage. D’autant qu’un attaquant aurait pu essayer des centaines de mails jusqu’à en trouver un effectivement inscrit sur la plateforme.

D’abord sourd aux alertes des chercheurs, Grindr a fini par répondre après de nombreuses sollicitations et a corrigé le bug. L’entreprise a affirmé qu’elle n’avait pas connaissance d’un usage malveillant de cette méthode et a annoncé qu’elle allait lancer un programme de « bug bounty » pour renforcer sa sécurité.

Consultez notre comparateur des gestionnaires de mots de passe dans notre section sur la sécurité numérique.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !