Si l’enregistrement de votre identifiant et de votre mot de passe sur votre navigateur, bien pratique pour gagner du temps, est déconseillé de longue date pour des raisons de sécurité, la pratique peut en plus vous exposer à un ciblage publicitaire malvenu.

C’est ce que révèle une étude menée par trois spécialistes en sécurité informatique de l’université de Princeton, Gunes Acar, Steven Englehardt et Arvind Narayanan. Ils démontrent que des scripts tiers présents sur certains sites détournent indirectement cette option pour récupérer les adresses mail des internautes, ce qui leur permet ensuite d’assurer un suivi identifié de leurs activités — et potentiellement de revendre ces données pour des campagnes de ciblage publicitaire par mail, par exemple.

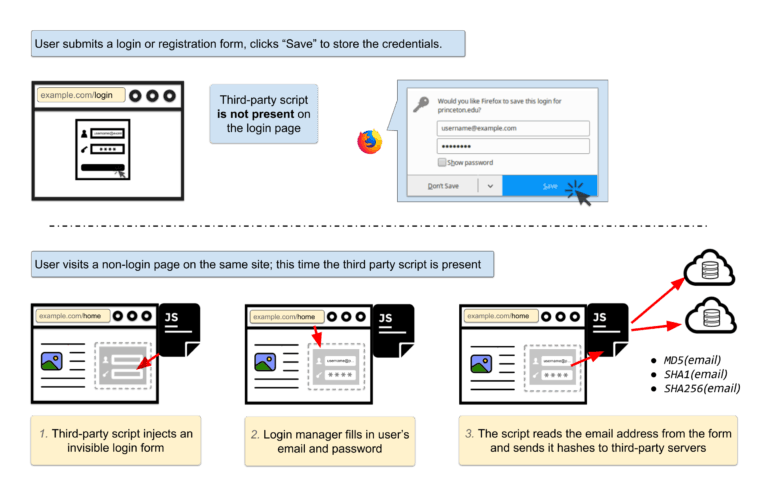

Concrètement, le procédé se fait en deux temps. Il nécessite d’abord que l’internaute accepte, comme lui propose son navigateur, de sauvegarder son adresse mail et son mot de passe sur le site visité. Dans un second temps, dès que l’internaute clique sur un autre élément du site, un formulaire d’identification identique (mais invisible) s’active en fond, ce qui permet au script de récupérer l’adresse mail pré-remplie automatiquement, à l’insu de l’usager, et de l’envoyer, une fois « hashée » (transformée en une série de caractères unique) à des serveurs tiers.

Un suivi identifié

L’équipe de Princeton propose une page de démonstration pour prouver l’efficacité de l’opération : sur Chrome, sur Firefox et sur Safari, il suffit en effet, après avoir sauvegardé son mot de passe, de cliquer sur n’importe quel élément de la page pour que le script récupère l’adresse mail et même le faux mot de passe saisis pour l’occasion.

Comme l’indique le trio à l’origine de l’étude, ces scripts — comme AdThink et Onaudience — présents sur des milliers de pages parmi le classement Alexa du million d’adresses les plus visitées, semblent principalement dédiés à la collecte des adresses mail, mais aucune mesure technique n’empêche la récupération des mots de passe liés.

Les spécialistes précisent en outre l’intérêt commercial d’une telle pratique : « Les adresses mail étant uniques et permanentes, leur hashage est un excellent moyen de [s’offrir] un suivi identifié. L’adresse mail d’un utilisateur ne changera quasiment jamais — effacer les cookies, utiliser la navigation ou changer d’appareil n’empêchera pas le suivi. Le hash d’une adresse mail peut être utilisé pour relier les morceaux d’un profil en ligne disséminé parmi plusieurs navigateurs, appareils et applis mobiles. »

En guise de solution, le trio préconise plusieurs options, autant pour les sites concernés que pour les internautes : aux premiers, il recommande d’héberger les formulaires de login sur des sous-domaines annexes, ce qui empêche l’auto-remplissage de fonctionner. Quant aux visiteurs, ils sont invités à décocher l’option activant l’auto-remplissage du login.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !