C’était l’une des craintes soulevées dès l’origine par plusieurs développeurs et journalistes, inquiets des dérives potentielles de l’interface AMP de Google, et elle vient de se confirmer : des hackeurs russes recourent à l’URL atypique du service pour mieux piéger des journalistes qui travaillent sur des dossiers sensibles, comme le révèle le média américain Salon.

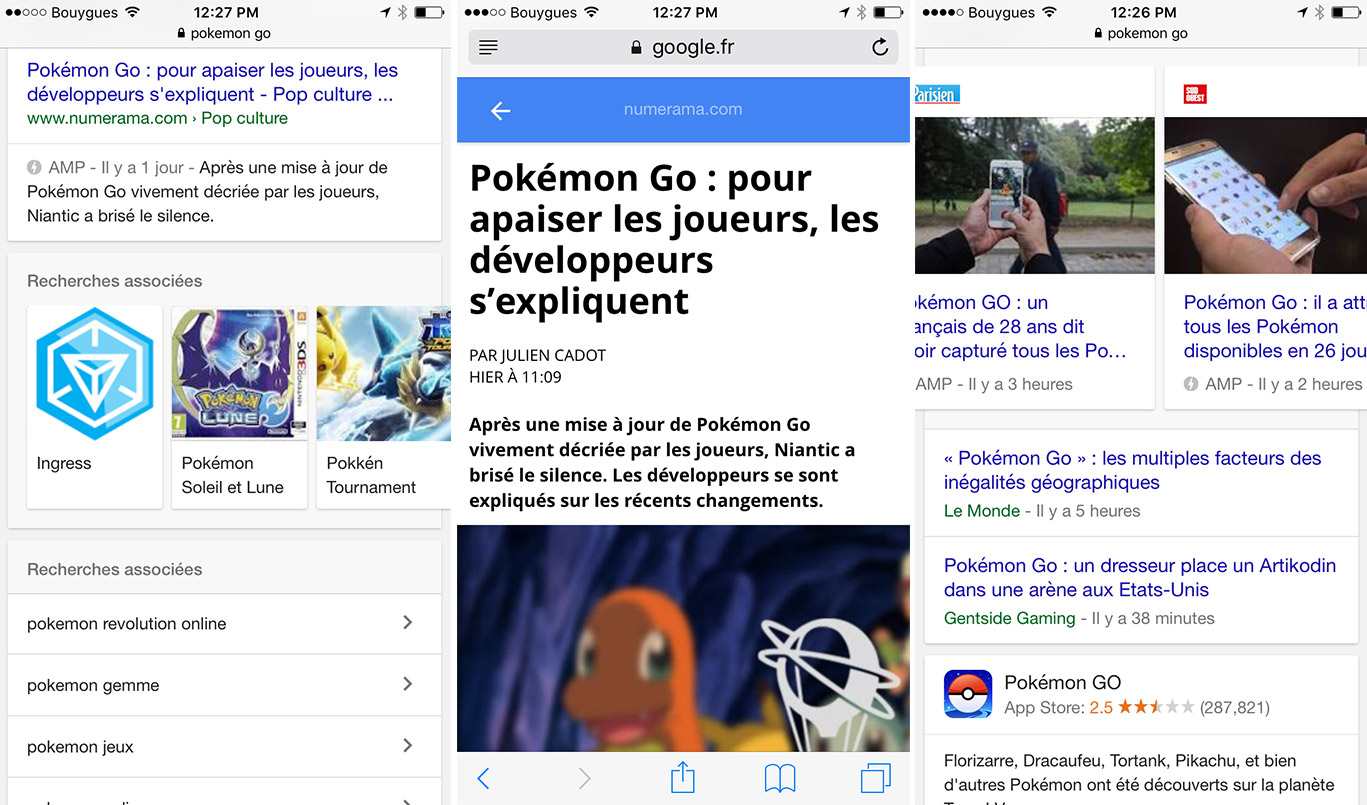

L’interface AMP, qui vise à accélérer l’affichage des pages web sur mobile, dont nous parlions en détail sur Numerama il y a peu, suscite en effet certaines inquiétudes depuis son lancement fin 2015. Car pour proposer le plus rapidement possible cette version épurée des sites visités, Google fait appel au cache des résultats de son moteur de recherche pour charger ces liens instantanément. Ce qui implique que leur URL indique visiblement l’adresse « google.com », quel que soit le contenu source.

Une particularité qui n’a pas échappé aux hackeurs du groupe Fancy Bear, alias APT28, soupçonné d’être à l’origine du piratage du Parti démocrate américain pendant la campagne présidentielle de 2016. Selon Salon, le groupe l’a en effet utilisée pour procéder à du phishing ciblé auprès de plusieurs journalistes connus pour enquêter sur les activités illégales de proches du gouvernement russe.

« Même un développeur peut considérer ces liens comme fiables »

Aric Toler, spécialiste de la Russie pour le site Bellingcat, a ainsi été visé par cette campagne d’hameçonnage. Il a reçu, au fil des mois, plusieurs mails lui indiquant soit que son mot de passe avait été réinitialisé, soit qu’il valait mieux le changer, le tout accompagné d’une URL Google AMP vers une prétendue page de Google qui l’invitait à saisir ses identifiants — pour en réalité les envoyer aux hackeurs.

Au total, entre 2015 et 2016, Aric Toler a reçu 14 mails de phishing, dont la crédibilité s’accentuait au fil du temps grâce au recours à une URL AMP qui induit en erreur. Y compris les internautes les plus prudents, comme l’expliquait le développeur John Gruber en octobre 2016 : « Si le phishing fonctionne, c’est en grande partie parce que la plupart des internautes ne sont pas assez experts techniquement pour repérer une URL douteuse d’une URL fiable. Toutefois, une URL qui provient du domaine google.com, c’est typiquement le type de lien que même un développeur peut considérer comme fiable, surtout s’il se contente d’un coup d’œil. »

En novembre 2016, Google avait alerté plusieurs journalistes et professeurs d’université que leurs comptes Gmail faisaient la cible d’une opération de piratage. Le géant du web affirme assurer la protection des internautes grâce à son service « Safe Browsing », en restant toutefois flou sur la date de déploiement de cet outil, dont il vantait les atouts début septembre.Mais Salon déplore l’absence de correctif de cette faille par Google, alors que la firme de Mountain View en a connaissance depuis — au moins — novembre 2016.

« Tous les sites finissent par se ressembler »

Si le standard AMP a aujourd’hui été adopté par de nombreux médias, il reste décrié — au même titre que le format « Instant Articles » de Facebook.

En décembre 2016, en plein débat sur le rôle joué dans l’élection de Donald Trump par les fake news diffusées sur le réseau social, le journaliste de The Verge, Kyle Chayka, dénonçait la mise en avant, par AMP et Instant Articles, de sites conspirationnistes ou de fake news : « Tous les [sites] finissent par se ressembler au lieu d’apparaître différemment. Ça complique encore la tâche lorsqu’il est question de séparer le vrai du faux. »

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !