Si vous demandez à un agent du renseignement ukrainien une définition de la guerre hybride, il y a fort à parier qu’il vous parlera du 27 juin 2017.

Il était 08h16, ce jour-là, quand une bombe explosa sous la Mercedes du colonel Maksim Chapoval alors qu’il roulait dans un quartier animé de la capitale, le tuant sur le coup. En trois ans de guerre, ce haut gradé du renseignement militaire s’était illustré à la tête du dixième détachement de forces spéciales du ministère de la Défense, une unité d’élite qui, sous son commandement, avait arraché l’aéroport de Donetsk aux séparatistes en mai 2014.

Après l’attentat, la cyberattaque

Remarqué pour ses états de services, le colonel Chapoval avait été chargé de rassembler des preuves de l’implication russe dans la guerre du Donbass, qui a fait plus de 10 000 morts depuis avril 2014.

Prévenu en urgence, le président Petro Porochenko convoque sur-le-champ les directeurs de toutes les forces de police et de renseignement du pays. Mais la réunion exceptionnelle a à peine commencé qu’une nouvelle plus alarmante encore vient éclipser la mort du colonel Chapoval. Il est 10h30, et une cyberattaque d’une ampleur jamais vue en Ukraine vient de débuter.

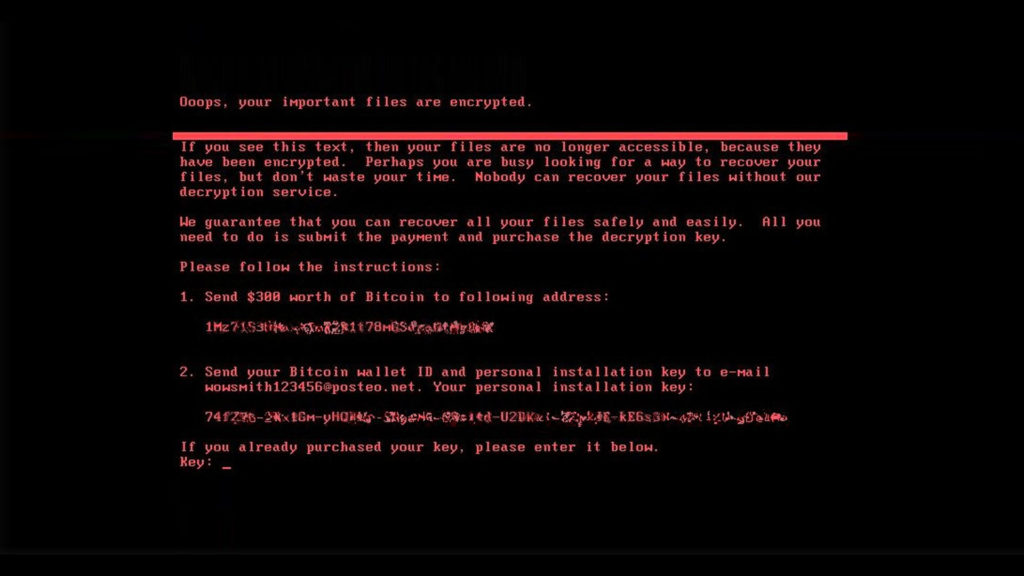

En quelques heures, un logiciel malveillant se répand à une vitesse alarmante dans les réseaux informatiques du pays, puis à l’étranger. Sur les ordinateurs affectés, un message en lettres rouges annonce que les données des utilisateurs sont chiffrées et qu’elles ne pourront être débloquées qu’en échange d’une rançon de 300 dollars. En réalité, le logiciel — que les experts en cybersécurité baptisent NotPetya — n’est pas un « rançongiciel », mais un « wiper » : son but n’est pas l’extorsion, mais la destruction pure et simple des données informatiques.

NotPetya n’est pas un « rançongiciel », mais un « wiper » : son but n’est pas l’extorsion, mais la destruction des données.

Dans les rues de Kiev, les distributeurs de billets ne fonctionnent plus. Ailleurs, des banques et des magasins sont contraints de fermer leurs portes. Les chemins de fer, le métro de Kiev, et l’aéroport Borispol sont atteints et doivent limiter leurs opérations, de même que des entreprises publiques de premier plan comme la poste ou l’opérateur de télécommunications UkrTelecom. Des chaînes de télévision et des stations de radio sont contraintes de rendre l’antenne, tandis que les ordinateurs de plusieurs ministères se retrouvent hors service.

Le lendemain de l’attaque, les services ukrainiens affirment que la situation est sous contrôle, mais les victimes de NotPetya mettront souvent plusieurs jours à s’en remettre. D’après les informations du service d’État des communications spéciales et de la protection de l’information (DSSZZI, équivalent local de l’ANSSI), NotPetya aurait affecté au total plus de 30 % des systèmes informatiques du pays, dont 15 à 20 % des institutions publiques, et entre 70 à 80 % des ordinateurs des grandes entreprises. Et si d’autres pays ont été touchés par la propagation du malware, il apparaît désormais clair que l’Ukraine en était la cible principale.

Maïdan, là où tout commençait

« C’est comme si on avait ouvert une boîte de Pandore avec la révolution de Maïdan », affirme Viktor Zhora, président de la société ukrainienne de cybersécurité InfoSafe. Et pour cause. Depuis l’aboutissement de la révolution ukrainienne et le départ du président Viktor Yanoukovitch en février 2014, l’Ukraine est devenue la cible d’une vague sans précédent de cyberattaques.

Dès février 2014, un rapport du géant britannique de la sécurité BAE Systems tire la sonnette d’alarme en signalant une augmentation spectaculaire du nombre de réseaux ukrainiens contaminés par Uroboros, un cheval de Troie informatique sophistiqué qui accorde à son opérateur des capacités de surveillance sans entrave dans les réseaux infectés. Les experts de BAE Systems notent que Uroboros serait une version améliorée du ver informatique Agent.BTZ qui avait infecté une base de l’armée américaine dès 2008, et dont le FBI a depuis attribué la paternité à « un service de renseignement russe civil ou militaire ».

[large-image]

[/large-image]

Masque à gaz déposé lors des manifestations Place Maidan, 2014 / CC. Ivan Bandura

La phase de surveillance ne dure pas longtemps.

Depuis 2006, c’est InfoSafe, la société de Viktor Zhora, qui assure la sécurité informatique des élections en Ukraine. Par le passé, il n’a jamais eu de problème pour protéger le système des immanquables attaques par déni de service (DDoS), qui se produisent à chaque élection. Pourtant, au matin du 21 mai 2014, quatre jours seulement avant l’élection présidentielle qui doit permettre d’élire le remplaçant de Yanoukovitch, un coup de fil tire Viktor Zhora du lit. Au téléphone, le responsable des réseaux de la commission électorale n’y va pas par quatre chemins : « Plus rien ne marche ».

Quatre jours seulement avant l’élection présidentielle, plus rien ne marche

Le hack est revendiqué le lendemain par un groupe de hackers pro-russes nommé CyberBerkut. Il faut deux jours aux experts de InfoSafe et des agences gouvernementales pour restaurer le système de comptage de voix, mais ils ne sont pas au bout de leurs surprises.

Le jour du vote, à peine 40 minutes avant la proclamation des résultats, les experts en cybersécurité neutralisent un « virus » qui avait jusque-là échappé à leur attention. Sans cette intervention in extremis, les ordinateurs auraient proclamé un résultat erroné annonçant la victoire avec 37 % des voix de l’ultranationaliste Dmytro Yarosh (au lieu des 1 % en réalité), devant Petro Porochenko avec 29 % des voix (contre 54,7 % en réalité). La manœuvre n’aurait pas affecté le résultat, mais aurait sévèrement entaché la légitimité du scrutin.

Elections locales ukrainienne, 2015 / CC. Congress of local and regional authorities

Curieusement, la principale chaîne de télévision nationale russe Perviy Kanal annonce ce soir-là Dmytro Yarosh devant Petro Porochenko, avec respectivement 37 % et 29 % des voix.

« Les hackeurs étaient dans le système depuis deux mois », raconte Viktor Zhora dans les locaux de InfoSafe, à Kiev. « Personne ne s’attendait à une attaque si minutieusement préparée, c’était une vraie leçon de piratage en temps réel. C’est l’opération qui a marqué le début de la cyberguerre. »

Depuis, un conflit d’épuisement

Depuis cette date, l’Ukraine a subi un siège numérique jamais vu jusqu’à maintenant. « C’est bien simple, il est impossible de trouver un secteur qui ait été épargné par les cyberattaques en Ukraine », affirme Kenneth Geers, ambassadeur de l’OTAN spécialisé en cybersécurité, « la politique, la diplomatie, le business, les infrastructures… tout a été attaqué ».

Avant l’Ukraine, l’Estonie avait subi en 2007 une série d’attaques DDoS orchestrées par des organisations de jeunesse liées au Kremlin, visant des banques, des médias et des sites gouvernementaux. Un an plus tard, c’est au tour de la Géorgie de voir se déchaîner les hackeurs russes au cours de la très brève guerre qui l’oppose à la Russie, en août 2008. Néanmoins, il ne s’agissait là que de cyberopérations de courte durée, sans comparaison avec la persistance des attaques que subit l’Ukraine depuis la révolution.

« Les autorités ukrainiennes se considèrent sous le coup d’une cybermenace permanente. »

Outre l’ubiquité et la constance de ces attaques, c’est leur diversité qui fait, selon lui, la particularité du cas ukrainien. Comme le fait remarquer Sergiy Prokopets, conseiller en cybersécurité au DSSZZI, les autorités ukrainiennes ont cessé de s’intéresser aux piratages de manière isolée, mais se considèrent sous le coup d’une cybermenace permanente. « Dans un contexte de guerre hybride, toutes les armes numériques peuvent être utilisées, et elles le sont », explique-t-il dans un café de la capitale. « Nous constatons actuellement que l’intégralité de l’arsenal est mise à contribution contre l’Ukraine ».

Pire, l’arsenal des hackeurs ne cesse de se sophistiquer, en témoignent deux opérations commises à seulement un an d’écart.

[large-image]

[/large-image]

Centre de contrôle de la centrale d’Ivano-Frankivsk / Fabrice Deprez

Le 23 décembre 2015, une cyberattaque parvient à mettre hors service pendant plusieurs heures une centrale électrique à Ivano-Frankivsk, dans l’ouest de l’Ukraine, plongeant 80 000 personnes dans le noir. Une première historique, rendue possible par une succession complexe d’opérations parfaitement coordonnées : une opération de spearphishing ( « hameçonnage ») avait permis de compromettre les réseaux de la centrale avec une version mise à jour du cheval de Troie BlackEnergy « armé » du module KillDisk, capable d’effacer des données et de détruire des disques durs.

Le malware avait pris le contrôle des ordinateurs infectés, mais plus inquiétant encore, du système de contrôle de la centrale (SCADA), en théorie isolé du réseau Internet. Cerise sur le gâteau : une attaque DDoS sur les centres d’appel d’urgence pour mieux répandre la panique chez les personnes touchées par le black-out.

80 000 personnes resteront plusieurs heures dans le noir

Le 16 décembre 2016, un an presque jour pour jour après le hack de la centrale d’Ivano-Frankivsk, c’est au tour de Kiev de se voir partiellement privée d’électricité. Cette fois-ci ne s’écoule qu’une heure avant que le courant ne soit rétabli, mais le mode opératoire de cette attaque est bien plus inquiétant que pour celle de décembre 2015.

En cause : un malware jusqu’alors inconnu, spécialement conçu pour mettre à bas les réseaux électriques. Selon la firme de cybersécurité ESET, qui le baptise Industroyer, ce malware serait ni plus ni moins la plus importante menace pour les systèmes de contrôle industriels depuis Stuxnet, le ver informatique attribué à Israël ou aux États-Unis qui avait semé le chaos dans le programme nucléaire iranien en 2009.

Dans une récente analyse, la société Dragos affirme, sur la base d’informations encore confidentielles, que ces black-out auraient tous les deux été conduits par Sandworm, un groupe de hackeurs soupçonné de liens avec la Russie.

La Russie martyrise son voisin

Pour les autorités ukrainiennes, le responsable des cyberattaques qui frappent le pays depuis le début du conflit ne fait pas le moindre doute. Deux semaines après l’attaque contre le réseau électrique de Kiev, le président Porochenko dénonce « l’implication directe ou indirecte des services secrets de Russie, qui ont déclenché une cyberguerre contre notre pays ». De son côté, Moscou nie toute responsabilité.

Las, il est presque impossible d’attribuer avec certitude la responsabilité d’une cyberattaque, et les experts en cybersécurité en sont réduits à avancer des hypothèses sur la base de faisceaux d’indices concordants. Dès lors, prouver l’implication de l’État russe dans les cyberattaques s’avère plus difficile encore que la traque des preuves de l’implication russe dans le Donbass. Il apparaît néanmoins clair aux yeux des experts qu’une telle persistance dans la conduite de cyberattaques sophistiquées indique la participation au moins indirecte d’un État, y compris notamment dans le cas de NotPetya.

Ce problème de l’impossible attribution fait des cyberattaques des armes de choix pour la Russie dans sa guerre de faux semblants avec l’Ukraine, et ce d’autant plus que le conflit est actuellement dans une phase « gelée » depuis l’entrée en vigueur d’un fragile cessez-le-feu lié aux accords de Minsk II, en février 2015.

Comme le note Mark Galeotti, chercheur à l’Institut des relations internationales de Prague et spécialiste des services secrets russes, le but de la Russie n’est pas de « gagner » la guerre à court terme ni d’étendre son territoire par de nouvelles conquêtes, mais bien de maintenir la population ukrainienne dans un état permanent de division, de démoralisation, et de démobilisation. « Prenant compte du renforcement des capacités militaires ukrainiennes, le Kremlin a déplacé le conflit vers le champ de bataille invisible de la subversion », note-t-il.

L’Ukraine, un pays test pour les armes russes ?

À Kiev, chacun tente de démêler la stratégie qui sous-tend les attaques. Unanimement, les experts en cybersécurité affirment que le but de Moscou, dans une logique d’attrition, serait de saper la confiance des Ukrainiens envers leur propre gouvernement. Cela explique pourquoi les cyberattaques ne se limitent pas au seul champ des institutions politiques et militaires, mais s’imbriquent dans une stratégie de guerre informationnelle, et s’étendent jusqu’au secteur privé et aux services publics, afin d’affecter tous azimuts la sécurité des citoyens et la bonne santé de l’économie. « Je pense que NotPetya avait notamment pour but de choquer l’imagination des Ukrainiens, mais je suis absolument certain qu’il s’agit d’une attaque contre la stabilité économique et financière de l’Ukraine », affirme Viktor Zhora.

Les services secrets ukrainiens lui donnent raison dans un message paru le 18 août, qui affirme que l’attaque du 27 juin a été précédée par une collecte de donnée massive chez les entreprises ukrainiennes « à des fins d’espionnage ou de préparation d’actions destructrices ».

Un élément de l’attaque sur le réseau électrique de Kiev en 2016 n’a pas échappé aux experts de Dragos : le malware Industroyer (qu’ils appellent CrashOverride) n’aurait pas été utilisé au maximum de ses capacités, ce qui indiquerait que la cyberattaque n’était pas une démonstration de puissance en bonne et due forme, mais une mise en garde. Destinée à qui ?

BlackEnergy qui a causé le black-out d’Ivano-Frankivsk, a été implanté sur des réseaux américains de distribution d’eau et d’électricité

En novembre 2014, le département de la sécurité intérieure des États-Unis rapportait que le malware BlackEnergy, le même qui a causé le black-out d’Ivano-Frankivsk, avait été implanté sur des réseaux américains de distribution d’eau et d’électricité, sans occasionner de coupure. D’après la société américaine de cybersécurité FireEye, cette intrusion aurait été l’œuvre du même groupe de hackeurs qu’en Ukraine : Sandworm.

« Honnêtement, on n’a pas vraiment senti les conséquences de l’attaque », raconte Roman Lackusta, chef de la sécurité des réseaux informatiques de la centrale électrique d’Ivano-Frankivsk, dans son bureau dépouillé adossé à la salle de contrôle ; celle-là même où le 23 décembre 2015, les techniciens ont vu une main invisible s’emparer du réseau électrique et l’éteindre secteur après secteur. « On n’a pas eu de jus pendant deux heures ? La belle affaire. Personne n’est mort. »

Ce soir-là, les ingénieurs avaient été capables de restaurer le courant au bout de quelques heures, en manipulant les commandes manuelles de la centrale. Mais qu’en sera-t-il si une telle attaque affectait l’Europe ou les États-Unis, où les systèmes sont automatisés à 100% ?

« Les Occidentaux sont bien plus effrayés que nous à l’idée qu’on hacke leurs centrales, et ils ont raison », claironne Roman Lackusta. « Si ça avait eu lieu en Europe… Là, les conséquences auraient été terrifiantes. »

[large-image]

Verkhovyna, une commune urbaine de l’oblast d’Ivano-Frankivsk, en Ukraine. 2014 / CC. Juanedc

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !