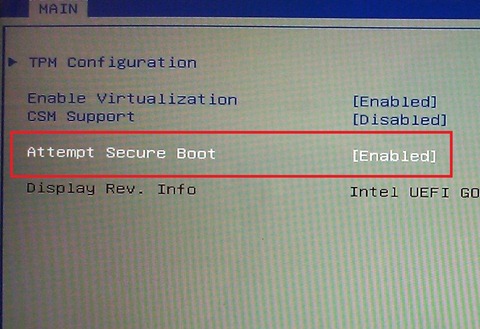

Nous en avons déjà parlé, l'arrivée sur le marché de Windows 8 dans les prochains mois s'accompagnera de l'adoption par les constructeurs de l'UEFI. Ce système qui permet notamment de sécuriser le démarrage des ordinateurs est imposé par Microsoft sur les machines basées sur une architecture ARM, et fortement recommandé sur les autres.

Nous en avons déjà parlé, l'arrivée sur le marché de Windows 8 dans les prochains mois s'accompagnera de l'adoption par les constructeurs de l'UEFI. Ce système qui permet notamment de sécuriser le démarrage des ordinateurs est imposé par Microsoft sur les machines basées sur une architecture ARM, et fortement recommandé sur les autres.

Seulement, il demande que l'OS de la machine soit signé afin d'être lancé. Red Hat a annoncé la création d'un système permettant aux éditeurs de faire signer leur travail. Mais ce processus est payant, et les auteurs de distributions Linux n'ont pas toujours les moyens de les faire signer. Le problème reste donc entier.

Zdnet explique ce dimanche que James Bottomley, qui est à la tête du Conseil Technique de la Linux Foundation, a peut-être débloqué la situation en publiant les sources d'Intel Tianocore. Ces fichiers sont la version open-source de l'UEFI d'Intel et intègrent le système de signature utilisé par Microsoft.

Ils permettent donc aux développeurs de commencer à travailler à l'adaptation de leur OS sans avoir de machine équipée d'UEFI. Le magazine précise que plusieurs constructeurs ont également salué cette publication, tous ne disposant pas encore de matériel compatible.

Bottomley souligne que c'est encore une version alpha, certaines fonctionnalités n'étant stables que depuis quelques jours. Mais c'est un signe encourageant vers la résolution de ce problème.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !