C’est par une publication survenue le 29 août que l’affaire a été rendue publique : pendant une période « d’au moins deux ans », des sites web vérolés ont infecté des mobinautes qui les visitaient avec un iPhone, en exploitant plusieurs vulnérabilités inconnues figurant dans les dernières versions d’iOS, le système d’exploitation mobile du smartphone. Ces failles sont toutefois corrigées depuis la version 12.1.4 d’iOS.

À l’origine de ces découvertes se trouve Google, et plus exactement le Projet Zéro, une équipe de recherche informatique spécialisée dans la détection de brèches dans les logiciels. Fondé en 2014, ce groupe s’est forgé une solide réputation dans ce domaine. Mais ce travail n’a pas été réalisé seul : il a aussi impliqué une autre équipe de l’entreprise, TAG (Threat Analysis Group).

« En coopération avec TAG, nous avons découvert des exploits pour un total de 14 vulnérabilités via cinq méthodes d’exploitation : 7 pour le navigateur web de l’iPhone [Safari, ndlr], 5 pour le noyau du système et 2 évasions distinctes du bac à sable », écrit Ian Beer, du projet Zéro. Le bac à sable désigne le cloisonnement qui est opéré par le système sur une application pour éviter tout débordement.

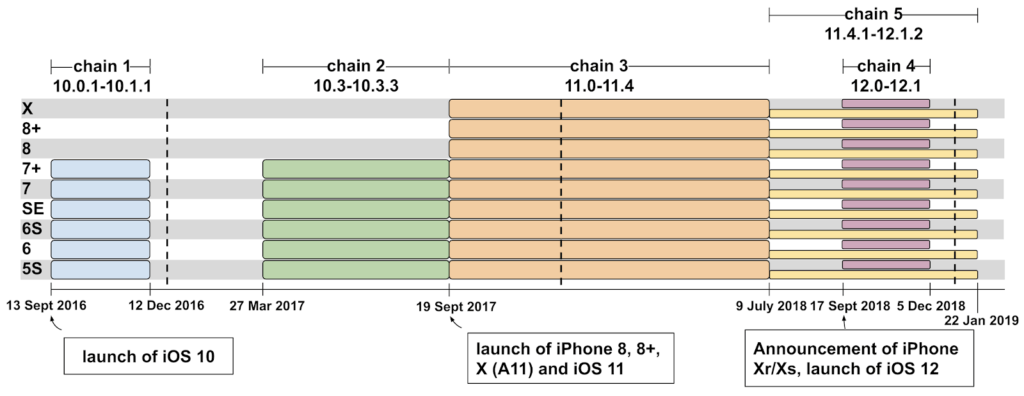

Les différentes méthodes d'attaque, présentées chronologiquement avec l'actualité Apple.

Source : Google Projet ZéroPatch déployé en urgence

D’ordinaire, lorsque le projet Zéro identifie une faille dans un programme, il laisse un délai de 90 jours à la victime pour qu’elle prenne les mesures adéquates. Pendant ce délai, cette vulnérabilité est gardée secrète, ce qui permet entre autres un échange d’information entre les deux parties pour éclairer le problème. Sauf que là, Google n’a laissé que 7 jours à Apple pour agir, au regard de la gravité de l’affaire.

« Nous avons signalé ces problèmes à Apple avec un délai de 7 jours le 1er février 2019, ce qui s’est traduit par la sortie imprévue de iOS 12.1.4 le 7 février 2019 », écrit Ian Beer. Une célérité compréhensible : « Il n’y avait pas de ciblage de cible ; il suffisait de visiter le site piraté pour que le serveur d’exploitation attaque votre appareil et, s’il réussissait, installe un dispositif de surveillance », pointe l’expert.

Avec cet implant, des fonctionnalités de l’iPhone en principe hors d’atteinte pour un utilisateur ont pu devenir accessibles à un assaillant. Le cas échéant, il se trouvait alors dans la situation de pouvoir installer des logiciels malveillants pour espionner l’usager à son insu, en dérobant des photos ou des messages sur le téléphone, mais aussi en le suivant en quasi-temps réel via la géolocalisation.

Des milliers de victimes potentielles

Potentiellement, des dizaines ou des centaines de milliers de personnes ont pu être affectées par cette opération. « Nous estimons que ces sites vérolés reçoivent des milliers de visiteurs par semaine », note Ian Beer. La proportion de mobinautes avec l’iPhone n’est pas donnée, mais on devine qu’il ne s’agit nullement d’une portion négligeable. D’où le délai très court donné à Apple pour agir.

Dans ses notes de mise à jour pour iOS 12.1.4, Apple mentionne à deux reprises le projet Zéro et TAG.

Transférer ses données d'un iPhone à un autre sera plus simple qu'avant.

Source : Ulrich Rozier pour NumeramaConcernant le framework Foundation, la firme de Cupertino explique « qu’il est possible qu’une application bénéficie de privilèges élevés ». Ce « problème de corruption de la mémoire a été résolu par une meilleure validation des entrées ». Quant à iOSKit, « une application peut exécuter un code arbitraire avec des privilèges liés au noyau ». Là encore, cet incident de corruption de la mémoire a été corrigé.

Ces patchs concernent l’iPhone 5s et modèles ultérieurs, l’iPad Air et modèles ultérieurs, et l’iPod touch 6e génération. Naturellement, il est conseillé de mettre à jour son terminal avec le patch de sécurité le plus récent. Les vulnérabilités ratissent large : elles affectent la quasi-totalité des versions du système d’exploitation allant d’iOS 10 à iOS12, soit plusieurs générations de mobile, dont l’iPhone XS.

Une bonne et une mauvaise nouvelle

La bonne nouvelle, c’est que la communauté des mobinautes utilisant un iPhone souffre assez peu de la fragmentation et s’avère globalement à jour concernant les correctifs. Si le détail des sous-versions n’est pas donné par Apple, on note qu’en date du 6 août, 90 % des terminaux aperçus sur l’App Store se trouvaient sur iOS 12. iOS 11 représente 7 % des visites et le reste se perd avec des versions inférieures.

La mauvaise nouvelle est donnée par Ian Beer. Si cette opération-là a été repérée et contrée, il en existe certainement d’autres, encore invisibles, qui sont actives. « Pour cette campagne que nous avons repérée, il y en a presque certainement d’autres qui restent à trouver ». En somme : prudence sur vos activités en ligne, surtout sur des sites qui paraissent louches. Et sortez couvert, en ayant vos logiciels à jour.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !