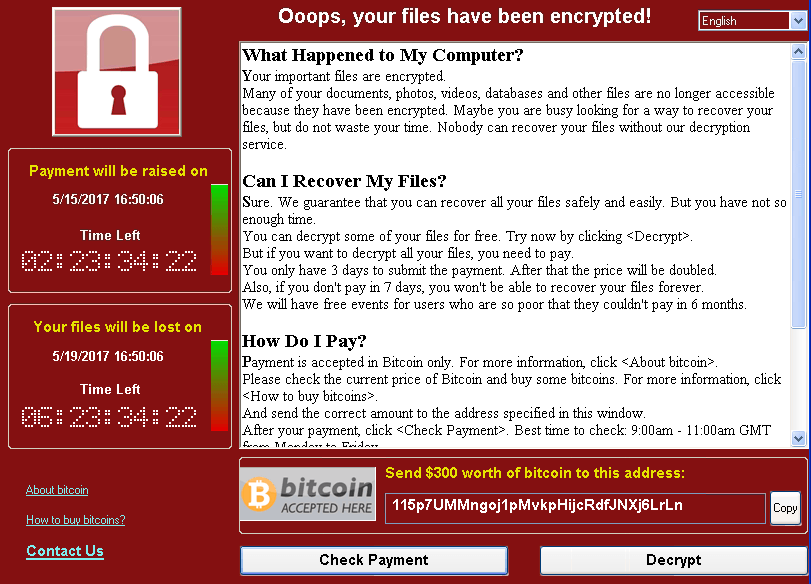

Apparu à la mi-mai, le rançongiciel WannaCrypt est parvenu à contaminer très vite un grand nombre de postes informatiques dans le monde. Le programme malveillant a bénéficié d’un vecteur d’attaque très pratique, une brèche dans Windows (une faille dans le service de serveur SMB) qui lui permet de se propager sur les vieux systèmes d’exploitation de Microsoft.

Face à ce ransomware, il existait pourtant un correctif disponible depuis deux mois et celui-ci réglait le problème sur plusieurs environnements de travail : Vista, 7, 8.1, 10, Server 2008 et Embedded POSReady 2009. Par contre, certaines plateformes ont été délaissées car elles étaient jugées obsolètes par l’entreprise américaine. C’est le cas de XP, 8 et Server 2003.

Il est toutefois apparu que Microsoft possédait les patchs pour ses anciens systèmes d’exploitation depuis le mois de février. La firme de Redmond n’avait pas choisi de les diffuser, estimant qu’elle n’avait plus à s’occuper de systèmes d’exploitation dont la retraite avait sonné depuis longtemps. Mais face à l’ampleur de la contamination, le groupe a fini par changer d’avis.

Aujourd’hui, le temps n’est plus à la stupéfaction face à WannaCrypt.

Depuis deux semaines, des travaux sont menés, certains pour déterminer l’origine du logiciel malveillant (la Corée du Nord figure parmi les suspects mais rien n’est jamais sûr dans le domaine « cyber ») d’autres pour trouver une parade à ses méfaits, afin de pouvoir déchiffrer les documents bloqués. Mais il y a aussi des recherches sur la façon dont s’est propagé le programme.

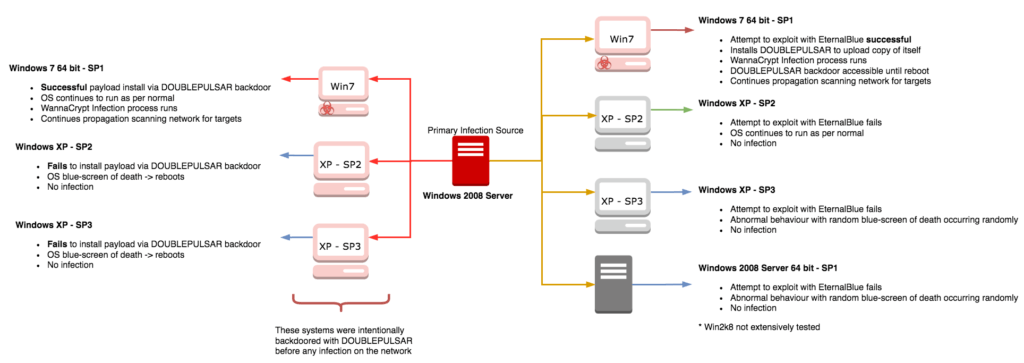

Or, il s’avère que Windows XP n’a peut-être pas été le système d’exploitation qui a le mieux permis à WannaCrypt de se propager. C’est en effet ce qui ressort d’une étude conduite par la firme Kryptos Logic — c’est dans cette boîte que travaille l’Anglais qui a stoppé par hasard la diffusion d’une version du ransomware — . La raison ? Il y avait trop de bugs dans l’OS, ce qui a limité la casse sur Windows XP.

Au cours des tests conduits par Kryptos Logic, il est apparu que WannaCrypt pouvait bien infecter des machines fonctionnant avec Windows XP mais qu’une partie du processus se terminait par le plantage des postes. En d’autres termes, le système d’exploitation a certes été vulnérable au ransomware et a contribué à sa propagation, mais son rôle dans l’infection a sans doute été limité.

Dans ses conclusions, Kryptos Logic note qu’il n’y a pas eu d’infection avec Windows XP Service Pack 2 (SP2), qu’il y a eu des écrans bleus de la mort (BSOD) aléatoires avec Windows XP SP3 mais pas d’infection, qu’il y a eu une infection avec Windows 7 64 bit SP1 après de multiples tentatives et que l’infection n’a pas pu être reproduite avec Windows Server 2008 SP1 mais a été jugée effective.

« Il faut noter cependant que Windows XP n’est pas protégé contre l’infection lorsque le fichier binaire WannaCrypt est exécuté localement sur la machine hôte. Le ransomware va s’installer avec succès et chiffrer les fichiers de l’hôte. Ceci étant dit, puisque le principal vecteur d’infection ici était l’exploit SMB, il semble que Windows XP n’a pas beaucoup contribué au nombre total d’infections », écrit Kryptos Logic.

Le pire scénario, et le plus probable, est que WannaCrypt a causé de nombreux crashs inexpliqués d’écran bleu de la mort

« Pour être clair, les systèmes Windows XP sont vulnérables à EternalBlue [un exploit de la NSA qui a servi à WannaCrypt, ndlr], mais celui-ci tel qu’il était implémenté dans le logiciel malveillant ne semble pas déployer correctement DoublePulsar [une porte dérobée, ndlr] et faire ce qu’il a à faire, se contentant simplement de faire planter nos machines de test », poursuit l’entreprise.

« Le pire scénario, et le plus probable, est que WannaCrypt a causé de nombreux crashs inexpliqués d’écran bleu de la mort », estime KryptosLogic.

Les constatations de la compagnie offrent de fait un nouvel éclairage sur les évènements de ces deux dernières semaines. Au départ, comme le rappelle The Verge, Windows XP a été très vite pointé du doigt comme l’un des grands responsables de la propagation de ce fléau électronique. Il faut dire qu’il y avait des raisons de s’en prendre à l’OS, sorti en 2001 et ne bénéficiant plus d’aucune mise à jour depuis 2014.

Les entreprises et les particuliers utilisant encore Windows XP alors que depuis 2001 il y a eu bien d’autres systèmes d’exploitation plus récents qui ont été commercialisés ont aussi été pointés du doigt, comme le système de la santé publique du Royaume-Uni. Celui-ci s’est toutefois défendu en soulignant que 4,7 % de son parc informatique tournait avec Windows XP au moment de l’attaque.

Pour le dire autrement, ce n’est pas sur Windows XP que le blâme doit retomber en priorité. À la limite, c’est sur Microsoft que les critiques peuvent être adressées, car l’entreprise a eu entre ses mains un patch de sécurité qui aurait pu être utile à l’OS pour mieux résister aux dégâts de WannaCrypt. Mais cela pose une question : jusqu’où doit aller le « service après vente » d’un éditeur de logiciel ?

Dans le cas de Windows XP, l’entreprise s’en est occupée du 25 octobre 2001 — date de sortie de l’OS — au 8 avril 2014 — date à laquelle le support a pris définitivement fin –, soit pratiquement douze ans et six mois. On peut aussi questionner les responsables des parcs informatiques, qui ont parfois tardé — et tardent toujours dans certains cas — à actualiser et à mettre à jour les logiciels qu’ils utilisent.

« Merci », Windows XP ?

Quoiqu’il en soit, il est assez piquant de voir que les « spécificités » techniques de Windows XP (d’aucuns parleront d’erreurs ou d’insuffisances) aient agi comme une sorte de bouclier pour freiner la propagation de WannaCrypt ou pour faire échouer le blocage des données, grâce à l’apparition d’écrans bleus de la mort. Un constat similaire avait pu être fait dans le cadre de recherches pour essayer de contrer WannaCrypt.

En effet, il a été noté que l’API de Windows chargé des opérations cryptographiques, utilisée par les auteurs du ransomware pour chiffrer les documents, a quelques faiblesses sous Windows XP. Pour faire simple, dans certaines circonstances, il est possible de retrouver les nombres premiers qui sont utilisés pour générer la clé de chiffrement et donc, en théorie, de procéder au processus inverse pour débloquer les fichiers.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !