Qui veut voyager loin ménage sa monture, dit le proverbe. Une expression que l’on pourrait décliner au monde de la cryptographie : qui veut continuer à bien chiffrer ferait bien de prévoir l’émergence des ordinateurs quantiques. Même si ces machines sont encore loin d’être une réalité, les entreprises fournissant des outils de chiffrement se préparent à ce nouvel horizon.

Justement, les choses sont en train de bouger sur le terrain de la cryptographie post-quantique. Cet automne, deux acteurs de premier plan ont pris la parole pour développer leur vision sur l’avenir du chiffrement avec l’apparition du calcul quantique. Et, surtout, pour expliquer de quelle manière elles entendent mettre au point des procédés qui résisteront à cette nouvelle donne.

Il s’agit de Signal d’une part et de Proton d’autre part.

Le premier est réputé pour la qualité de son protocole cryptographique, qui est largement employé sur les outils utilisés par le grand public. Il sert notamment dans WhatsApp, Skype, Facebook Messenger et Google Messages. Par défaut dans le premier, si l’option est activée pour les trois autres (le nom change d’un service à l’autre, mais il concerne la conversation secrète).

Le second est reconnu pour le haut degré de confidentialité et de vie privée qu’il fournit à sa clientèle. Il fournit une suite de services en ligne (un webmail, un espace de stockage, un calendrier, un VPN et un gestionnaire de mots de passe) pour permettre aux internautes d’avoir un environnement numérique détaché autant que possible des géants du net.

Leurs travaux respectifs, présentés dans des billets de blog techniques, visent à résister à des calculs intensifs et parallèles que vont débloquer les machines qui reposent sur le qubit (ou bit quantique). Aujourd’hui, elles n’existent que sous la forme de prototypes peu avancés — on les appelle d’ailleurs plutôt des simulateurs quantiques, plutôt que des ordinateurs quantiques.

Signal déploie sa solution

Ainsi, Signal travaille en direction d’une mise à jour de son protocole d’échange de clés, appelé X3DH (Extended Triple Diffie-Hellman), vers une solution nommée PQXDH (Post-Quantum Extended Diffie-Hellman), afin d’intégrer le mécanisme d’encapsulation de clés CRYSTALS-Kyber (CRYSTALS signifiant CRYptographic SuiTe for Algebraic Lattices).

« L’essence de la mise à niveau de notre protocole […] est de calculer un secret partagé, des données connues uniquement des parties impliquées dans une session de communication privée, en utilisant à la fois le protocole d’accord de clé à courbe elliptique X25519 et le mécanisme d’encapsulation de clé post-quantique CRYSTALS-Kyber », développe Signal.

Ensuite, ces deux secrets partagés sont combinés de façon « à ce que tout attaquant doive casser à la fois X25519 et CRYSTALS-Kyber pour calculer le même secret partagé ». Même si CRYSTALS-Kyber « repose sur des bases solides », il vaut mieux ajouter une seconde couche. Pour Signal, ces deux contraintes augmentent notablement la difficulté pour un assaillant.

Selon le point d’étape du 19 septembre, ce nouveau protocole « est déjà pris en charge dans les dernières versions des applications clientes de Signal ». Il est aussi actif si les deux parties d’une discussion utilisent cette dernière version de Signal. À moyen terme, Signal souhaite, pour les futures discussions, désactiver X3DH pour ne garder que PQXDH.

Cela prendra certainement plusieurs mois, en fonction du rythme auquel le public met à jour Signal. Quant aux conversations déjà en cours, et reposant sur X3DH, il est prévu de mettre en place des mises à jour logicielles afin d’adapter les chats existants à ce nouveau protocole. Tout cela devrait être bouclé bien avant l’arrivée des ordinateurs quantiques.

Proton mise sur OpenPGP

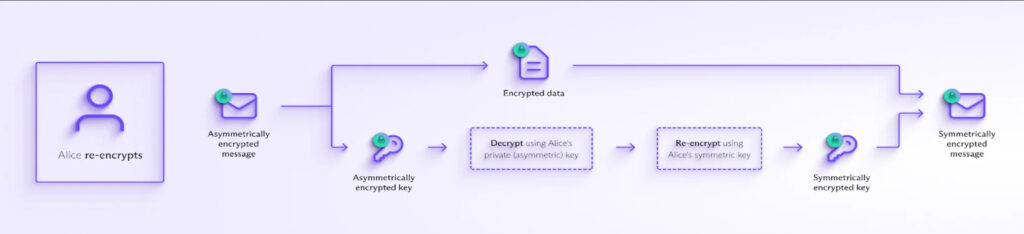

Proton aussi s’est engagé dans un chantier d’ampleur, sur les mêmes bases : CRYSTALS-Kyber et X25519. « L’utilisation d’une combinaison d’algorithmes classiques et post-quantiques offre le meilleur des deux mondes : vos données seront en sécurité à moins que l’attaquant ne brise à la fois la cryptographie classique et la cryptographie quantique », est-il expliqué.

C’est aussi une mesure de prudence : « la cryptographie post-quantique n’a pas encore fait l’objet d’une analyse publique et d’un examen aussi approfondi que la cryptographie classique », relève Proton. La cryptographie établie sur un réseau géométrique (lattice-based cryptography) est considérée comme offrant à la fois une bonne sécurité et de bonnes performances.

L’approche suivie par Proton est toutefois marquée par le souci d’une protection quantique open source. Dans ce cadre, et contrairement à d’autres propositions, Proton « dirige la normalisation des algorithmes de chiffrement à sécurité quantique dans OpenPGP, la norme ouverte de chiffrement que tout le monde peut utiliser. »

Ainsi, depuis 2021, Proton a travaillé avec des cryptographes de l’Office fédéral allemand de la sécurité des technologies de l’information (BSI) et d’autres développeurs pour créer une extension d’algorithme de clé publique post-quantique pour la norme OpenPGP. Une extension dont tout le monde pourra s’en emparer, gratuitement et librement.

L’avant-projet de norme sur l’extension OpenPGP que propose Proton définit de quelle façon les messages chiffrés post-quantiques doivent être encodés de manière interopérable. L’idée est de pouvoir protéger les messages échangés entre les comptes Proton, mais aussi ceux qui viennent d’autres fournisseurs et utilisateurs d’OpenPGP.

Ces outils seront-ils vraiment nécessaires ?

L’apparition d’un ordinateur quantique fait aujourd’hui l’objet de discussions et des désaccords existent. Une incertitude partagée par Proton, qui souligne ne pas savoir encore quand surgiront des ordinateurs quantiques suffisamment puissants pour casser la cryptographie classique. La société n’est pas certaine que ce scénario se produira un jour.

Cependant, prudence est mère de sûreté et il vaut mieux prévenir que guérir. C’est ce qui explique pourquoi Signal et Proton se sont lancés dans cette transition. Et pourquoi le National Institute of Standards and Technology (NIST), un organisme de standardisation américain, a lancé un concours pour déceler les meilleurs candidats aux futurs standards de cryptographie post-quantique.

D’ailleurs, l’attrait de Proton comme de Signal pour CRYSTALS-Kyber n’est pas surprenant. C’est le seul retenu par le NIST dans la catégorie du chiffrement à clé publique et les algorithmes d’établissement de clé. C’était en juillet 2022. Trois autres algorithmes de signature numérique ont aussi été retenus : CRYSTALS-Dilithum, Falcon et Sphincs+.

Ces technologies doivent en principe permettre de protéger « contre la menace d’un futur ordinateur quantique », selon Signal. Si une telle machine quantique émerge, les communications utilisant ces algorithmes « seront en sécurité » abondent Proton. Mais à plus long terme, selon les percées technologiques qui pourraient advenir, il faudra peut-être d’autres protocoles.

C’est ce que laisse entendre Signal, en évoquant le besoin de traquer les faiblesses conceptuelles : « Nous devrons procéder à d’autres mises à jour pour répondre à la menace d’un attaquant disposant d’un ordinateur quantique contemporain. D’autres recherches dans le domaine de la cryptographie post-quantique seront nécessaires pour combler les lacunes restantes. »

Nouveauté : Découvrez

La meilleure expérience de Numerama, sans publicité,

+ riche,

+ zen,

+ exclusive.

Vous voulez tout savoir sur la mobilité de demain, des voitures électriques aux VAE ? Abonnez-vous dès maintenant à notre newsletter Watt Else !