Au sein de l’Union Internationale des Télécommunications (UIT), qui se réunit actuellement à Dubaï pour discuter de l’éventuelle régulation d’internet, figure le Secteur de la normalisation des télécommunications de l’UIT (dit UIT-T). L’entité est chargée d’adopter des normes suivies par la plupart des professionnels des télécoms à travers le monde, sous la forme de recommandations qui doivent faciliter l’interopérabilité entre les différents services, comme l’explique l’UIT dans cette vidéo :

https://youtube.com/watch?v=S_BCkvTM4wk%3Frel%3D0

Le 20 novembre 2012, l’UIT-T a approuvé la norme Y.2770, décrite comme les « exigences pour l’inspection profonde de paquet dans les Réseaux de Prochaine Génération » (en fait la plupart des réseaux modernes). Mais le document qui définit précisément la norme n’est pas accessible au public, dans la plus grande tradition d’opacité de l’organisme rattaché à l’ONU.

Jusqu’à présent, il fallait donc se contenter de cette maigre description des travaux, qui expliquait en substance que ce qui a motivé l’adoption d’une norme pour le DPI était essentiellement l’amélioration de la qualité de service obtenue en donnant la priorité aux communications les plus exigeantes, en particulier la VoIP ou la télévision par IP. Rien de bien méchant.

Mais BoingBoing a mis en ligne une copie de la norme, datée de juillet 2012. Pour l’anecdote, elle a été envoyée directement par un cadre de l’UIT qui n’avait visiblement pas conscience qu’il s’agissait d’un secret d’état, et qui a demandé cinq heures plus tard que le document soit en fait retiré (rires).

A la lecture du document de 120 pages, que nous reproduisons intégralement ci-dessous, on « découvre » que la norme du DPI adoptée par l’organisation placée sous l’égide de l’ONU (sic) est redoutable pour le respect de la neutralité du net, pour la protection de la vie privée des internautes, et parfois même pour la sécurité des citoyens.

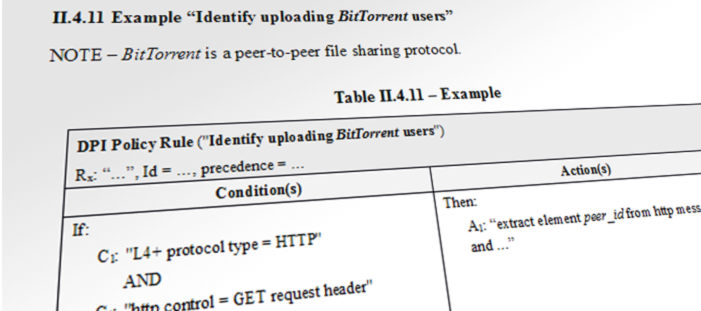

Concrètement, la norme décrit la façon dont doit fonctionner le DPI, avec différentes règles d’identification des contenus ou protocoles utilisés (les « signatures DPI »), et les actions qui peuvent être entreprises sur les communications ainsi détectées. Elles sont décrites en des termes génériques, avant d’être illustrées par des exemples précis dans les annexes.

L’abandon de la neutralité du net

A travers l’adoption de cette norme, l’UIT enterre toute idée d’imposer la neutralité du net, et fait même de sa violation un objectif commercial tout à fait légitime. Ainsi, il est expliqué que les infrastructures DPI peuvent aboutir à « la hiérarchisation, le blocage, la modification et la planification » des paquets, en fonction de leur contenu, de leur origine ou de leur destination (p.25), et que le DPI permet de facturer le client « en fonction des types d’applications de l’abonné » (p.26).

« Les fournisseurs d’accès facturent souvent leurs clients en fonction des services auxquels ils se sont abonnés puisque les services différents peuvent avoir des politiques de facturation différentes« , précise le document. Ainsi, les applications qui consomment le plus de ressources, en particulier celles qui nécessitent du temps-réel, seront « facturées plus chères tandis que les services traditionnels d’Internet tels que les e-mails ou le HTTP demanderaient moins de ressources et seront facturées moins chères » (p.50).

Parmi les exemples présentés, la norme montre qu’il est possible de détecter le trafic d’une application VoIP propriétaire (au hasard Skype) pour bloquer les communications, ou de détecter et brider le trafic BitTorrent ou eDonkey (eMule). Elle va même jusqu’à présenter un exemple où le transfert d’un fichier MP3 est analysé et bloqué dans le cas où le fichier MP3 contient une empreinte qui montre qu’il s’agit d’une musique protégée par les droits d’auteur (p.67).

Par ailleurs, la norme prévoit la possibilité de « jeter le paquet (de façon silencieuse ou autrement) » (p.25), qui n’arrivera donc jamais à destination. Ou encore, ce qui est redoutable pour la liberté d’expression, de « filtrer le contenu de façon à éviter d’offenser l’utilisateur » (p.46). Un prétexte que l’on sait utilisé dans certains pays pour justifier de censurer certains mots interdits, de bloquer la pornographie, ou d’empêcher l’accès à des contenus blasphématoires.

Enfin, elle propose de modifier le contenu-même des communications, par exemple (mais ça n’est qu’un exemple) pour supprimer un virus qui serait attaché à un paquet, ou pour remplacer une adresse IPv4 par une adresse IPv6.

L’abandon de la vie privée des internautes

Par nature, le DPI est une violation de la vie privée des internautes dès lors qu’il permet de s’immiscer dans ce qu’il fait de sa connexion à internet. Mais la norme montre l’étendue que peut prendre cette violation.

Par exemple, il est présenté un cas pratique consistant à extraire et analyser certains types de pièces jointes à un e-mail (p. 67), ou à identifier sur un réseau ceux qui uploadent des données sur BitTorrent (p.43).

Mais surtout, la norme insiste sur la possibilité de réaliser du DPI y compris sur des communications qui ont été chiffrées pour empêcher leur interception et leur analyse. Elle « recommande » que les systèmes de DPI puissent « identifier des applications dans du trafic imbriqué, comme du trafic encapsulé ou tunnellé« , par exemple via des VPN.

« Il est communément admis que les signatures DPI peuvent être appliquées uniquement au trafic non chiffré. Cependant, les signatures DPI pourraient être applicables au trafic chiffré en fonction du niveau de chiffrement, de la disponibilité locale de la clé de déchiffrement, et des conditions d’inspection basées sur les informations chiffrées« , détaille la norme (p. 32). Elle n’hésite pas à dire que si la clé est connue (sans précisément par quel biais elle peut être obtenue), alors les paquets peuvent être déchiffrés et analysés avant d’être routés.

La norme adoptée par l’UIT prévient néanmoins que ceux qui implémentent la norme doivent « se conformer aux lois et règlements nationaux et régionaux applicables« . Mais cela vaut aussi bien dans un sens (le respect de la vie privée) que dans un autre (la censure).

Le risque pour la sécurité des citoyens

Dans une démocratie saine, le DPI ne présente guère de dangers. Il est rejeté pour les raisons que nous avons évoquées, mais elles sont sans commune mesure avec les risques physiques que représente le DPI dans les régimes autoritaires. L’inspection profonde des paquets peut en effet être utilisée pour espionner les éventuels dissidents, et les pourchasser.

Or le document réalisé sous l’égide de l’ONU (insistons) prévoit par exemple que le DPI peut être utilisé pour « répliquer / dupliquer le paquet vers d’autres interfaces de sortie » (p.25), ce qui est idéal pour la surveillance et l’enregistrement discret des communications. Il montre aussi que la technique peut être exploitée pour identifier l’émetteur d’une communication RTCP (p. 70), ou pour identifier les communications SIP où s’échangent certains types de contenus (p. 68).

Une solution pour éviter que les activistes ne tombent dans ces pièges pourrait être d’imposer un certain niveau de transparence dans les techniques DPI utilisées. Mais la norme de l’UIT fait tout le contraire. Elle fait de l’opacité du DPI une obligation impérative.

Ainsi, « la bibliothèque des signatures DPI est nécessairement maintenue de façon sécurisée et n’est pas visible aux utilisateurs non autorisés« , prévient le document (p.23). Plus loin, il est expliqué que « le vol » ou « la perte » des informations sur les signatures DPI employées ou les modes d’actions employés pourraient « rendre inutilisables les opérations de DPI« , et le texte ajoute que « dans beaucoup de pays, il est recommandé que de telles informations soient traitées conformément aux régulations nationales et aux exigences réglementaires et ne soient pas divulguées » (p. 40).

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !