Dans un peu plus de deux mois se dérouleront les élections de mi-mandat aux États-Unis. La politique de Donald Trump, au pouvoir depuis un an et demi, contribuera sans nul doute à façonner le résultat du scrutin. Mais il y a un autre sujet qui pourrait faire parler de lui, au moins dans les débats pendant l’élection, à défaut de peser sur les votes : l’ingérence russe dans les affaires internes américaines.

Le sujet n’est pas nouveau mais il est susceptible de prendre une importance plus grande encore dans les semaines à venir, en particulier si des annonces comme celle que vient de faire Microsoft se multiplient : l’entreprise américaine a en effet déclaré le 20 août, par la voix de Brad Smith, le directeur juridique de la société, avoir dû prendre des dispositions afin de neutraliser des actions attribuées aux Russes.

« La semaine dernière, l’unité dédiée à la criminalité numérique (Digital Crimes Unit, ou DCU) de Microsoft a exécuté avec succès une ordonnance judiciaire visant à perturber et à transférer le contrôle de six domaines Internet créés par un groupe largement associé au gouvernement russe et connu sous le nom de Strontium, ou encore Fancy Bear ou APT28 », commente Brad Smith.

APT28

Le groupe APT28 — APT est un acronyme anglais signifiant menace persistante avancée (Advanced Persistent Threat). Il désigne un type de piratage informatique furtif et continu, derrière lequel se trouve généralement un État à cause de la complexité d’une opération de cette nature — est considéré par les services secrets américains comme une entité proche du renseignement militaire russe.

C’est APT28 que la CIA et la NSA suspectent d’avoir piraté la campagne d’Hillary Clinton fin 2016. C’est aussi ce collectif qui aurait infecté des smartphones Android appartenant à des soldats ukrainiens, conduit des attaques informatiques contre l’OSCE et le parlement allemand, perturbé la diffusion de la chaîne TV5 Monde, et attaqué l’agence mondiale antidopage et celle des USA.

APT28 (que l’on désigne aussi sous le nom de Pawn Storm et Sofacy Group) a aussi été cité dans l’attaque qui a visé le mouvement En Marche en mai 2017. Le patron de l’agence française chargée de la cyberdéfense (ANSSI) avait toutefois déclaré à l’époque ne pas avoir « identifié à ce jour de traces techniques permettant de relier avec certitude » la fuite des documents de campagne de Macron à APT28.

Cette incertitude a peut-être été levée dans des documents confidentiels, mais l’ANSSI reste floue dans la littérature ouverte.

Les six domaines que Microsoft a récupérés étaient conçus pour ressembler à des sites utilisés par le personnel du Congrès américain. Ils comprennent senate.group et adfs-senate.email et adfs-senate.group. Un autre imite le domaine de l’IRI (International Republican Institute), dans lequel siègent plusieurs parlementaires républicains de premier plan au conseil d’administration, et un autre celui de l’institut Hudson, qui traite de sujets variés, dont celui de la cybersécurité.

Ces sites visaient manifestement à faire croire aux visiteurs qu’ils cliquaient sur des liens gérés par des sites institutionnels ou des think tanks reconnus. En réalité, les internautes étaient secrètement redirigés sur des pages mises en place par les pirates pour voler des mots de passe et d’autres éléments de connexion, comme l’identifiant. Le caractère ciblé de l’opération, puisque ces sites ne sont pas visités par le grand public, fait penser à du spear phishing.

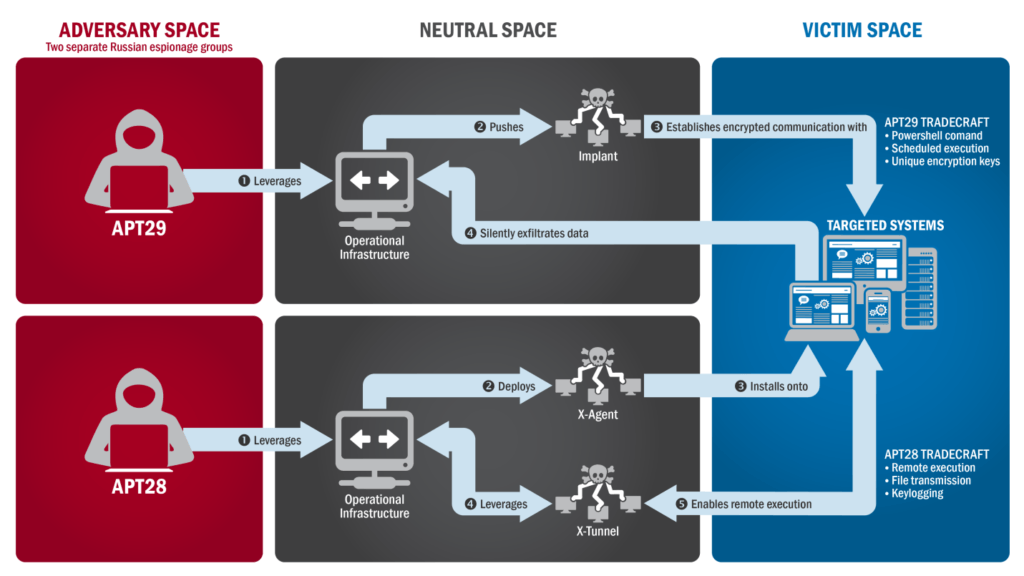

Les modes opératoires de deux groupes de hackers employés par la Russie, selon le renseignement américain.

Appel à la mobilisation

« Pour être clair, nous n’avons actuellement aucune preuve que ces domaines ont été utilisés dans des attaques réussies avant que l’unité DCU n’en transfère le contrôle, et nous n’avons pas non plus de preuve pour indiquer l’identité des cibles ultimes de toute attaque planifiée impliquant ces domaines », prévient Microsoft. L’entreprise déclare avoir prévenu les victimes de ces imitations, afin de les tenir informés de la situation et de déterminer à l’avenir comment se prémunir de ce type d’action.

Car ces actions ne vont pas s’arrêter, prévient le géant des logiciels : APT28 va poursuivre ses activités et les élargir, à l’image de ces opérations visant le camp Républicain, alors qu’il était surtout question précédemment d’actes visant le camp Démocrate. « Une réponse efficace exigera encore plus de travail pour rassembler les gens et l’expertise des gouvernements, des partis politiques, des campagnes et du secteur de la technologie ».

Et Brad Smith de lancer un appel, presque solennel, aux géants de la tech : « l’élargissement des cybermenaces aux deux partis politiques américains montre clairement que le secteur des technologies devra faire davantage pour aider à protéger le processus démocratique ».

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !