L’année 2022 commence fort. Le rapport du Microsoft Threat Intelligence Center (MSTIC) mis à jour le 3 janvier 2022 explique que les menaces liées à la faille Log4shell ne s’amenuisent pas, loin de là. Cette vulnérabilité, découverte le 10 décembre 2021, touche une bibliothèque du langage informatique Java, Log4j, très répandue. Elle est particulièrement grave car elle offre de larges possibilités d’attaque pour des pirates.

Ce que ces acteurs malveillants ont rapidement exploités. Les premières attaques ransomwares ont été observées dès les premiers jours qui ont suivi la découverte. Surtout sur des systèmes Linux et plus marginalement sur des systèmes Windows, d’après un rapport de Bitdefender. Et les équipes de Microsoft pointent que « les tentatives d’exploitation et les scans (de la faille de la part de pirates ou des chercheurs en cybersécurité, ndlr) sont restées élevées durant les dernières semaines de décembre. »

Kits de malwares, coin miners, botnets…

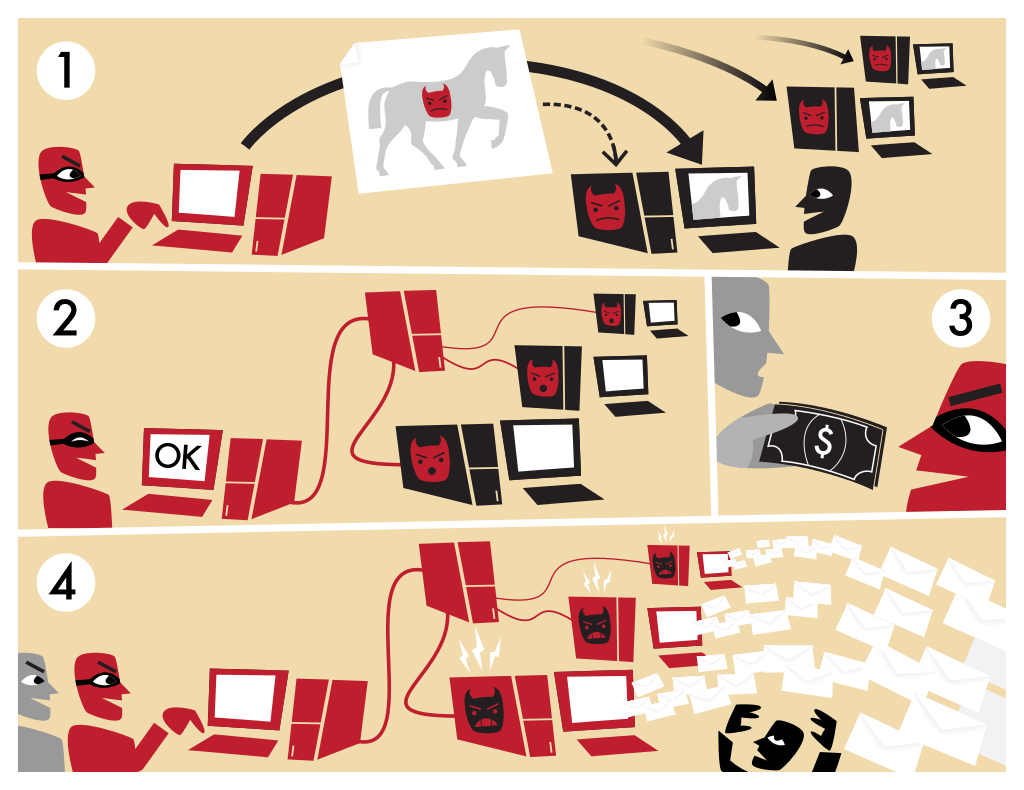

Le MSTIC précise avoir observé une large variété d’attaques, et en particulier l’adaptation de kits de malwares et de tactiques déjà connus. Notamment des coin miners, ces logiciels malveillants qui utilisent la machine infectée pour miner des cryptomonnaies au profit du pirate. Également des attaques plus sophistiquées dites « hands-on-keyboard », mains sur le clavier en français. Des attaques qui ne reposent pas uniquement sur de l’automatisation, mais aussi sur une participation directe du pirate à l’attaque. En rentrant lui même des commandes en temps réel, par exemple.

Le rapport de Microsoft mentionne en outre d’autres modes d’attaques qui utilisent Log4shell comme les « reverse shells », des attaques qui contournent des protections comme les pare-feu, en abusant des ports ouverts d’un serveur. Sans oublier des botnets bien connus comme Mirai, ces logiciels malveillants qui assimilent des appareils pour créer un réseau de machines infectées. Les pirates peuvent ensuite prendre le contrôle de ces dernières pour mener des attaques massives, comme des dénis de services (Ddos).

Des attaques qui poussent les autorités US à réagir

Comme l’a repéré The Hacker News, l’exploitation massive de cette faille inquiète jusqu’aux autorités des États-Unis. La Federal Trade Commission a publié ce 4 janvier un avertissement concernant la faille originelle de Log4shell, estampillée CVE-2021-44228, et qui à depuis été suivie par la découverte de trois autres failles majeures sur Log4j.

Et la Federal Trade Commission ne se contente pas de conseils, elle va jusqu’à mettre en garde que l’agence « a l’intention d’utiliser sa pleine autorité légale pour poursuivre les entreprise qui ne réussissent pas à prendre des mesures raisonnables pour protéger les données des clients » face à des vulnérabilités connues comme Log4j. Une prise de position affirmée, qui n’a pour l’instant pas d’égal en France.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !