Les escrocs escroqués par des escrocs. Depuis trois jours, le très redouté gang de pirates, BlackCat, aussi connu sous le nom d’ALPHV, laisse croire qu’il a été ciblé par une opération d’ampleur des forces de polices. Or, la déclaration du porte-parole de la police britannique le 6 mars a définitivement lever tous les doutes sur la supercherie des hackers. « Je peux confirmer que toute perturbation récente de l’infrastructure de l’ALPHV n’est pas le résultat d’une activité de la NCA (l’agence contre le crime britannique) » peut-on lire sur Reuters. Le site darknet du groupe de cybercriminels affiche le message officiel des forces de l’ordre en cas de saisie de site.

Dans le milieu du cybercrime, personne n’est dupe. Les malfrats de BlackCat ont grossièrement tenté de disparaître avec un pactole de 20 millions d’euros.

Une dernière cyberattaque contre le secteur de la santé

Le mois dernier, le gang a mené une cyberattaque d’ampleur par ransomware contre le géant de l’assurance santé aux États-Unis, le groupe UnitedHealth. La branche technologique du groupe, nommée Change, traite près de 50 % des demandes de remboursement de frais médicaux aux États-Unis pour environ 900 000 médecins, 33 000 pharmacies, 5 500 hôpitaux et 600 laboratoires. BlackCat est d’ailleurs un spécialiste de l’attaque contre les établissements de santé. Le gang est connu pour ses méthodes cruelles, allant jusqu’à publier des photos nues de patients pour mettre la pression sur les hôpitaux.

La société d’assurance n’a communiqué sur aucun paiement de rançon, mais Dmitry Smilyanets, analyste du renseignement chez Recorded Future a repéré un transfert de 22 millions de dollars (payé en Bitcoin), environ 20,18 millions d’euros, sur un portefeuille de cryptomonnaie suspecté d’appartenir à BlackCat.

Une somme conséquente, que les gérants du groupe n’auraient pas partagée avec les « affiliés ». Pour être plus clair, BlackCat fonctionne comme une entreprise : des administrateurs s’occupent du logiciel malveillant, la partie technique, et le fournissent ensuite à des hackers triés sur le volet, chargés d’attaquer. Si une victime paye la rançon, les gains sont partagés entre les dirigeants de BlackCat et les pirates.

« Ils ont vidé les portemonnaies et sont partis avec tout l’argent. »

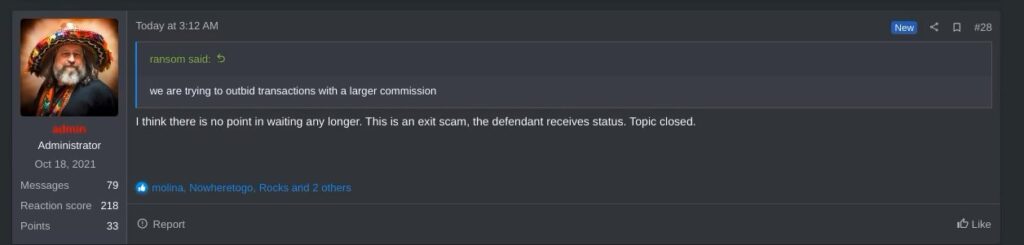

Sauf que les fameux 20 millions ont été subitement transférés, sans que le reste de l’équipe en voient la couleur. Les « affiliés » ont d’ailleurs commencé à se plaindre sur les forums du cybercrime. « ALPHV a décidé de suspendre nos comptes et mentir […] aujourd’hui, ils ont vidé les portemonnaies et sont partis avec tout l’argent. Malheureusement pour Change (la victime), leurs données sont encore en notre possession », peut-on lire dans un post.

Face aux nombreuses réactions, les chefs du gang n’ont pas abandonné leur narratif, déclarant simplement : « le FBI nous a eu, on a mis un terme au projet […] Le code source (du logiciel malveillant) est en vente, merci à tous pour votre aide ».

Conclusion des membres du forum : « C’est un exit scam », une arnaque consistant à fermer l’entreprise en dérobant la caisse.

Ukraine, Bitcoin et nouvelle carrière

On ne peut pas dire que les leaders de BlackCat aient réellement tenté d’être convaincants. Le code source du site prétendument saisi contient le nom de l’image format png utilisée pour la page d’accueil.

Le précédent site de BlackCat a bien été attaqué par les forces de l’ordre en décembre dernier. Les hackers avaient cependant réussi à reproduire rapidement une nouvelle plateforme pour afficher leur victime, négocier les rançons et publier les données.

Il n’est pas impossible que cette offensive du FBI, d’Europol et de la police britannique ait refroidi les ambitions du groupe. L’opération historique des forces de l’ordre contre Lockbit, le gang de pirate le plus prolifique, rival de BlackCat, a peut-être poussé les hackers à prendre une pause.

Malachi Walker, expert en cybersécurité chez Domain Tools a émis plusieurs hypothèses quant à ce retrait soudain. Dans un article de Dark Reading, il suppose que la forte croissance du cours du Bitcoin aurait motivé les malfrats à retirer rapidement les cryptomonnaies pour profiter d’un taux de change élevé.

La guerre entre la Russie et l’Ukraine pourrait également influencer la décision de BlackCat. Le Kremlin a décidé de se lancer dans une économie de guerre, anticipant un conflit plus long et certainement plus meurtrier. Dans ce contexte, tous les « talents » russes seront amenés à participer et les hackers auront peut-être à choisir entre servir la mère-patrie ou fuir avec leur argent dans les quelques pays où le FBI ne tapera pas à leur porte.

Les hackers de BlackCat n’ont probablement pas mis un terme à leur carrière non plus. Plusieurs pirates étaient déjà membres d’un autre groupe dissous, Conti, avant de lancer leur nouveau gang. Si les cybercriminels de BlackCat doivent faire leur retour, ils choisiront un nouveau nom. Entre-temps, ils passeront un printemps au calme, avec 20 millions d’euros en poche.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !