Pourquoi Conti est-il en train d’exploser en plein vol ?

Cela maintenant près d’une semaine que les premières fuites de données visant Conti, un gang mafieux spécialisé dans le rançongiciel, ces logiciels malveillants qui chiffrent vos données pour vous extorquer une rançon, ont débuté. Et le flot de révélations ne se tarit pas. Voici d’ailleurs une frise chronologique pour vous y retrouver.

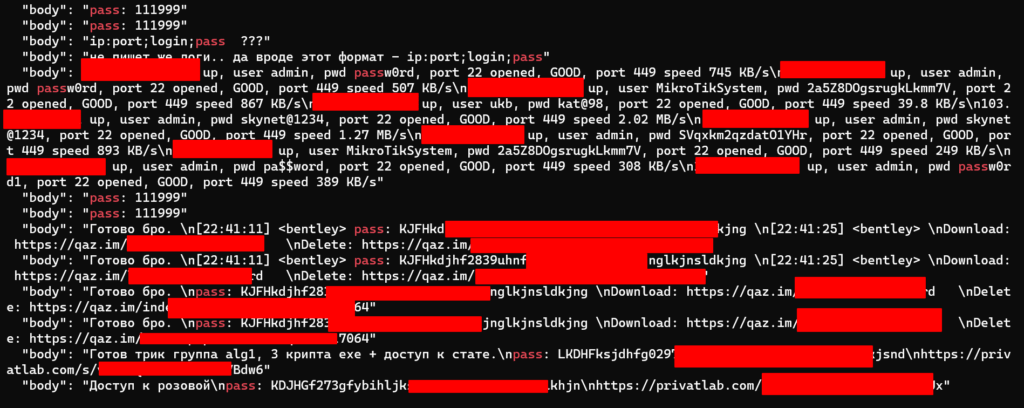

La publication de 60 000 messages internes sur la messagerie sécurisée Jabber a été suivie par la divulgation de captures d’écran de cibles ou du code source de leurs outils malveillants. La preuve que le hacker a réussi à conserver un accès, même après avoir dévoilé son infiltration.

C’est un coup dur pour les cybercriminels de Conti, qui en sont réduits à détruire leur infrastructure. Cela montre à nouveau leurs vulnérabilités. Il y a quelques mois, l’entreprise de cybersécurité Prodaft avait déjà dévoilé leurs coulisses. Plusieurs options s’offrent désormais au gang. Soit réussir à sécuriser son infrastructure interne pour relancer ses opérations, soit lancer une nouvelle franchise mafieuse distincte pour repartir de zéro.

Qui est à l’origine de la fuite de données ?

Ces informations internes ont été dévoilées par un compte Twitter, ContiLeaks. Sa bio est éloquente : « Fuck ru gov », une référence hostile au Kremlin, ce qui a d’abord fait penser à un affidé revanchard. Toutefois, le piratage serait finalement l’œuvre d’un chercheur ukrainien en sécurité. Selon Alex Holden, le fondateur de la société de cybersécurité américaine Hold Security, ce chercheur a réussi à infiltrer le gang.

C’est la prise de position des cybercriminels en faveur de l’invasion russe en Ukraine qui a servi de détonateur. Comme le rappelle The Record, Conti a d’abord publié en fin de semaine dernière un message de soutien au gouvernement russe très agressif, avant de nuancer quelques heures plus tard sa position. Une illustration des tensions qui peuvent déchirer la sphère cybercriminelle russophone, qui compte dans ses rangs des Russes, mais également des Ukrainiens.

Qui est derrière le gang de Conti ?

Ce rançongiciel, repéré notamment par l’Anssi, l’agence française dédiée à la cyberdéfense de l’État et des opérateurs d’importance vitale, est apparu en décembre 2019. Mais il n’avait vraiment été actif que plusieurs mois plus tard. L’agence de cybersécurité avait remarqué des similitudes dans le mode opératoire — l’utilisation du malware TrickBot, visé par le commandement cyber américain — dans le code et les messages de demande de rançon, suggérant des liens avec un autre rançongiciel, Ryuk.

La société de cybersécurité Crowdstrike avait été plus catégorique en liant le gang au groupe russe de cybercrime Wizard Spider. Toujours est-il que Conti a rapidement gagné la réputation d’une franchise sans vergogne. Ses affidés, ceux qui louent le logiciel malveillant, n’hésitaient ainsi pas à s’attaquer à des cibles à l’activité particulièrement critique, comme le système de santé de l’Irlande, en mai 2021. En France, ils avaient ciblé la filiale commerciale de l’Inserm.

Conti pratique enfin la double extorsion. Le gang menace de publier les données volées en cas de non-paiement de la rançon. Il avait par exemple demandé 7 millions de dollars à JVC-Kenwood, une entreprise japonaise spécialisée dans les produits électroniques. Une activité très lucrative: selon le cabinet spécialisé Chainalysis, Conti a été le gang de rançongiciels numéro 1, en 2021, en termes de rançons extorquées, avec au moins 180 millions de dollars volés.

Une somme visiblement bien en deçà des activités du groupe. Une première analyse des flux financiers ayant circulé entre 2017 et aujourd’hui sur les portefeuilles bitcoins dévoilés par la fuite des données aboutissent au nombre chiffre ahurissant d’environ 65 500 bitcoins, l’équivalent de 2,8 milliards de dollars.

Ce qu’on a appris sur leur organisation

Il reste encore bien des choses à apprendre sur le gang Conti au vu de l’ampleur de la fuite de données. Toutefois, cette compromission permet de mieux comprendre le mode opératoire du gang, comme les failles et les méthodes utilisées pour nuire à leurs cibles.

Des messages suggèrent ainsi que le gang était intéressé par des cibles ayant pris une assurance cyber. Un point pouvant être apprécié comme un facteur susceptible d’augmenter la probabilité de réussir l’extorsion. Enfin, une série de messages à propos du piratage d’une personne de Bellingcat, le média spécialisé dans l’investigation en sources ouvertes, interroge sur l’existence de liens avec le service fédéral de sécurité russe, le FSB.

Véritable PME du cybercrime, l’un des membres précise en juillet 2021 que Conti emploie 62 personnes. Ce sont des développeurs, des gestionnaires de réseaux ou encore des spécialistes de l’intrusion. Différents rôles que l’on devine à travers les messages des uns et des autres. Si les activités criminelles ont visiblement été très lucratives, des conversations suggèrent cependant que la paye allouée à ces employés n’était pas si attractive. Alors que les tâches étaient parfois très répétitives, la solde était de l’ordre d’un à deux milliers de dollars par mois, selon le journaliste Brian Krebs.

Pourquoi cela va-t-il servir aux services d’investigation ?

Pour les services d’enquête qui travaillent sur le rançongiciel Conti, la moisson de données est particulièrement intéressante. Les portefeuilles de bitcoins devraient leur permettre d’avancer dans leurs investigations. La piste de l’argent est en effet une voie très pertinente dans ce type d’enquête très complexe.

Outre la divulgation de l’identité d’un ingénieur russe, le profil d’intermédiaires douteux devrait enfin intéresser des enquêteurs. Comme ce prétendu journaliste qui proposait une aide pour intimider des cibles contre une commission de 5 % sur les rançons. Autre exemple, cette personne qui assure être un négociateur pour des entreprises et institutions françaises et qui suggère de travailler ensemble pour « gagner du temps et de l’argent. »

Il faudra sans doute des années avant de pouvoir faire un bilan de la fuite de données, Reste qu’avec ce dévoilement des coulisses de Conti, les rôles entre chasseurs et chassés viennent de s’inverser.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !