Le paysage de la sécurité informatique est à l’aube d’une grande révolution : les mots de passe disparaîtront. L’industrie prépare une nouvelle façon de se connecter à ses comptes en déployant un nouveau mécanisme : les passkeys. Google, Apple et Microsoft se sont même alliés pour assurer l’interopérabilité des passkeys, condition essentielle pour leur démocratisation.

Une étape a été franchie début mai par la firme de Mountain View. Google a activé le passkey dans son compte Google. Plutôt que de passer par votre code habituel, vous générez une clé unique, basée un mécanisme tiers : de la biométrie (comme l’empreinte digitale ou la reconnaissance faciale), le code PIN du téléphone une clé de sécurité.

Passkey ? Qu’est-ce c’est exactement ?

Passkey est un terme anglais que l’on peut traduire par « clé d’accès » ou « code d’accès ». On peut aussi entendre parler de « clé d’identification ». Il s’agit d’un nouveau procédé permettant de se connecter à un compte, que ce soit sur un site web ou bien dans une application. En somme, c’est une sorte de mot de passe, mais de toute nouvelle génération. À très long terme, le passkey a justement pour ambition de remplacer le mot de passe.

Les passkeys ne sont pas des mots de passe. C’est un mécanisme qui repose sur des paires de clés cryptographiques, un domaine appelé cryptographie asymétrique. Cela implique deux clés, l’une privée (que l’on garde secrète) et l’autre publique (que l’on distribue). C’est une approche courante en sécurité informatique, par exemple, avec le chiffrement de bout en bout des applications WhatsApp ou Signal.

Pourquoi a-t-il fallu créer les passkeys ?

On sait depuis bien longtemps que les internautes ne sont pas d’une discipline irréprochable quand il faut créer un bon nouveau mot de passe. Ils sont trop courts, trop réutilisés d’un site à l’autre, trop courants. En plus, les sites peuvent également faire des erreurs : les stocker en clair, ou bien subir une fuite de données. C’est aussi une cible constante des tentatives de phishing (hameçonnage) dans des mails, des SMS ou des formulaires en ligne.

La sécurité repose sur les mots de passe depuis des dizaines d’années. Certes, des progrès ont été accomplis. De plus en plus de plateformes rejettent les codes trop faibles. L’authentification forte a permis de rajouter une couche de plus, en validant une connexion avec une seconde action à exécuter (entrer un code provisoire ou valider une demande d’accès sur un appareil). Mais, ce ne sont que des ajouts à un système existant. Le passkey sort de ce cadre.

« Ces paires de clés améliorent profondément la sécurité », considère Apple, qui s’est lancé dans l’aventure. Microsoft et Google aussi. Les fuites de données ne vont pas s’arrêter d’un coup, et l’hygiène des mots de passe progresse modérément. Il est donc grand temps de mettre un coup de pied dans la fourmilière et de construire un tout nouveau procédé de connexion.

Quels sont les atouts du passkey par rapport au mot de passe ?

Les passkeys présentent plusieurs avantages par rapport aux mots de passe :

- Il n’est pas nécessaire de les mémoriser ;

Ces codes d’identification (pour les clés privées) sont stockés exclusivement sur les appareils appartenant à un même individu — en gros, ceux qui sont connectés au même compte, par exemple, de Google, de Microsoft ou d’Apple. Ces codes peuvent être synchronisés d’un appareil à l’autre. Les terminaux, en somme, deviennent des sortes de gestionnaires de mots de passe (de passkeys, précisément). Ce sont eux qui mémorisent tout.

- Les passkeys sont robustes par défaut ;

Les codes d’identification ne sont pas du genre à rassembler à toto123 ou à des horreurs similaires. Chaque clé est suffisamment longue et solide (pour avoir une petite idée, elles ressemblent à ce genre de charabia) pour que l’on ne puisse pas la deviner. Elles ne sont pas non plus réutilisées ou faibles. Ce sont des codes uniques. Exactement ce qu’il faudrait faire avec ses mots de passe, en fin de compte.

- Les fuites de données ne sont pas un problème (pour les passkeys) ;

Les serveurs n’hébergent à aucun moment les clés privées liées aux passkeys. Ils n’ont accès qu’aux clés publiques. Il est impossible d’employer l’une pour retrouver l’autre. Dès lors, ces données sont moins intéressantes pour les pirates. Pour avoir les clés privées, il faudrait cibler l’appareil de chaque internaute. La tâche est bien trop dure pour une action à grande échelle. Ce qui peut toujours fuiter, par contre, ce sont d’autres données personnelles.

- Le phishing est contré ;

Il n’y a plus de mots de passe avec les passkeys, donc il n’y a rien à hameçonner ici. Les codes d’accès sont liés intrinsèquement à l’application ou au site pour lequel ils ont été créés. Même si une application frauduleuse ou un site piégé imite à la perfection l’app ou le service légitime, le système verra bien qu’il y a un souci avec le domaine. Il notera l’absence de clé publique (qui n’est pas en possession du site truqué, mais bien du site légitime).

Comment fonctionnent les passkeys ?

Dans les grandes lignes, les passkeys fonctionnent ainsi : sur le site ou l’application de votre choix, vous demandez à générer ces clés d’accès — si le dispositif est bien sûr pris en charge. Ces clés fonctionnent par paire : une est publique, qui est gardée par le site ou l’app où vous vous enregistrez, l’autre est privée, et stockée sur votre appareil (un ordinateur ou un smartphone).

Comme l’expliquent les professeurs en sécurité informatique Paul Haskell-Dowland et Steven Furnell, dans un article de The Conversation, « les deux clés sont liées, mais l’une ne peut pas être utilisée pour obtenir l’autre ». C’est un élément capital : ainsi, si le site web où se trouve votre compte est compromis, la clé publique seule ne servira à rien. Il manquera toujours la clé privée.

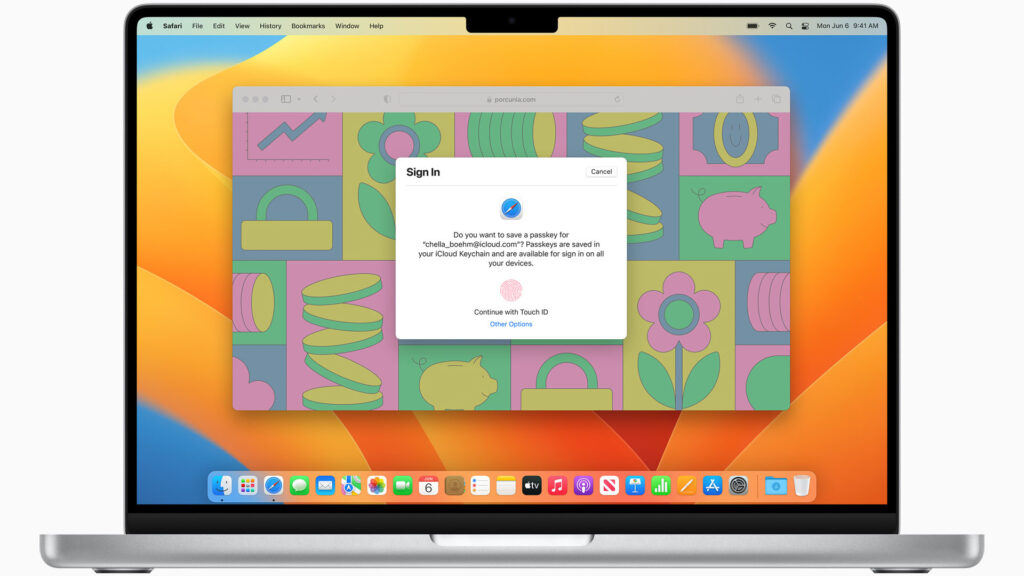

Après la création de votre compte, la connexion au site se déroule ainsi : plutôt que de taper un mot de passe, votre appareil stockant la clé privée sert d’intermédiaire pour valider (et vérifier) votre connexion. Pour cela, il peut recourir au déverrouillage biométrique du smartphone (l’empreinte digitale, le visage), une solution de plus en plus courante sur les appareils modernes.

Lorsque l’étape biométrique est passée avec succès, l’appareil utilisera alors la clé privée pour prouver votre identité au site, via un « défi » mathématique complexe à résoudre, détaillent les deux enseignants. « À aucun moment, votre clé privée n’est envoyée sur Internet au site web », soulignent-ils. Seule la « réponse » au défi est transmise au site web et vérifiée via la clé publique.

Est-ce que les passkeys sont sûrs ?

Les passkeys peuvent-ils fournir un niveau de sécurité total ? Non. Dans ce domaine, il n’y a jamais de solution absolument parfaite. Ce qui importe, en revanche, c’est de savoir si les passkeys constituent une réelle avancée par rapport à une situation existante — comme les mots de passe, sans sacrifier la commodité d’emploi. De l’avis général, c’est nettement mieux.

« Contrairement aux mots de passe, ces clés sont résistantes au phishing, elles offrent toujours un niveau de sécurité robuste et ne nécessitent l’utilisation d’aucun secret partagé », développe Apple dans ses pages d’explication. « Aucun secret partagé n’est transmis et le serveur n’a pas besoin de protéger la clé publique. » Les risques sont largement atténués.

Bien sûr, il existe bien des cas de figure pouvant surclasser la protection conférée par les passkeys, mais c’est le modèle de menace le plus courant pour l’internaute lambda. C’est ce que rappellent les deux professeurs en sécurité informatique : il faudrait qu’un assaillant compromette la technologie biométrique liée à l’appareil, ce qui nécessite un effort important.

« Pour exploiter une combinaison biométrie/clé privée, un criminel devrait d’abord se procurer votre appareil, puis réussir à imiter votre visage ou vos empreintes digitales (ou vous en forcer la main), ce qui est peu probable pour la plupart des utilisateurs », détaillent-ils. Fort heureusement, tout le monde n’a pas des barbouzes ou des mafieux aux trousses.

La robustesse des passkeys est aussi nettement plus intéressante pour faire face à des attaques par force brute (consistant à tester toutes les combinaisons dans le but de trouver la bonne) ou l’ingénierie sociale (se faire passer pour un service technique et obtenir la communication du mot de passe). En outre, une fuite sur un site A n’a aucune incidence sur les autres, car chaque passkey est unique.

Les internautes n’ont pas non plus besoin de s’en souvenir, ce qui évite la mauvaise habitude de le noter n’importe où et empêche de le donner par mégarde à un mail ou un site frauduleux. Très clairement, la balance bénéfices / risques est aujourd’hui très favorable aux passkeys. C’est potentiellement un game changer pour toute la sécurité informatique sur Internet.

Comment faire des passkeys un succès ?

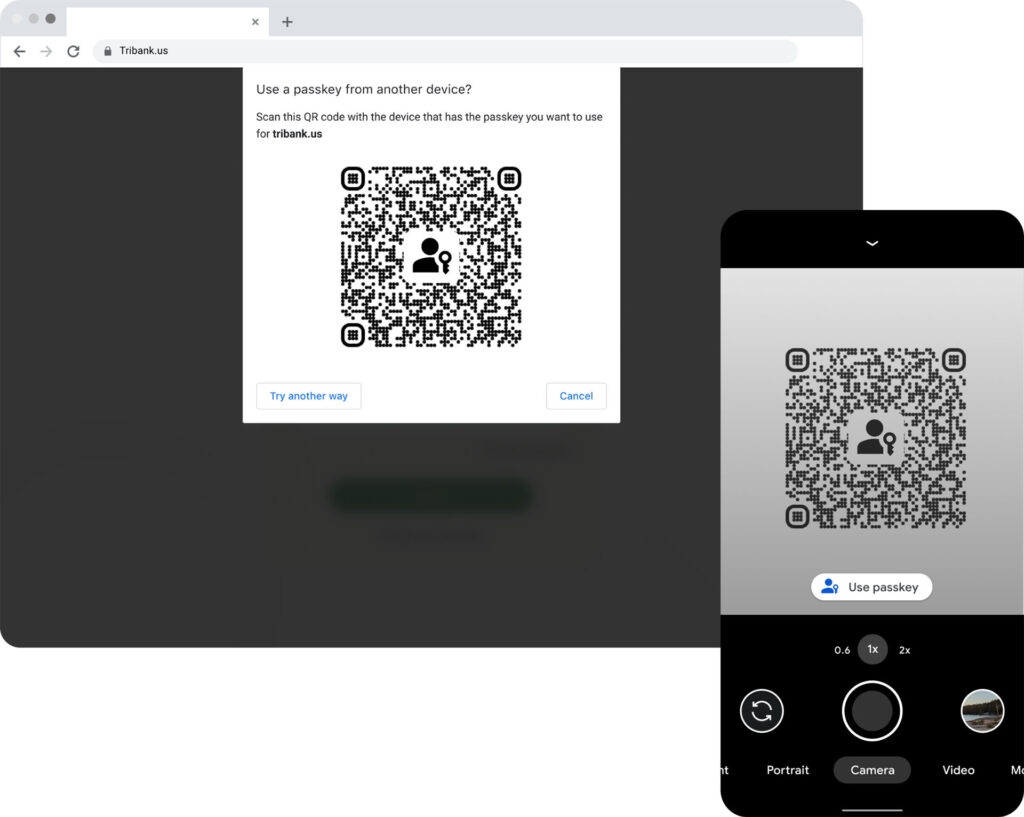

Le succès des passkeys dépend de plusieurs facteurs, à commencer par celui de l’universalité et de la compatibilité : il sera impératif que les appareils, les sites, les applications, les services puissent dialoguer entre eux de manière fluide, pour que l’on puisse, par exemple, utiliser un iPhone comme mécanisme de déverrouillage d’un ordinateur Windows.

Les passkeys étant à une étape très préliminaire de leur existence, tout n’est pas encore prêt et fonctionnel. La bonne nouvelle, c’est que Microsoft, Google et Apple collaborent sur ces clés d’accès pour que les environnements de chacun ne soient pas cloisonnés. Ce serait une catastrophe si un passkey généré via Android n’était pas employable ailleurs.

La commodité d’emploi est aussi capitale, parce que tout le monde n’est pas un nerd sysadmin biclassé hacker et master dev. Beaucoup n’ont pas envie de mettre les mains dans le cambouis et passer une première phase préalable de configuration qui dure trois heures. Ni de se frotter à une interface incompréhensible. Pour que ça marche, il faudra faire simple et sobre.

Si la technologie biométrique sera certainement appelée à être le levier central pour se servir des passkeys, des solutions alternatives devront aussi être envisagées. Pour les personnes refusant de s’en servir, mais aussi dans le cas où l’on emploie des appareils qui ne sont pas dotés de capteurs adéquats. Cela pourrait être un code PIN ou bien une clé de sécurité.

D’autres enjeux devront aussi être traités : comment révoquer un passkey au profit d’un nouveau code ? Comment synchroniser ces clés entre les appareils légitimes d’une même personne ? Les entreprises qui se sont lancées dans ce dispositif sont déjà en train d’adresser certaines de ces questions. Par exemple, Apple prévoit une synchronisation entre les appareils via le trousseau iCloud.

Qui utilise le passkey ? Google, Apple, Facebook, eBay, Amazon, Microsoft… mais pas que

Plusieurs grandes entreprises ont commencé à basculer dans l’ère des passkeys. On peut citer Facebook, Amazon ou encore Google. En faire une liste exhaustive serait une tâche interminable, mais on peut évoquer pêle-mêle : PayPal, TikTok, Microsoft, Boursorama, eBay, Nintendo, GitHub, Uber, Yahoo, PayFit, Binance ou encore Shopify.

Il existe le site Passkeys.directory qui recense les principaux sites et services qui acceptent les passkeys.

Et les gestionnaires comme 1Password et Dashlane ?

Les principaux gestionnaires de mots de passe se mettent également à gérer les passkeys. C’est le cas, en date du mois de décembre 2023, des solutions suivantes : 1Password, Dashlane, NordPass, LastPass, Bitwarden et KeePass (KeepassXC).

Les meilleurs Gestionnaires de mots de passe

Proton Pass

- Génère des alias pour cacher son mail

- Même groupe que Proton VPN

1Password

- Le plus connu et l’un des plus vieux

- Interface riche, parfois dense pour les débutants

NordPass

- Appuyé par l’écosystème NordVPN

- Solution de chiffrement atypique

Les systèmes d’exploitation (Android, iOS, Windows 11, Chrome OS) s’y mettent aussi

Les grands systèmes d’exploitation que sont Windows 11, macOS, Android, iOS et Chrome OS ont aussi reçu des mises à jour pour gérer les passkeys.

Et les mots de passe alors ? Quel sera leur avenir face aux clés d’accès ?

Si les passkeys sont peut-être l’avenir de la sécurité informatique, c’est un futur qui n’adviendra pas à brève échéance. On peut le supposer en observant la vitesse avec laquelle se propage la double authentification chez le grand public : tout le monde ne s’en sert pas, alors que cela fait des années que des solutions sont à disposition de tous sur nombre de sites et de services.

Les deux solutions devraient d’ailleurs cohabiter pendant un long moment. Les gestionnaires de mots de passe n’ont donc pas d’inquiétude à se faire dans l’immédiat, même si les principaux ont commencé l’an dernier à s’adapter pour être aussi des gestionnaires de passkeys. C’est le cas de Dashlane, 1Password, LastPass et Bitwarden, notamment.

La longue traîne de l’adoption des passkeys promet d’être diablement étendue et, ce faisant, les mots de passe ne sont pas près de passer l’arme à gauche. Une fois la vague des early adopters passée, il faudra engager la bascule du grand public, des entreprises, des institutions publiques et de tout ce qui utilise un mot de passe. Rien ne dit que tout le monde sautera le pas.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !