Une attaque informatique de très grande envergure peut-elle justifier des représailles militaires ? La question se pose depuis des années : en 2013, un centre de réflexion de l’OTAN proposait une réflexion sur le droit applicable à la cyberguerre. À l’époque, la question d’une riposte armée conventionnelle visant les auteurs de cyberattaques était envisagée, même s’il était précisé que cela ne traduisait pas une actualisation de la doctrine de l’Alliance atlantique.

Toutefois, les choses ont évolué en 2014 quand Anders Fogh Rasmussen, le secrétaire général de l’OTAN de l’époque, a annoncé lors du 24ème sommet de l’organisation au Pays de Galles, que « la cyberdéfense [est devenue] une mission essentielle de l’OTAN en matière de défense collective dans la mesure où les cyberattaques nuisent à nos sociétés autant que des attaques conventionnelles ». Et qui dit défense collective dit action commune.

Autrement dit, la mission essentielle de l’OTAN étant la défense collective des États qui en font partie, si une cyberattaque d’envergure heurtait significativement un des vingt-neuf membres, alors elle pourrait être considérée comme une agression visant toutes les parties et entrainer mécaniquement une réaction militaire, en vertu de l’article 5 du traité de l’Organisation du Traité de l’Atlantique Nord. Évidemment, il était entendu que cette riposte devait être conventionnelle.

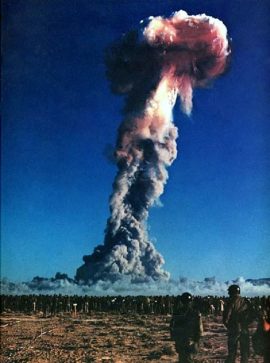

Mais aux États-Unis, l’éventualité d’une cyberattaque pourrait donner lieu à autre chose qu’une action militaire conventionnelle. Or, si celle-ci est inconventionnelle, elle peut être de nature… nucléaire. En effet, telle la réflexion qui anime les organes chargés d’établir la doctrine militaire américaine au Pentagone, fait savoir le New York Times, en évoquant les travaux visant à réviser le cadre déterminant la posture des États-Unis dans le cadre d’un conflit impliquant des armes nucléaires.

Attaque nucléaire en représailles

Bien entendu, il ne s’agit pas de dire que Washington va déclencher l’apocalypse en cas de banale attaque par déni de service distribuée (DDOS) ou de bête défiguration de site web, fût-il officiel. Non, ce cas de figure ne surviendrait que si une cyberattaque « dévastatrice » survenait, c’est-à-dire une de celle pouvant mettre un genou un pays en provoquant des dégâts critiques auprès d’opérateurs d’importance vitale, c’est-à-dire ceux ayant des activités-clés pour la nation.

« Les présidents américains ont pendant des décennies menacé de passer à la doctrine de ‘l’emploi en premier’ pour les armes nucléaires contre des ennemis, mais dans des circonstances très restreintes et précises, par exemple en réponse à l’emploi d’armes biologiques contre les États-Unis », observe le journal. L’idée serait donc d’élargir la liste de ces circonstances très restreintes et précises afin d’y inclure la riposte nucléaire contre les attaques informatiques.

Si un tel scénario peut paraître aberrant, la matérialisation de la perspective d’une frappe atomique en réaction à une agression électronique, à supposer qu’elle soit finalement validée par la Maison Blanche, a avant tout une logique de dissuasion, c’est-à-dire de dire aux potentiels adversaires — on pense à la Russie, la Chine, la Corée du Nord ou l’Iran, des pays qui ont des capacités certaines dans le domaine cyber — quelles sont les limites à ne pas franchir.

Faire prendre conscience que l’entreprise qu’un adversaire projette est irrationnelle au regard des risques encourus

Après tout, la dissuasion est, dit le général Lucien Poirier, un « mode préventif de la stratégie d’interdiction se donnant pour but de détourner un adversaire d’une initiative en lui faisant prendre conscience que l’entreprise qu’il projette est irrationnelle ». En clair, il s’agit de dire à ces pays, qui sont suspectés d’infiltration dans les réseaux informatiques aux USA, de ne pas aller trop loin, sous peine de subir des conséquences telles que ce qu’ils sont en train de faire n’a aucun sens.

Or la dissuasion, ce n’est pas uniquement une stratégie de moyens (se doter et entretenir les ogives nucléaires et leur vecteur) et une stratégie opérationnelle (comment et dans quelles circonstances agir). C’est aussi, explique Joseph Henrottin, chargé de recherche à l’Institut de stratégie comparée, une stratégie déclaratoire visant à exposer, de manière claire ou non, les buts de la dissuasion. Fixer une ligne rouge, cela permet aussi à un potentiel adversaire de se déterminer par rapport à elle.

Problème de l’attribution

Reste une difficulté : en matière « cyber », il est difficile de déterminer qui se cache derrière une attaque. Celle-ci peut transiter via un pays sans que sa capitale ne soit impliquée. L’agression peut aussi revêtir les caractéristiques d’une opération sous fausse bannière, qui consiste à faire croire qu’un pays est mêlé ou à l’origine de l’attaque informatique en utilisant des marques de reconnaissance spécifiques (écrire par exemple en cyrillique dans le code source pour faire croire à une implication de la Russie).

En la matière, les États-Unis s’emploient à développer leurs capacités d’attribution (ce qui est heureux, surtout si l’on envisage une agression nucléaire en représailles), c’est-à-dire déterminer avec le plus haut degré de certitude possible l’origine d’une cyberattaque. « Nous investirons dans les capacités de soutien et d’amélioration de notre capacité à attribuer les cyberattaques, afin de permettre une réaction rapide », peut-on ainsi lire dans un document de la Maison Blanche.

« Le pivot de notre stratégie consiste à tenter d’attribuer l’attaque. Vous ne pouvez pas organiser une réponse sans ça »

En France, on cherche à renforcer cette capacité d’attribution, essentielle pour pouvoir fixer sans se tromper sa politique étrangère. « Le pivot de notre stratégie consiste à tenter d’attribuer l’attaque. Vous ne pouvez pas organiser une réponse sans ça », a déclaré fin novembre le général Olivier Bonnet de Paillerets, le commandant de la cyberdéfense de l’armée française, une structure qui a vu le jour fin 2016 sur le modèle de ce que font les USA depuis 2010 avec leur Cyber Command.

La France, justement, n’écarte pas la perspective d’une riposte militaire en réaction à une attaque informatique majeure contre ses intérêts vitaux. Dans la Revue stratégique, qui est destinée à fixer le cadre stratégique de l’élaboration de la prochaine Loi de programmation militaire 2019-2025, il est expliqué que « la fréquence, l’ampleur et la sophistication technologique des agressions augmentent sans cesse dans l’espace numérique […] pourraient à l’avenir relever du seuil de l’emploi de la force ou de l’agression armée ».

Quant à la question de savoir si la réflexion dans laquelle l’appareil militaire américain est entrée existe de ce côté-ci de l’Atlantique, un flou est volontairement laissé pour semer le doute dans l’esprit d’un éventuel adversaire. Officiellement, « la dissuasion nucléaire vise à protéger notre pays de toute agression d’origine étatique contre ses intérêts vitaux, d’où qu’elle vienne, et qu’elle qu’en soit la forme ». Et ces intérêts vitaux ne sont pas définis avec précision, justement pour cette raison.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !