Quand on le rencontre à bord d’un bateau-restaurant amarré le long du Dniepr, dans une zone industrielle défraîchie de la capitale, Oleksandr Dantchenko peine à cacher son spleen. Ce député d’opposition revient tout juste d’une visite sur le front dans l’Est du pays, mais ça n’est pas la proximité des bombardements qui lui a sapé le moral.

Élu à la Rada après la Révolution du Maïdan en 2014, il y préside la commission des communications et de l’information, où il a fait de la cybersécurité son cheval de bataille. Depuis plus de deux ans, il tente de faire voter une proposition de loi destinée à combler les profondes lacunes de l’Ukraine en la matière, et notamment un quasi-vide juridique qui atterre les spécialistes en cybersécurité du pays. Début mai, le vote de la loi était une nouvelle fois retoqué. Un mois plus tard, l’Ukraine était frappée par la plus importante cyberattaque que le pays ait jamais connue (lire l’épisode 1 : La menace permanente).

Les toits colorés de Pechersk Lavra (Laure des Grottes de Kiev), surplombant la Dniepr, 2011 / CC. Centralniak

Des dizaines de milliers d’ordinateurs touchés par NotPetya, d’abord identifiés comme un rançongiciel, mais que des experts en cybersécurité vont vite reclasser en « wiper », un malware destiné à détruire les données plutôt qu’à les chiffrer. Et si l’attribution de l’attaque reste incertaine, à Kiev, tous les regards se tournent vers la Russie.

« Je ne dis pas qu’en trois semaines on aurait pu régler le problème », lance Dantchenko, dépité, « mais tellement de choses auraient pu être régulées depuis le temps… » Et pour cause. Plus de trois ans après le début d’une vague de cyberattaques sans précédent dans l’histoire du pays, l’Ukraine peine toujours à mettre en place une stratégie de cyberdéfense capable de garantir, en dépit des attaques, le fonctionnement régulier des pouvoirs publics. Les structures sont là, mais la volonté politique – et les budgets – peine à suivre.

Loin des rives du Dniepr, dans les faubourgs de Kiev, le Service d’État des Communications Spéciales et de Protection de l’Information d’Ukraine (DSSZZI) est un service austère et peu médiatique, chargé de la protection des systèmes informatiques de l’État ukrainien : l’équivalent local de notre ANSSI. C’est cette ancienne branche du SBU — les services secrets ukrainiens — qui, le 27 juin dernier, s’est retrouvé en première ligne de la cyberattaque NotPetya. Un sourire satisfait sur les lèvres, Sergiy Prokopets, conseiller au DSSZZI, vante le bilan de son organisation face à NotPetya, sans s’épancher sur les détails : aucune infrastructure publique protégée par le service n’a été touchée par NotPetya.

[large-image]

Siège du SBU (?????? ??????? ???????), Kiev, 2012 / CC. Juanedc

C’est voir le verre à moitié plein, car 15 à 20 % des structures du secteur public ukrainien ont bel et bien été atteintes par le malware. Parmi les victimes, la Banque Centrale ukrainienne, le Ministère de l’Intérieur, la Police Nationale, ou encore le ministère de la Santé, dont les employés ont dû retourner, selon les dires de la ministre Ulana Suprun, « au crayon et au papier ». L’explication ? Chaque institution est responsable de sa propre sécurité, et peut ainsi décider de faire appel au DSSZZI… ou de se débrouiller seule.

Chaque institution est responsable de sa propre sécurité, et peut ainsi décider de faire appel au DSSZZI… ou de se débrouiller seule.

Le dilemme des infrastructures critiques

Ainsi, le DSSZZI ne protège pour l’heure que les actifs publics qui en font la demande. Une aberration, selon Oleksandr Dantchenko. « Les infrastructures critiques ne sont pas que des entités publiques, il faut aussi protéger le secteur privé », tempête le député, dont la proposition de loi visait à établir la liste des systèmes essentiels pour le bon fonctionnement de la société et de l’État. Concept central dans la plupart des stratégies de cyberdéfense occidentales, la notion d’infrastructure critique brille par son absence dans la législation ukrainienne.

« On a très vite compris que c’était un acte de guerre »

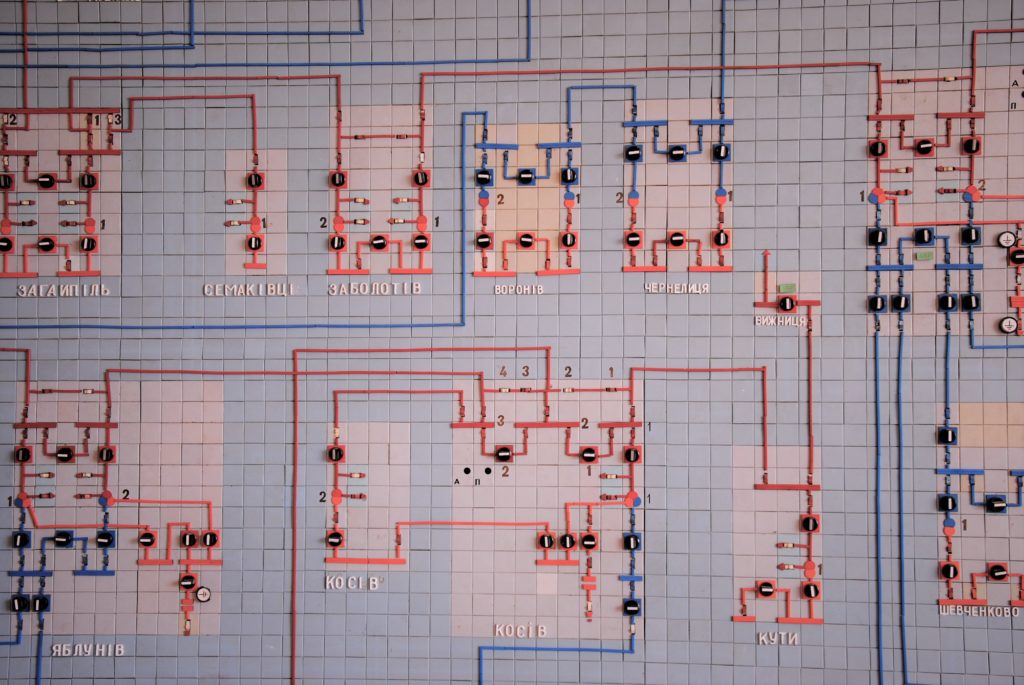

Dans un quartier résidentiel d’Ivano-Frankivsk, quelque 450 kilomètres à l’ouest de Kiev, d’immenses mosaïques datant de l’ère soviétique recouvrent de part en part les murs de la salle de contrôle de la centrale électrique de Prykarpattyaoblenergo, une société privée de distribution d’électricité. Tous les postes électriques de la région y figurent, irrigués par la centrale par un réseau anguleux de câbles rouges, jaunes et bleus. Comme pour mieux faire sentir l’ampleur du désastre qui a frappé Prykarpattyaoblenergo il y a deux ans, Bohdan Soychuk manager au service dispatching, nous y invite pour raconter comment il a assisté de ses yeux à la toute première cyberattaque contre une centrale électrique civile.

Une nuit de décembre 2015, c’est depuis ce même centre de contrôle qu’il a observé, impuissant, le malware KillDisk s’atteler à la destruction du système d’acquisition et de contrôle de données de la centrale : sur les écrans, les pointeurs des différentes souris se sont mis à se déplacer pour couper, un par un, les différents postes électriques de la région d’Ivano-Frankivsk. « C’était terrifiant » raconte Bohdan Soychuk, « on a très vite compris que c’était un acte de guerre ». En quelques instants, 80 000 personnes sont plongées dans le noir.

Blackout, paralysie des hôpitaux, chaos urbain généralisé : les conséquences potentielles d’une cyberattaque sur une centrale électrique en font l’un des cauchemars des spécialistes en cybersécurité, en Ukraine comme ailleurs. Mais malgré la menace, les centrales ukrainiennes ne bénéficiaient au moment du hack contre Prykarpattyaoblenergo d’aucune protection particulière de la part de l’Etat ukrainien.

Deux ans plus tard, rien n’a changé.

Pas de problème, assure pourtant Roman Lackusta, le directeur de la sécurité à de la centrale. Lui ne souhaite pas d’une intervention directe de l’Etat, bien qu’une aide financière serait la bienvenue : car si les autorités donnent beaucoup de recommandations, se plaint le directeur de la sécurité, « celles-ci sont très onéreuses à mettre en place ». Mais au-delà du soutien financier, « ce sont les entreprises elles-mêmes qui doivent s’assurer de la sécurité de leurs systèmes, pas l’Etat », dit-il.

« L’amende prévue par la loi est plus faible que si vous traversez la rue au mauvais endroit, alors que les pertes peuvent se chiffrer en milliards »

Dans son étroit bureau adossé au centre de contrôle, il assure, sans s’étendre sur les détails, que la société a, depuis l’attaque de décembre 2015, revu l’ensemble de ses défenses. Bohdan Soychuck évoque lui un nouvel antivirus, et des efforts redoublés pour autonomiser les réseaux de la centrale du reste de l’Internet.

La situation de la centrale de Prykarpattyaoblenergo n’a rien d’exceptionnel, car rien ne contraint les entreprises privées à se mettre aux normes de sécurité. Et en ce qui concerne les entités publiques, « l’amende prévue par la loi est plus faible que si vous traversez la rue au mauvais endroit, alors que les pertes peuvent se chiffrer en milliards », se désole Sergiy Prokopets. Ces entreprises publiques préfèrent ainsi payer les maigres amendes plutôt que de se mettre aux normes. Et en l’absence de véritables punitions, étendre ces obligations à d’éventuelles sociétés privées « critiques » risquerait donc d’aboutir à la même absence de résultat.

[large-image]

La statue de la Mère-Patrie, ???????????-????, Kiev, 2013 / CC. Kamil Porembinski

Luttes de service

L’Ukraine n’est pourtant pas dépourvue de potentiel pour faire face aux cybermenaces. Le DSSZZI et CERT-UA, son département de réaction d’urgence, se sont apparemment montrés à la hauteur de la tâche pendant l’attaque NotPetya, affirment plusieurs observateurs joints par Numerama. La Cyber Police, un département de la police nationale ukrainienne créé fin 2015, a aussi fait ses preuves, jugeait Vlad Styran, directeur des opérations de Berezha Security, une société ukrainienne de cybersécurité, quelques jours après l’attaque : « Ils ont collecté les preuves, les ont analysées et sont arrivés à des conclusions plausibles assez rapidement. Leur sérieux et la vitesse à laquelle ils ont analysé le malware m’ont impressionné. » L’efficacité du SBU, discret service de renseignement, est en revanche plus difficile à évaluer.

Le pays est aussi soutenu par plusieurs pays occidentaux ainsi que par l’OTAN, même si la teneur exacte de ce soutien reste floue.

Sommet de l’OTAN en Ukraine, avec D. Cameron (Royaume-Uni) et P. Porochenko, 2014 / CC. Number 10

À Kiev, on parle d’échange de renseignement, de formation d’agents du DSSZZI et du SBU et de livraison d’équipement (sans spécifier de quelle sorte). En juillet, l’OTAN a alloué 1 million d’euros au « NATO Trust Fund, » un projet lancé en décembre 2014 et visant à renforcer les capacités « strictement défensives » de l’Ukraine en matière de cyber.

Plus discret, mais beaucoup plus conséquent : la « Ukraine Security Assistance Initiative », un programme d’aide du département de la Défense américaine destiné à soutenir l’armée ukrainienne. Des 300 millions de dollars alloués au programme, une partie (d’un montant inconnu) est consacrée au développement des capacités cyber du Ministère de la Défense ukrainienne. Une aubaine pour le secteur privé américain : la société Black Box a ainsi annoncé en février 2017 avoir remporté un contrat de 22 millions de dollars dans le cadre de cette même « Ukraine Security Assistance Initiative ».

Après NotPetya, le parlement aurait pu voter la loi. Nouvel échec.

Le géant américain des réseaux de communication s’occupera de la refonte des infrastructures IT du Ministère ukrainien de la Défense afin de les mettre aux normes OTAN, et de la création d’un Cyber Security Operations Center.

Dans ces conditions, pourquoi l’Ukraine, touchée depuis trois ans par des cyberattaques contre ses entreprises d’énergie, ses banques, sa société de chemin de fer, son gouvernement, ses entreprises, s’avère incapable de poser les bases de la cyberdéfense du pays ? Après l’attaque NotPetya, le parlement avait ainsi une nouvelle opportunité de voter le projet de loi avant la trêve estivale. Nouvel échec.

Le président ukrainien Petro Poroshenko a signé en 2016 une stratégie sur la cybersécurité, qui décrit en termes vagues les menaces auxquelles le pays fait face et la meilleure manière d’y répondre, mais celle-ci n’a pas été suivie d’une législation spécifiant comment mettre en œuvre cette stratégie. « La stratégie c’est super, mais vous devez aussi agir aux niveaux tactique et opérationnel », grince Vlad Styran. « Si vous ne faites pas ça, votre stratégie c’est juste des mots ».

De son côté, Oleksandr Dantchenko accuse le gouvernement d’avoir volontairement torpillé son projet de loi. Dans quel but ? « La défense de leurs intérêts personnels, répond Dantchenko. Quand on parle de cybersécurité, ils se battent pour savoir qui obtiendra les budgets, qui aura l’argent, qui contrôlera le business de la cybersécurité ».

Plusieurs connaisseurs du sujet pensent aussi qu’une lutte des services pourrait expliquer les errements de ce projet de loi dans les couloirs du parlement pendant près de trois ans. « Les principaux acteurs sont le SBU, le DSSZZI et la Cyber police », explique Konstantin Korsun, ancien colonel du SBU, fondateur de la division « Cybercrime » du service de renseignement, mais aussi premier directeur de CERT-UA et aujourd’hui dirigeant de Berezha Security, « Ils sont en compétition, chacun veut obtenir le premier rôle dans la cyberdéfense du pays et cherche à influencer la législation dans ce but ».

« Ils ne réalisent toujours pas à quel point la cyberguerre peut être dangereuse »

Comme les autres spécialistes ukrainiens en cybersécurité, Korsun espère que NotPetya jouera le rôle d’électrochoc pour l’élite ukrainienne, mais ne veut pas se faire de fausses illusions : « pour l’instant, ils ne réalisent toujours pas à quel point la cyberguerre peut être dangereuse ».

Ils ne sont pas les seuls. Car, en vertu du dicton voulant que la plus grosse faille en matière de sécurité informatique se situe toujours entre l’ordinateur et la chaise, c’est bien l’absence de culture de la cybersécurité chez les entreprises et institutions ukrainiennes qui fragiliserait le pays, s’inquiète Vlad Styran : « En général, il n’y aucun intérêt pour les questions de cybersécurité. Peut-être qu’il faudrait qu’on soit attaqué encore plus violemment… »

Lui prêche pour un changement de mentalité, et vite. Car, dit-il, « la prochaine attaque sera dévastatrice. Celle-ci était dure, mais la prochaine… il y aura des morts ».

[large-image]

Fontaine, Kiev, 2009 / CC. Shevchenko Alexander

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !