« Harvest now, Decrypt later » (en français : « Récolter maintenant, déchiffrer plus tard ») désigne une stratégie de cybermenace où, comme son nom l’indique, des attaquants collectent aujourd’hui un maximum de données chiffrées dans le but de les décrypter plus tard.

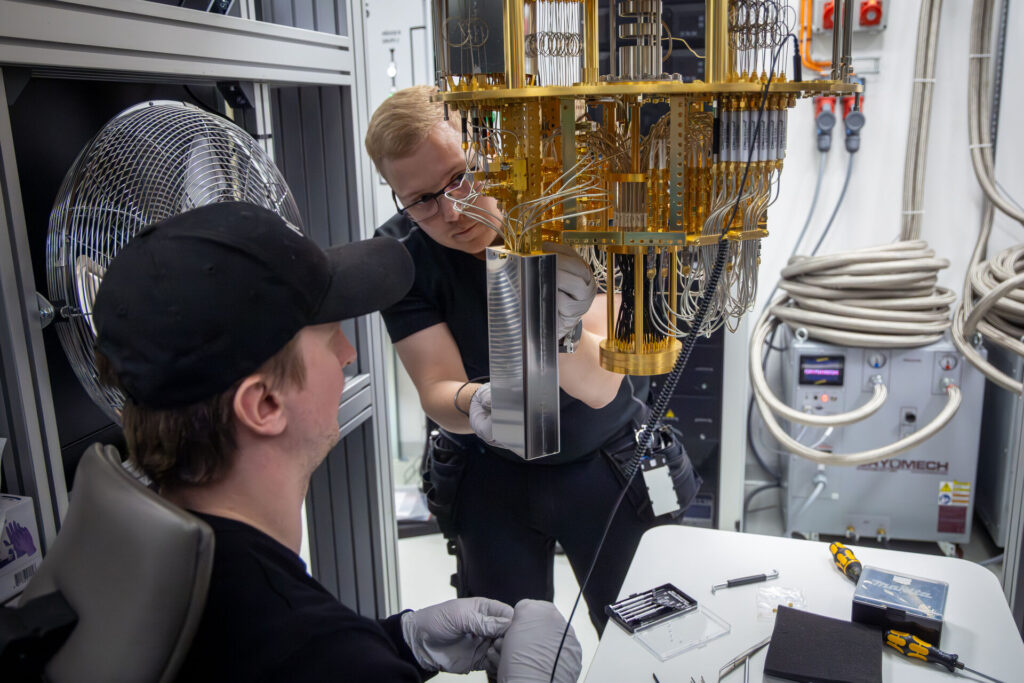

Le procédé qui mise sur l’essor de nouvelles technologies pour atteindre son objectif final, revient au cœur de l’actualité à notre époque où l’informatique quantique connait un investissement conséquent.

Pourtant, la technique n’est pas nouvelle, comme nous le rappelle Ludovic Perret, professeur à l’EPITA et cryptographe post-quantique : « Ça s’est déjà fait dans le contexte de la Guerre Froide où des télégrammes chiffrés ont été stockés en attendant de les déchiffrer plus tard. Donc c’est quelque chose qui n’est pas nouveau. Ce qui est nouveau, c’est que dans le contexte du numérique, on peut le faire à grande échelle. »

C’est précisément ce point qui inquiète l’écosystème cyber. De nos jours, la cryptographie ne se cantonne plus à protéger des échanges militaires, elle régit un immense pan de nos interactions Internet : sites Webs sécurisés, applications de messagerie privées ou encore transactions bancaires.

L’ombre du Q-Day

À l’horizon de cette menace plane le fameux Q-Day, le jour où un ordinateur quantique suffisamment puissant et stable sera capable de casser les codes de chiffrement utilisés au quotidien. Mais en attendant ce bouleversement, il faut s’intéresser à ceux qui pourraient tirer parti du procédé « Harvest now, decrypt later », une approche qui requiert d’immenses moyens techniques.

Selon Ludovic Perret, peu de chances qu’un groupe de cybercriminels puisse déployer une telle stratégie ; il mise davantage sur des multinationales, voire, en premier lieu, sur des États. Cette analyse est partagée par Florent Grosmaitre, CEO de CryptoNext, une entreprise spécialisée dans les solutions logicielles pour répondre à la menace quantique : « Les États-Unis, par exemple, avancent très vite sur leur protection face à cette menace quantique. Une des raisons peut être la crainte d’un harvesting massif de pays tiers ».

Peut-on pour autant tout stocker ? Pour Ludovic Perret, c’est théoriquement faisable, mais ce n’est pas forcément l’objectif : « On sait avec l’affaire Snowden que l’un des objectifs de la NSA était d’enregistrer tout l’internet. Et c’était il y a plus de 10 ans. Donc est-ce que ça peut se faire à l’échelle d’Internet ? On peut se poser la question, c’est probable que oui. Mais aujourd’hui, on parle plutôt de capturer des données ciblées. On va pouvoir identifier certaines entités qui sont plus intéressantes, s’intéresser à un trafic en particulier et ça, on peut le faire relativement facilement. »

En pratique, même les acteurs les mieux équipés devront donc prioriser et cibler des données à forte valeur, dont la durée de vie et l’intérêt dépasseront le Q-Day. Les secteurs les plus exposés ? Selon Florent Grosmaitre : la défense, l’économie (avec la R&D comme la pharmacie ou l’énergie), la finance, la santé, des priorités auxquelles Ludovic Perret ajoute les secrets d’État et secrets d’affaires.

Une phase de transition et de sensibilisation

Seulement voilà, même si le fameux Q-Day est attendu entre 2030 et 2050, les solutions post-quantiques existent déjà.

Florent Grosmaitre estime qu’il est temps pour chaque acteur d’évaluer ses risques : « Chaque instant perdu à ne pas mettre en place les chiffrements post quantiques augmente le risque que ces données soient exploitées à l’avenir. (…) Imaginez que vous dirigez une banque et qu’on vous dise « Il y a 10 % de chance que dans 5 ou 10 ans, la confidentialité des données que vous manipulez ou l’intégrité de ces données soit remise en cause… « , c’est-à-dire la confiance dans votre système alors même que tout notre système financier repose sur la confiance. Eh bien, si vous êtes dirigeant d’une banque, c’est un problème systémique à prendre en compte.»

Ludovic Perret rappelle que la menace ne concerne pas seulement les données sensibles de longue durée stockées dans des serveurs, mais aussi les objets, dispersés dans notre environnement : « On parle par exemple d’armes connectées, de voitures connectés… Ce sont des objets qui ont de longues durées de vie et des systèmes qui sont critiques. (…) Et c’est très compliqué de pouvoir tout mettre à jour. »

Pour Florent Grosmaitre, la vraie urgence est d’empêcher que ce risque ne se prolonge, et pour cela, c’est aux institutions cyber de jouer un rôle majeur dans la sensibilisation et la phase de transition : « les Agences Nationales de Sécurité (ANSSI, BSI, NSA…) contribuent à la sensibilisation. Les institutions comme la Commission Européenne et le Campus Cyber en France ont lancé des initiatives pour favoriser cette prise de conscience. (…) Les agences de sécurité construisent des calendriers avec des échéances de fin de migration entre 2030 et 2035. »

Mais d’ici là, une question s’impose : que faire des données déjà volées ? À ce sujet, la réponse de Ludovic Perret tient en ces quelques mots : « Il n’y a rien à faire. »

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !