Faut-il craindre pour l’avenir du WPA2, qui est aujourd’hui le mécanisme le plus abouti pour protéger une connexion sans fil ? C’est ce que peut laisser penser un récent avis du centre américain de veille, d’alerte et de réponse aux attaques informatiques (US-CERT), que le site Ars Technica a pu consulter. Au cœur des préoccupations, un grave défaut dans le protocole WPA2.

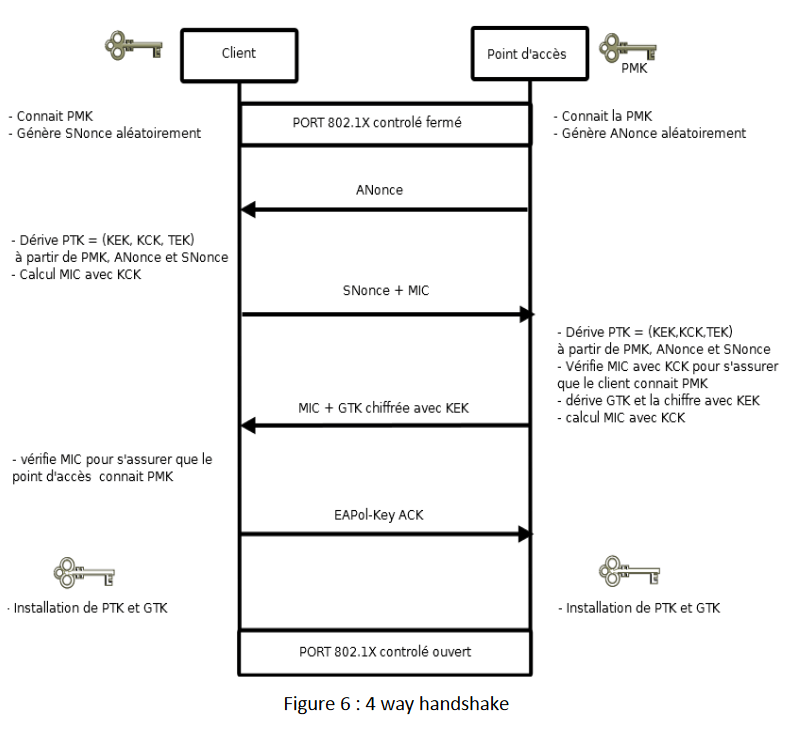

« L’US-CERT a pris conscience de plusieurs vulnérabilités dans la gestion des clés au cours du ‘4-way handshake’ du protocole de sécurité Wi-Fi Protected Access II », est-il expliqué. Cette procédure dite du « 4-way handshake » est en fait un échange servant à valider que l’association entre le client (par exemple l’ordinateur de l’internaute) et le point d’accès (sa box) s’est correctement déroulée.

Le déroulement du processus.

Source : référentiel sur l’usage du Wi-Fi en établissement et école. Cadre technique.

Cet échange sert à valider que les deux parties possèdent et connaissent la même clé maître, synchroniser l’installation de clés temporaires, confirmer la sélection des suites de chiffrement et autoriser l’accès au réseau par le Wi-Fi du point d’accès. Ce n’est qu’après le succès de l’authentification au Wi-Fi et l’installation réussie des clés cryptographiques que le trafic Internet est permis.

Or, selon l’avis de l’US-CERT, les fragilités dont il est question, si elles sont exploitées par un individu malveillant, peuvent entraîner « du déchiffrement, de la rediffusion de paquets, du détournement de connexions TCP, de l’injection de contenus HTTP et ainsi de suite ». L’organisme ajoute à sa mise en garde que « la plupart ou toutes les mises en œuvre correctes de la norme seront affectées ».

La plupart ou toutes les mises en œuvre correctes de la norme seront affectées

Interrogé par nos confrères, un chercheur en sécurité en informatique qui a été mis au courant de cette vulnérabilité, et dont la preuve de concept a été baptisée Krack, pour Key Reinstallation Attack (soit attaque par réinstallation de clés), l’opération se passe lors de la troisième étape, lorsque la clé servant à chiffrer les communications — et donc assurer leur confidentialité — peut être renvoyée plusieurs fois.

« Lorsqu’elle est renvoyée de certaines façons, un nonce cryptographique peut être réutilisé d’une manière qui sape complètement le chiffrement », prévient Ars Technica.

Un nonce est une valeur de circonstance, de préférence aléatoire, choisi par l’un des participants à la communication et transmis à l’autre. Ce dernier pourra alors prouver qu’il est bien toujours le même en produisant ce nonce, note Stéphane Bortzmeyer, ingénieur R&D à l’Afnic, l’organisme qui gère le domaine de premier niveau réservé à la France (.fr).

L’existence de ces failles dans WPA2 est restée secrète pendant des semaines. Cependant, alors que l’US-CERT a distribué son avis à une centaine d’organisations, les contours du danger que représente Krack ont commencé à être communiqués, notamment dans un papier de recherche. Les détails techniques seront discutés le 1er novembre au cours d’une présentation qui aura lieu lors d’une conférence à Dallas,

Sécurisation à venir

Face à un tel défaut dans le WPA2, qui menace la confidentialité mais aussi l’intégrité des communications, puisque ce protocole sert à sécuriser un réseau sans fil en chiffrant les données qui circulent entre la box et l’ordinateur, toute la question qui se pose est de savoir si des parades existent et, si oui, à quelle vitesse celles-ci seront disponibles et surtout mises en œuvre.

Selon nos confrères, des équipementiers de réseaux ont par exemple déjà des mises à jour prêtes à déployer pour corriger ce problème ou en réduire la portée. On peut toutefois douter que toute l’industrie sera disposée à fournir très vite les patches corrigeant les effets de Krack. L’histoire de la sécurité informatique montre hélas qu’il peut se passer beaucoup de temps avant qu’un correctif arrive.

Et s’il arrive.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Marre des réseaux sociaux ? Rejoignez la communauté Numerama sur WhatsApp !