Google a une règle simple pour ce qui est de la divulgation des failles de sécurité que ses équipes découvrent dans d’autres écosystèmes que le sien : quand une brèche est repérée, la firme de Mountain View alerte l’organisation dont le produit a été pris en défaut et lui laisse un certain temps à pour qu’elle puisse la colmater. Sinon, elle balance tout sur la place publique.

L’équipe du Projet Zero a été mise en place par Google pour dénicher des vulnérabilités critiques dans les logiciels, notamment les failles 0-day. Présentée comme une dream team, elle a à son actif quelques découvertes de haute volée.

Cette approche ne va évidemment pas sans causer quelques frictions. Début 2015, Microsoft s’était publiquement plaint de la manière de faire de Google. À l’époque, la fâcherie entre les deux entreprises portait sur la divulgation d’une faiblesse dans le système d’exploitation Windows 8.1 alors que la sortie du patch était imminente : il allait être disponible deux jours plus tard.

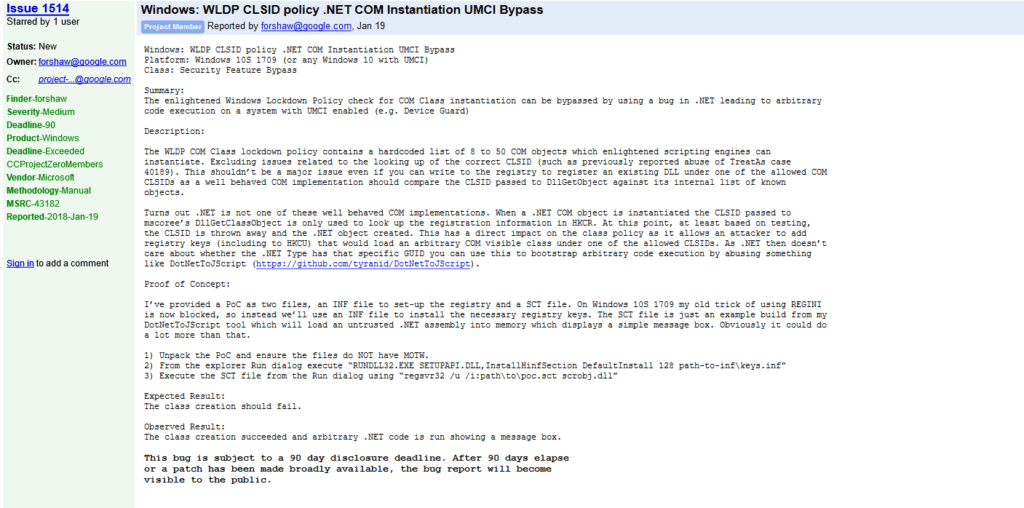

Aujourd’hui, c’est une nouvelle révélation de faille qui pourrait faire monter la moutarde au nez de Microsoft. En effet, la firme de Redmond a constaté que le géant du web a rendu publique le 19 avril une vulnérabilité qui avait été signalée, sans les détails, le 19 janvier 2018. Et comme Microsoft n’a pas respecté le délai imparti de trois mois, annoncé à l’avance, la firme de Mountain View a démasqué les informations.

Google se montre-t-il trop rigide dans sa politique de chasse aux failles ? Comment se fait-il que Microsoft n’a pas su prendre les dispositions adéquates dans la fenêtre de 90 jours qui était mise à sa disposition ? En fait, comme le pointe le site web Neowin, l’enchaînement chronologique est assez particulier puisqu’il implique des délais et des choix de date insatisfaisants :

En principe, Microsoft diffuse ses correctifs lors du Patch Tuesday, qui est le deuxième mardi de chaque mois. Il s’avère que l’entreprise américaine a loupé le coche avec celui du mois d’avril et a demandé un délai supplémentaire de 14 jours pour fournir un correctif. Or, ce délai additionnel, accordé par Google, ne permet pas d’atteindre la prochaine date du Patch Tuesday, qui surviendra le 8 mai.

En effet, l’extension de 14 jours aurait dû être déclenchée à partir de l’expiration de la date initiale de fin, le 19 avril, ce qui aurait porté l’échéance au 3 mai. Un dépassement de trop aux yeux de Google, qui a fini par revenir sur ses positions et ne pas satisfaire la requête de Microsoft d’obtenir un répit de deux semaines supplémentaires. C’est pour cela que tout a été rendu public le 19 avril. Vous suivez ?

Et la faille dans tout ça ?

Elle concerne une variante de Windows 10, qui concerne le milieu éducatif et qui est censé être plus sûr que le système d’exploitation classique parce que certains usages sont bridés. Mais d’après Google, la faille est d’une gravité relative : son niveau de criticité est placé à « moyen », là où l’échelle de gradation comporte des seuils plus préoccupants, comme « grave » ou « critique ».

L’ingénieur qui a découvert la faille explique d’ailleurs qu’il n’y a pas péril en la demeure : « Ce problème n’affecte que les systèmes avec Device Guard activé (comme Windows 10S) et ne sert qu’à obtenir une exécution persistante de code sur une telle machine. Ce n’est pas un souci qui peut donner lieu à une exploitation à distance, ni une escalade de privilèges ».

« Un attaquant devrait déjà avoir du code en cours d’exécution sur la machine pour installer les entrées de registre nécessaires pour exploiter ce problème, bien que cela puisse se faire par le biais d’une exécution de code à distance tel qu’une vulnérabilité dans Edge », poursuit-il. En clair, puisque la vulnérabilité n’est pas extrêmement grave, il n’y a pas de raison d’accorder des délais additionnels.

Par ailleurs, l’expert en sécurité informatique fait remarquer qu’il existe sur Windows « d’autres contournements à base de .NET qui sont toujours non résolus » et qui sont par ailleurs toujours exploitables. « Donc ce problème n’est pas aussi grave qu’il aurait pu l’être si toutes les voies de contournement connues avaient été corrigées », estime l’ingénieur de chez Google.

Une faille pas si critique que cela, selon Google

Microsoft, qui semblait vouloir attendre la sortie de la prochaine mise à jour d’importance de Windows (Spring Creators Update) pour proposer finalement un correctif, risque donc de devoir réviser son calendrier et proposer rapidement un patch à part s’il considère que l’affaire est plus sérieuse que ne le dit Google. D’autant plus que la Spring Creators Update semble avoir du retard.

Cette-ci était en effet attendue un peu avant la mi-avril. Toutefois, des problèmes ont été décelés assez tardivement (incluant les fameux écrans bleus de la mort) ont visiblement conduit le géant des logiciels à revoir son calendrier. Pour l’heure, aucune annonce sur la date de disponibilité n’a été faite. Mais à trop tarder, Microsoft pourrait se retrouver dans la situation où il lui faudrait la rebaptiser Summer Creators Update…

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !