Mise à jour : Apple a déployé un correctif accompagné d’un communiqué :

« Pour tout produit Apple, la sécurité est une priorité et nous avons y malheureusement failli avec cette version du système d’exploitation macOS.

Lorsque nos ingénieurs spécialisés dans le domaine de la sécurité ont constaté le problème ce mardi après-midi (mercredi dans la nuit en France) nous avons immédiatement commencé à travailler sur une mise à jour pour y remédier. Depuis 17h (heure française) la mise à jour est disponible au téléchargement, et plus tard dans la soirée, elle sera automatiquement installée sur tous les ordinateurs équipés de la dernière version de macOS High Sierra (10.13.1).

Nous regrettons profondément cette erreur et nous nous excusons auprès de tous les utilisateurs Mac, à la fois d’avoir fourni une version incluant cette vulnérabilité mais aussi pour l’inquiétude que cela a causé. Nos clients méritent mieux. Nous sommes en train de passer au crible nos processus de développement afin que cela ne se reproduise plus. »

Article original : Voilà un incident qui porte un vilain coup de canif à l’image de fiabilité et de sécurité que cherche à montrer Apple avec ses produits. Cette semaine, il vient en effet d’être porté à la connaissance du public que l’entreprise américaine n’a pas repéré une faille grossière dans macOS High Sierra (10.13), la quatorzième et actuelle version de son système d’exploitation destiné aux ordinateurs Mac.

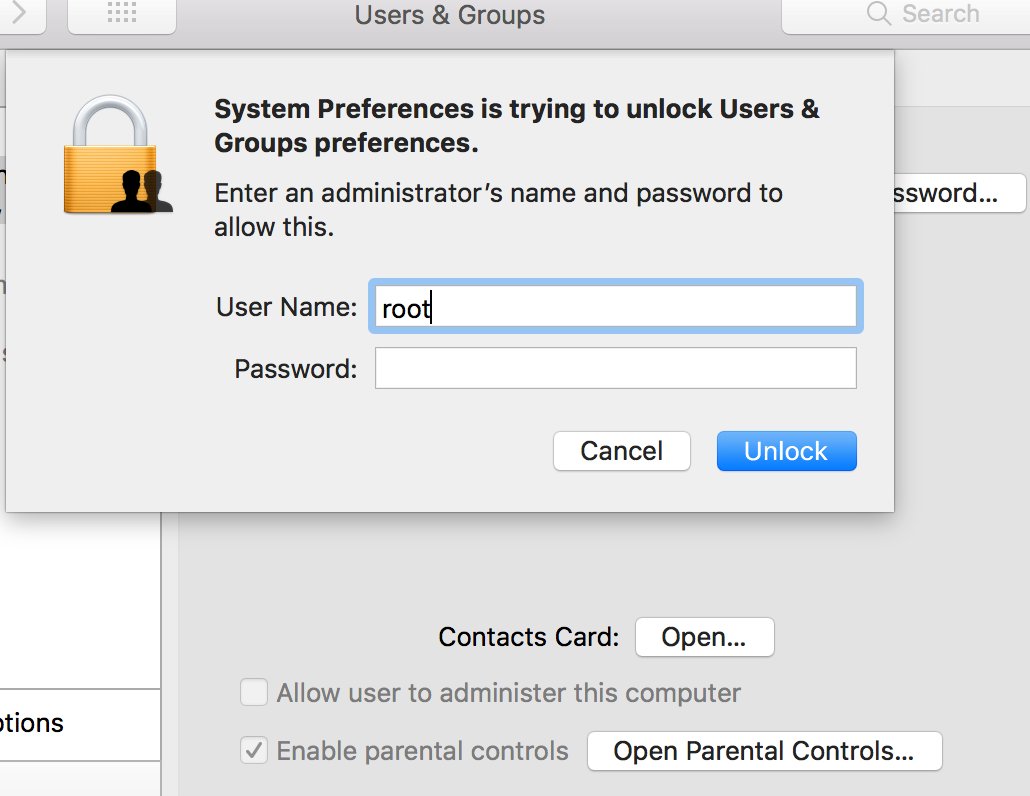

Grossière, car la faille permet d’obtenir un accès administrateur sur un poste équipé de cet O.S. sans avoir besoin d’inscrire le moindre mot de passe. Pour la mettre en œuvre, il faut avoir à disposition une machine ayant une session ouverte et ensuite, dans les préférences du système, à la rubrique « Utilisateurs et Groupes », cliquer sur le bouton avec un symbole de cadenas.

De là, l’usager n’a qu’à taper « root » dans le champ dédié au nom d’utilisateur puis de laisser vide celui pour le mot de passe, mais en cliquant dedans ou en inscrivant un caractère avant de l’effacer. À ce moment-là, il n’y a plus qu’à cliquer à plusieurs reprises sur le bouton « Déverrouiller » pour obtenir les droits d’accès maximaux. Et ce n’est hélas pas la seule découverte qui a été faite.

En effet, la vulnérabilité marche dans d’autres cas de figure, par exemple à distance si le partage d’écran est activé ou si des configurations ou des logiciels particuliers (Remote Desktop, VNC Viewer) ont été mis en œuvre. Pour le dire autrement, il n’est pas absolument nécessaire d’avoir un accès physique à la machine pour pouvoir trafiquer la sécurité d’un Mac.

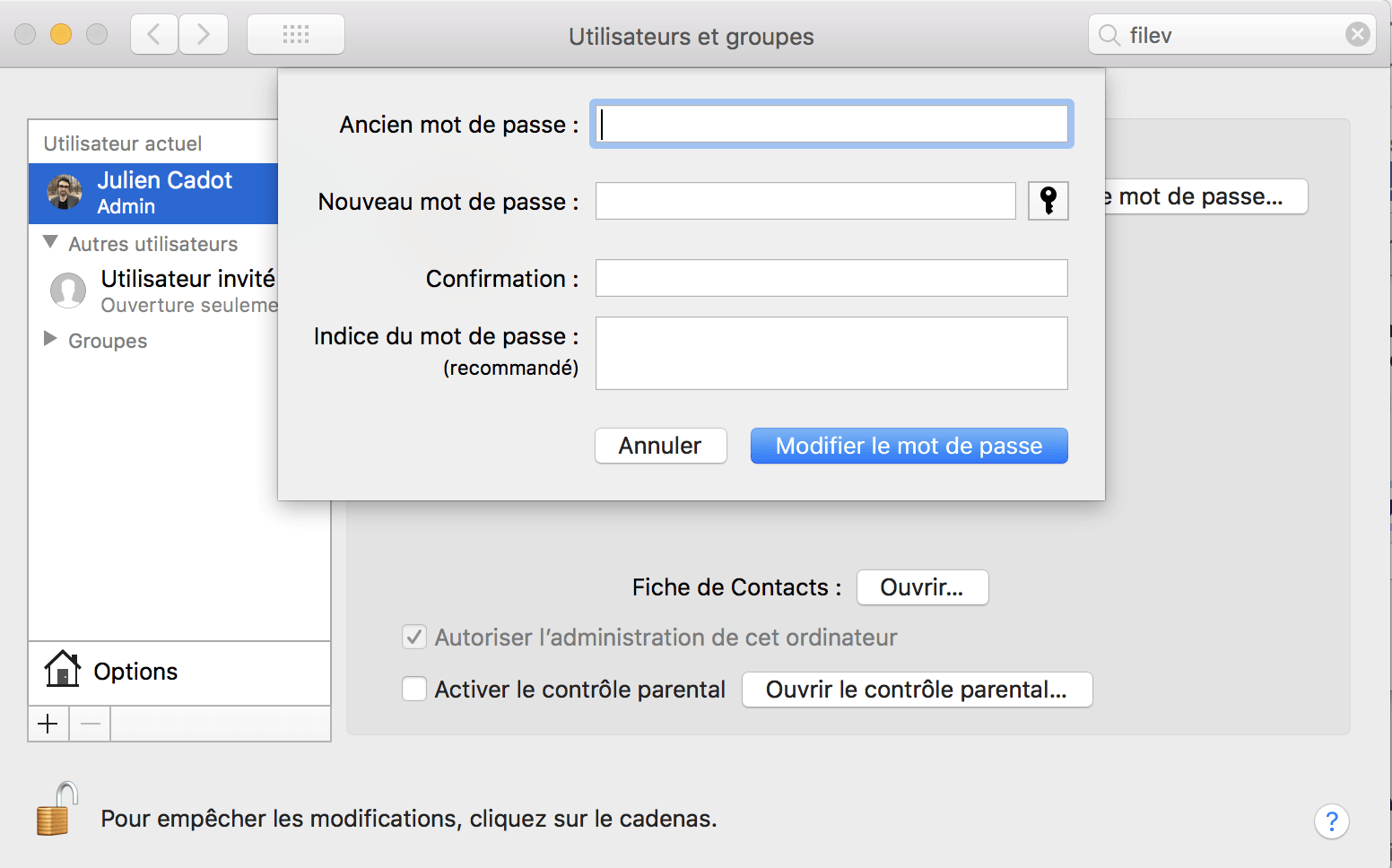

Cela étant certaines mesures permettent a priori de circonscrire la portée de cette faille. L’utilisation de FileVault (le chiffrement de tous les fichiers systèmes installé par défaut sur macOS) semble par exemple empêcher certaines des manipulations les plus extrêmes. Il semble aussi impossible de procéder au changement d’un mot de passe d’un compte utilisateur sur ce poste, même avec ce bug.

Selon nos constatations, il n’est pas possible de créer un compte admin / standard même avec le root déverrouillé. Par ailleurs, pour changer le mot de passe de session,

La découverte de la faille

C’est sur Twitter que la faille a été médiatisée, avec un message de Lemi Orhan Ergin : « cher SAV Apple, nous avons remarqué un énorme problème de sécurité sur macOS High Sierra. N’importe qui peut se connecter en tant que ‘root’ avec le champ du mot de passe vide après avoir cliqué plusieurs fois sur le bouton de connexion. En êtes-vous conscient Apple ? »

« Vous pouvez y accéder via Préférences système > Utilisateurs et groupes > Cliquez sur le cadenas pour effectuer des modifications. Ensuite, utilisez ‘root’ sans mot de passe. Et essayez-le plusieurs fois. Le résultat est incroyable !», a-t-il ajouté, sidéré, dans un second message. La réalité de cette brèche a ensuite été confirmée par de nombreuses personnes, parfois avec une vidéo à l’appui.

Il s’avère toutefois que l’existence de cette vulnérabilité a été repérée beaucoup plus tôt. Le 13 novembre 2017, un membre du forum officiel Apple partageait cette « astuce » avec les autres participants dans une discussion relative à la mise à niveau de l’ordinateur vers macOS High Sierra. Sauf qu’à l’époque, personne ne s’était vraiment soucié de la portée de cette manipulation.

Et il n’est pas le seul : il a été constaté que d’autres internautes ont eu connaissance de ce problème plusieurs jours voire quelques semaines avant que l’affaire ne prenne une telle ampleur grâce aux messages de Lemi Orhan Ergin. Évidemment, si des particuliers étaient au courant, toute la question qui se pose est de savoir qui d’autre connaissait ce souci avant l’heure et s’il a été utilisé à des fins malveillantes.

Pour bien cerner le problème, Edward Snowden a fait la comparaison suivante :

« Imaginez une porte fermée à clé, mais si vous continuez à appuyer sur la poignée, elle dit ‘bon, très bien’ et vous laisse entrer sans clé ». « C’est vraiment grave, mais ça sera résolu. Souvenez-vous de ce bug la prochaine fois que le FBI et le ministère de la justice demanderont un chiffrement ‘raisonnable’. C’est à ça que ressemble ce monde chaque jour », a-t-il ajouté.

La réaction d’Apple

Et Apple, dans tout ça ? L’entreprise a réagi, d’abord sur Twitter, en invitant certains utilisateurs à ouvrir une discussion en privé en précisant le modèle du Mac et la version de macOS. Par la suite, Apple a annoncé dans un communiqué travailler « sur une mise à jour du logiciel pour résoudre ce problème. En attendant, le paramétrage d’un mot de passe root empêche tout accès non autorisé à votre Mac ».

Apple a donné la méthode pour changer le mot de passe root en urgence.

https://twitter.com/colourmeamused_/status/935603805449678848

En tout cas, l’affaire a été abondamment commentée sur les réseaux sociaux, les uns pointant le fait qu’il n’existe pas chez Apple, en tout cas pour MacOS, de programme récompensant les personnes découvrant des vulnérabilités, ce qui ne leur permet pas de disposer d’un cadre spécifique pour pouvoir les remonter aux ingénieurs de la firme de Cupertino.

Il existe toutefois des possibilités de contact pour ce type de cas de figure.

D’autres ont plaisanté sur la grossièreté de la vulnérabilité : « la plupart des failles de sécurité sont tellement ésotériques que les gens normaux comme moi ne peuvent pas vraiment les comprendre, alors je salue Apple pour avoir construit un tel défaut accessible ».

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !