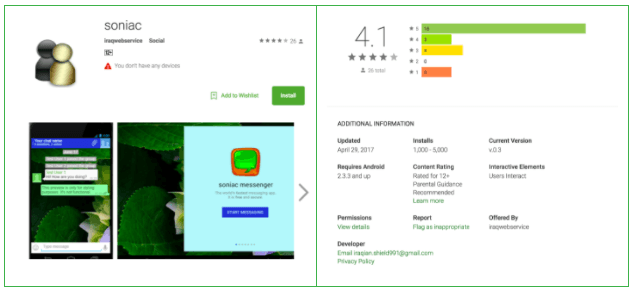

C’est un chercheur de la firme Lookout qui a découvert le pot aux roses dans l’application Soniac, disponible alors sur le Google Play Store. M. Flossman a en effet mis la main sur un logiciel espion enseveli dans le code de la messagerie. Selon l’expert, il pourrait s’agir d’un code malveillant provenant d’Irak et dont la diffusion aurait déjà touché des milliers d’applications.

Ici, l’application en question était une version modifiée de Telegram très confidentielle — elle aurait été installée moins de 5 000 fois avant d’être supprimée. Cependant, une fois la messagerie installée, un logiciel espion dissimulé en son sein pouvait enregistrer le micro du téléphone, passer des appels, envoyer des messages, ou encore collecter des données. Google a supprimé l’application de sa boutique grâce à la découverte de Lookout.

3 applications sur Play Store, 4 000 dans la nature

Il y avait également deux autres applications disponibles sur le Play Store — Hulk Chat et Troy Chat — concernées par le code malveillant, supprimées également par Google. Néanmoins, le logiciel espion n’a pas été arrêté pour autant, M. Flossman considère qu’il existerait plus de 4 000 applications touchées par celui-ci, distribuées en dehors du Play Store. Ces canaux alternatifs qui mettent à disposition des fichiers APK (exécutable) sous forme de téléchargement ou de plateformes n’ont pas forcément la vigilance de Google, laissant les logiciels fleurir dans les smartphones de leurs victimes.

Lookout considère que le code trouvé ici correspond à une famille de malware appelée par la firme « SonicSpy ». Les applications infectées par les codes de cette famille ont la particularité de se cacher automatiquement : une fois installée, l’application supprime sa présence visuelle dans le lanceur et établit une connexion avec son serveur de contrôle.

Selon la société, la famille aurait été élaborée en Irak et continuerait de communiquer avec un hacker de cette région. Dans les codes, de nombreuses références au pays du Moyen-Orient conduisent à retenir cette piste. Elle corroborerait la piste déjà suivie par Palo Alto Networks, une société qui poursuivait l’an passé SpyNote, similaire aux SonicSpy, et développée par un mystérieux iraqwebsecurity.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !