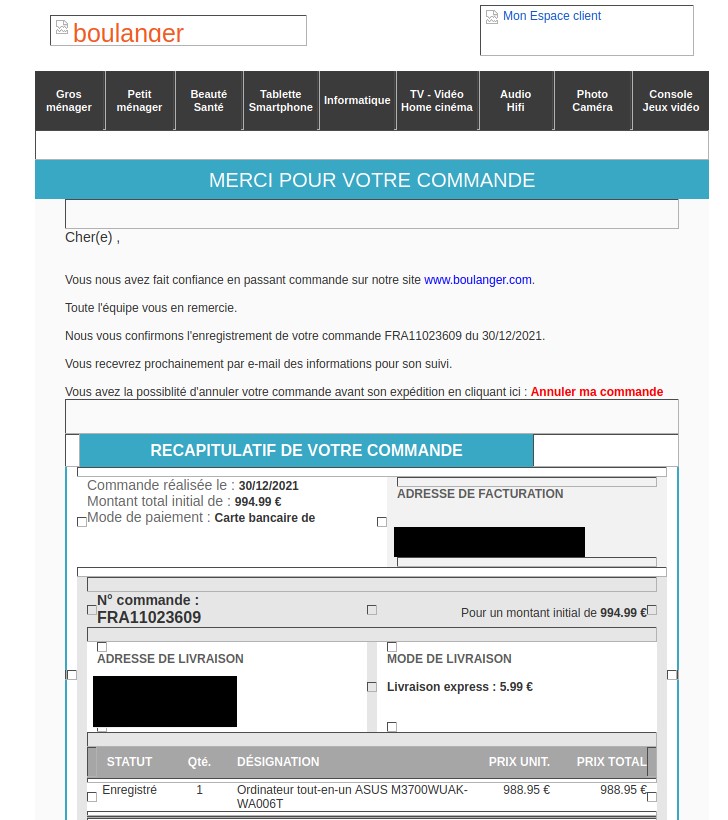

Que serait la période des fêtes de fin d’année sans une magnifique campagne de phishing ? Le message qu’a reçu Alain Michel se faisait ainsi passer pour la confirmation d’une soi-disant commande onéreuse (près de 1 000 €) du magasin Boulanger. Le mail, qu’a pu consulter Numerama, est plus que plausible. Bien loin de certaines arnaques faites à la va-vite.

Pas de chance pour les pirates, Alain Michel est formateur dans le secteur du numérique éducatif, et repère immédiatement l’arnaque. Mis à part son adresse mail, les autres informations contenues dans le message (nom, prénom et adresse postale) ne sont pas les siennes. L’adresse mail d’envoi est « [email protected] », avec un nom de domaine qui doit au moins éveiller des soupçons (même si il arrive que des entreprises utilisent des noms de domaines différents pour leurs services clients). Mais un utilisateur peu averti pourrait facilement penser à un mail authentique et cliquer sur le lien en rouge qui propose d’« annuler [sa] commande ».

Une copie du site Boulanger réaliste

Le lien renvoyait vers une copie du site de Boulanger que Cyberguerre n’a pas pu consulter. En effet, le lien a depuis été désactivé, possiblement grâce au signalement Pharos qu’Alain Michel explique avoir réalisé. « Je m’en suis rendu compte en fin d’après-midi hier, donc il a été mis hors ligne dans l’après-midi [du 30 décembre 2021, ndlr] », explique-t-il à Cyberguerre. Ce dernier a néanmoins réalisé des captures d’écran, partagées sur Twitter.

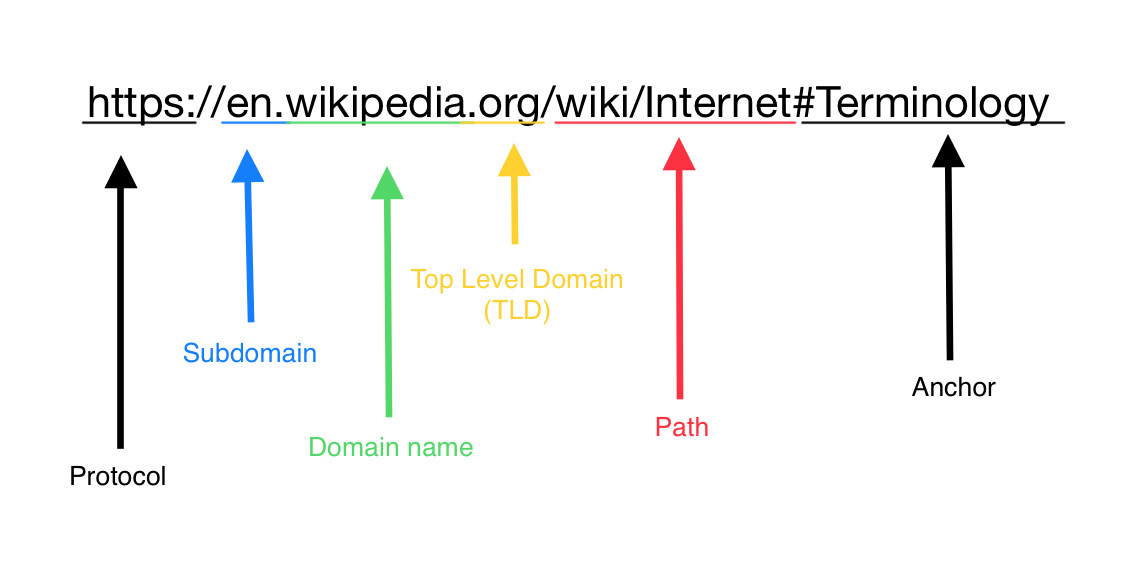

L’URL du site copiait évidemment celle (légitime) de Boulanger qui est « www.boulanger.com », en ajoutant des compléments à la fin du nom de domaine. En cas de doute, mieux vaut vérifier l’adresse officielle du site en question à l’aide d’une rapide recherche Google.

Le formulaire d’annulation demandait visiblement des informations personnelles, en prétextant qu’elles étaient nécessaires pour annuler la commande. Nom, prénom, adresses mail et postale, autant de données qu’un pirate peut ensuite réutiliser pour d’autres campagnes de phishing plus personnalisées.

23 000 lignes de données personnelles

Et pour cause, Alain Michel a découvert dans une arborescence HTML du site deux bases de données, remplies de milliers de données personnelles. « Il y avait plus de 23 000 lignes, avec à chaque fois prénom, nom, adresse postale, adresse mail et numéro(s) de téléphone (fixe et portable) », précise-t-il. Une seconde liste, moins conséquente et plus brouillonne, était également présente.

Qu’est ce que cette base de données ? Difficile à dire avec précision. Il arrive régulièrement que des pirates peu pointilleux laissent trainer les bases de données volées qu’ils constituent, comme dans la dernière campagne de phishing qui visait des utilisateurs de Swile.

Face aux interrogations soulevées par cette base de données, Boulanger a réagi rapidement sur Twitter : « cette tentative d’escroquerie n’est pas liée à un problème de sécurité de nos bases de données, celle-ci ne touche pas que des clients Boulanger […] Il s’agit de hackers qui constituent des bases de données et par la suite usurpent l’identité de Boulanger. »

Un phishing déjà observé

Ce format de phishing aux couleurs de Boulanger n’est en fait pas récent. Le spécialiste en fuites de données Damien Bancal révélait dans la Cyber émission de Zataz en juillet 2021 que des pirates utilisaient un format semblable pour une arnaque très pointue. Les données des personnes ciblées étaient pré-remplies dans le formulaire. Mais dans celui-là, le fichier avec les données des victimes contenait plus de 600 000 entrées, toujours d’après Zataz. L’enseigne avait finalement réagit un peu plus tard en août, en alertant sur une campagne de phishing semblable.

Est-ce que la campagne repérée par Alain Michel est la même que celle détectée par Zataz ? Difficile à dire. Un pirate moins technicien a pu reprendre les mêmes outils en utilisant des procédés moins techniques. Mais la forme est assurément la même.

Que faire si j’ai mordu au phishing ?

Vous avez juste cliqué sur le lien

Aucune crainte à avoir.

Vous avez rempli le formulaire d’inscription

Méfiez-vous des mails et appels que vous allez recevoir à l’avenir. Des campagnes de phishing très personnalisées pourraient essayer de vous cibler à l’aide des informations que vous avez rentrées. Restez donc attentifs et respectez quelques mesures d’hygiène informatique (vérification de l’URL, des adresses d’expédition des mails, etc.).

Vous avez donné vos informations bancaires

Dans la campagne de phishing repérée par Alain Michel, l’inconnue demeure la présence ou non de données bancaires. Ce dernier ne s’est pas aventuré plus loin que le formulaire, et n’a pas observé ce type d’informations dans les fichiers qu’il a trouvés.

Si jamais vous avez effectivement rentré vos données bancaires, faites opposition sur votre carte bancaire au plus vite. Votre banque a sûrement un numéro de téléphone joignable à toute heure pour le faire. Si vous relevez une transaction frauduleuse sur le compte, déclarez-la sur Perceval, la plateforme publique dédiée au signalement des fraudes bancaires.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !