Cette liste n’a rien d’exhaustif et on ne cherche pas ici à classer les cyberaffaires selon leur retentissement ou leur coût humain ou économique. Ce qui compte davantage, c’est de mettre l’accent sur celles qui, à leur façon, ont inauguré une nouvelle donne. Le parti pris est de donner la priorité à l’aspect inédit et de parcourir la décennie sans s’arrêter sur un simple palmarès. On regarde comment, au fil des années, la cybersécurité a changé de visage, chaque affaire ouvrant une porte sur un danger ou un défi encore mal connu.

Petit saut dans le temps, on commence cette longue histoire par son commencement : en 2015, en France.

Cyberattaque contre TV5 Monde (2015)

Dans la nuit du 8 au 9 avril 2015, la chaîne francophone TV5 Monde est la cible d’une cyberattaque d’une ampleur inédite, contraignant l’interruption temporaire de la diffusion des programmes dans le monde entier.

Les assaillants obtiennent l’accès aux réseaux sociaux, au site web, et à certains systèmes internes de la chaîne. L’attaque est revendiquée par un groupe nommé CyberCaliphate, se présentant comme soutien à l’État islamique. Les pirates publient des messages en plusieurs langues à la gloire de Daech et contre la politique étrangère française, affichant également des informations présentées comme liées à des militaires français.

L’identité réelle des assaillants est toutefois sujet de nombreuses interrogations : l’investigation a rapidement révélé des indices pointant vers des hackers russes, notamment le groupe APT28 (également connu sous le nom de Fancy Bear), plutôt qu’une action directe de Daech.

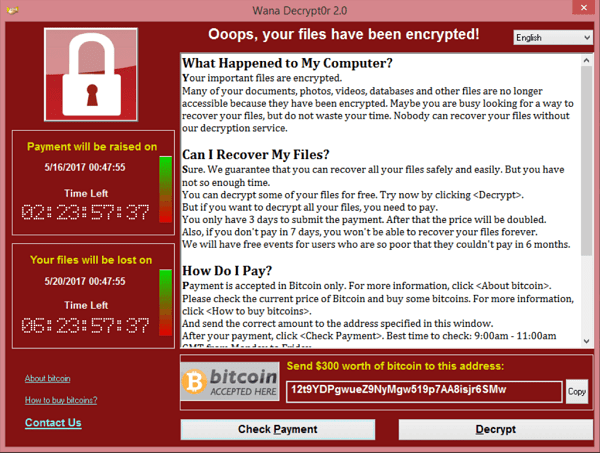

WannaCry (2017)

L’histoire de WannaCry commence dans les bureaux feutrés de la NSA, où des chercheurs développent en secret l’exploit EternalBlue, capable de s’introduire dans les ordinateurs Windows via une faille du protocole SMB.

Mais quand cet outil tombe entre de mauvaises mains après une fuite orchestrée par le groupe Shadow Brokers, la mécanique s’emballe. Microsoft, informé sur le tard, publie à la hâte un correctif mais, sur le terrain, de nombreuses machines restent vulnérables, par manque de mises à jour ou de prudence.

Tout s’accélère le 12 mai 2017 : le ver informatique autorépliquant commence sa course folle. Il se propage sans aucun clic, contaminant machine après machine à travers le monde. Le virus chiffre les données des victimes et exige une rançon payable en bitcoins. Les hôpitaux britanniques du NHS se retrouvent paralysés, plusieurs multinationales à l’arrêt. En tout, plus de 200 000 ordinateurs dans 150 pays sont infectés. C’est le chaos, stoppé in extremis par un jeune chercheur qui découvre un « kill switch » dans le code, coupant court à la propagation.

Enquêteurs, société de cybersécurité et agences de renseignement s’accordent sur une probable responsabilité du groupe nord-coréen Lazarus, sans que la justice internationale ne puisse jamais remonter le fil de façon irréfutable.

Wannacry inspirera également des variantes comme NotPetya, poussant l’écosystème entier à repenser la gestion des failles et la sécurité des infrastructures vitales.

Cambridge Analytica (2018)

L’affaire débute en 2013, quand la firme britannique Strategic Communication Laboratories (SCL), via sa filiale Cambridge Analytica, cherche à collecter des profils psychologiques d’électeurs.

Pour cela, un universitaire de Cambridge développe une application, préapprouvée par Facebook pour un usage académique, qui récupère non seulement les réponses des sondés et leurs données personnelles, mais exploite aussi un réglage permettant de siphonner les infos privées de tous leurs contacts.

Les données (de 30 à 50 millions de membres) sont alors transmises à SCL et Cambridge Analytica, constituant une base gigantesque de profils exploitables pour le ciblage politique, notamment durant la campagne de Donald Trump en 2016.

Facebook, informé dès 2015 du détournement, suspend alors l’application et demande la suppression des fichiers, sans vérifier l’effectivité de la démarche.

Le scandale éclate en mars 2018 grâce aux révélations du lanceur d’alerte Christopher Wylie : Facebook est accusé d’avoir laissé perdurer la fuite, d’abord pour un usage académique puis commercial et politique, manquant de vigilance sur l’usage des outils tiers sur sa plateforme.

Pour bon nombre d’utilisateurs des réseaux sociaux, Cambridge Analytica marque un tournant. L’affaire fissure définitivement l’image de bulle inoffensive d’expression construite par les géants du secteur.

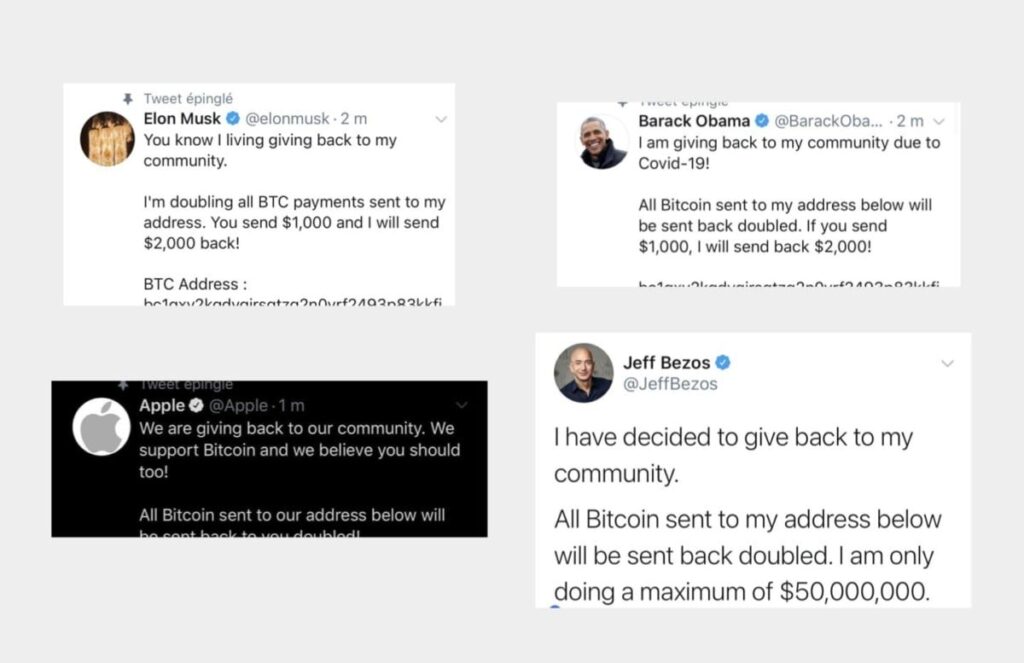

Twitter hacké (2020)

Le 15 juillet 2020, les utilisateurs de Twitter se retrouvent nez à nez avec des messages de scams diffusés sur des comptes de personnalités et marques ultracélèbres.

Elon Musk, Bill Gates, Apple, Barack Obama, Jeff Bezos, Kanye West… Tous promettent de doubler les bitcoins envoyés à une certaine adresse, dans le cadre d’une prétendue opération caritative. Rapidement, Twitter suspend les fonctions de très nombreux comptes certifiés pour reprendre la main.

Une enquête interne révèle que les hackers ont visé 130 comptes, puis décroché un accès complet à 45 d’entre eux, leur permettant de réinitialiser les mots de passe, de se connecter et de publier des tweets frauduleux.

L’ingénierie sociale est au coeur du procédé de piratage. Plusieurs employés de Twitter ont été manipulés afin de fournir leurs accès aux systèmes de support internes. Les attaquants ont utilisé ces privilèges pour franchir les dispositifs de sécurité, y compris l’authentification à deux facteurs, et se sont même emparés et ont téléchargé les données personnelles de huit comptes non vérifiés.

Face à l’ampleur de la compromission, Twitter prend une série de mesures radicales : suspension temporaire de nombreuses fonctions pour les comptes certifiés, restauration et verrouillage des comptes compromis, renforcement des contrôles internes. L’entreprise affiche publiquement sa volonté de tirer les leçons de cet événement en partageant ses avancées avec d’autres plateformes, tout en exprimant son embarras face à la gravité de l’incident.

Jamais auparavant un réseau social n’avait vu des comptes aussi suivis piratés à la chaîne.

SolarWinds (2020)

Lorsque des hackers infiltrent les réseaux de la société texane SolarWinds, leur viseur s’axe rapidement vers le serveur de production du logiciel Orion, un outil de gestion réseau utilisé par des milliers d’entreprises et d’administrations à travers le monde.

En insérant discrètement un malware baptisé Sunburst dans les mises à jour logicielles distribuées entre mars et juin 2020, ils orchestrent une attaque inédite sur la chaîne d’approvisionnement IT.

Plus de 18 000 organisations installent alors la version infectée, mais les attaquants réservent la phase finale de l’offensive à quelques dizaines de cibles prioritaires : agences gouvernementales américaines, Union européenne ou des géants de la tech comme Microsoft. L’attaque n’est découverte qu’en décembre 2020 par FireEye, elle-même victime. Les investigations, y compris celles de la Maison Blanche, attribuent la manœuvre au SVR, le renseignement russe. Des accusations fermement niées par les autorités russes.

Cyberattaques, influence, drones : la Guerre hybride en Ukraine (2022)

Le 24 février 2022, début de l’invasion russe en Ukraine.

Loin des avancées territoriales, le conflit se joue aussi sur le terrain cyber et ici aussi plusieurs fronts apparaissent.

Avant même l’entrée des troupes russes sur le sol ukrainien, des attaques DDoS avaient frappé des ministères, des banques et des sites officiels ukrainiens. Certains submergés ont été paralysés quelques heures.

Une méthode stratégique pour déstabiliser l’État ukrainien avant l’offensive militaire. Le tout, couplé à de multiples campagnes de désinformation menées par le Kremlin pour manipuler l’opinion publique et brouiller les faits sur les réseaux sociaux.

L’offensive passe également par des armes informatiques. Rapidement, des logiciels malveillants destructeurs apparaissent. Des « wipers » sont déployés, capables d’effacer les données et de rendre les machines inutilisables. Les codes révèlent parfois des préparatifs remontant à plusieurs mois antérieurs à l’invasion.

Ce conflit marque également l’avènement des drones : depuis le début du conflit, des milliers d’engins bon marché, saturent quotidiennement le ciel ukrainien, frappant villes, infrastructures et positions militaires. Cette guerre d’usure impose à l’Ukraine des coûts psychologiques, économiques et logistiques inédits, tandis que les défenses aériennes occidentales s’efforcent d’innover pour intercepter de telles vagues.

Fuite de Free (2024)

Vous avez la sensation de recevoir plus de messages d’arnaques qu’auparavant ? La fuite de Free de 2024 n’y est peut-être pas étrangère.

En octobre de cette année-là, Free informe ses clients d’une fuite de données sensibles : un outil de gestion interne de l’opérateur a été piraté et un fichier client massif dérobé.

Le fichier en question contient noms, prénoms, mails, adresses postales, dates et lieux de naissance, numéros de téléphone, identifiants abonnés, informations contractuelles (type de forfait, date de souscription, statut…). En somme, tout ce qui permet de profiler précisément un abonné et de mener des campagnes de phishing très ciblées.

Quelques jours plus tôt, un cybercriminel avait revendiqué le vol sur un forum de hackers : il avançait alors le chiffre de 5,1 millions de clients Freebox touchés, et prétendait détenir près de 19,2 millions de fiches personnelles.

Un an après, des campagnes cybercriminelles sont toujours menées en exploitant des bases de données de cette fuite. Depuis, les autres opérateurs télécom français, Bouygues, Orange et SFR ont tous connu des fuites de données client d’ampleurs variables.

Explosion des bipeurs au Liban (2022)

Le 17 septembre 2025, des centaines de bipeurs explosent presque simultanément à travers le Liban dans les poches de membres du Hezbollah, provoquant des dizaines de morts et des centaines de blessés.

Cette attaque résulte d’une opération longue et sophistiquée du renseignement israélien. L’État hébreu aurait créé plusieurs sociétés-écrans, afin de fabriquer et d’acheminer vers le Liban les bipeurs piégés, sous couvert de transactions commerciales banales.

L’ampleur spectaculaire de cette supply chain attack avait été permise par les informations récoltées en amont sur les modes de communication du Hezbollah.

Depuis 2022, sur injonction de leur chef Hassan Nasrallah, les combattants du Hezbollah privilégiaient ces appareils, évitant les smartphones jugés trop exposés au piratage du Mossad.

Les bipeurs, produits par Gold Apollo via une chaîne complexe impliquant des sous-traitants taïwanais et hongrois, étaient en réalité imprégnés d’explosifs PETN, déclenchés à distance.

PromptLock (2025)

En août 2025, les chercheurs d’ESET dévoilent « PromptLock », un ransomware auto-adaptatif reposant sur l’intelligence artificielle.

Sa capacité révolutionnaire ? Générer du code malveillant en temps réel selon l’environnement infecté, et s’adapter dynamiquement à Windows, Linux ou macOS.

PromptLock exploite le modèle gpt-oss-20b pour produire des scripts sur-mesure, cartographier les systèmes et exfiltrer, chiffrer, voire détruire des données sensibles.

Si aucun cas d’infection réelle n’a pour l’heure été identifié, cette preuve de concept cristallise les inquiétudes de la communauté cyber. Un tel malware serait susceptible d’être diffusé à grande échelle sous forme de « Ransomware-as-a-Service », ouvrant la voie à une nouvelle génération de malwares désormais pilotés par IA.

Attaque DDoS record (2025)

Le 22 septembre 2025, Cloudflare dévoile avoir contré une cyberattaque DDoS d’une intensité jamais vue : le pic atteint 22,2 térabits par seconde, soit presque le double du précédent record établi trois semaines plus tôt (11,5 Tbps).

L’attaque, d’une fulgurance inédite, visait à saturer les serveurs cibles avec un déluge de requêtes étalé sur 40 secondes. Le trafic généré par l’assaut équivaudrait au streaming simultané d’un million de vidéos 4K.

Malgré l’ampleur, Cloudflare est parvenu à contenir l’assaut sans dommage notable.

Le trafic du précédent record, le trafic provenait de machines situées chez divers hébergeurs cloud (dont Google Cloud) et via des centaines de milliers d’objets connectés compromis.

Les attaques par DDoS gagnent en capacité, la faute au déploiement croissant de botnets. Ces appareils infectés par un logiciel malveillant sont pilotés à distance : le botnet AISURU, identifié lors de l’attaque précédente, mobilisait par exemple plus de 300 000 machines à travers le monde.

Cette offensive marque une accélération vertigineuse des capacités destructives des attaques DDoS . En 2022, le « record » de Microsoft ne dépassait pas 3,47 Tbps. L’écosystème de la cybersécurité, alerté par cette escalade, s’inquiète de l’industrialisation des botnets et de la rapidité avec laquelle le niveau de menace évolue.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !