Il est 9 h 56 en France métropolitaine, le 5 décembre 2025, lorsqu’une partie d’Internet tombe subitement en panne. Le responsable de cette nouvelle interruption ? Cloudflare, trois semaines après une autre panne provoquée par l’entreprise américaine.

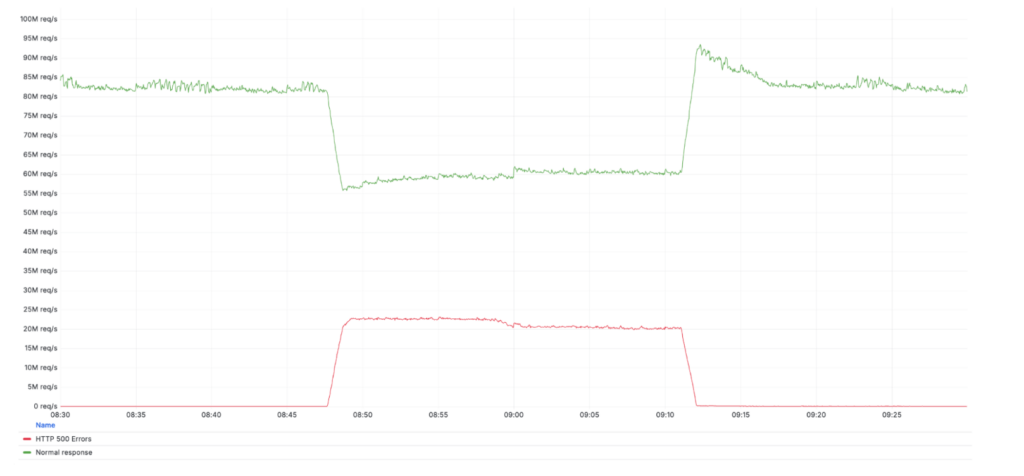

Cette fois, l’ampleur de l’incident est moindre, tant par sa durée (moins de trente minutes) que par le nombre de sites et de services touchés. Dans un rapport publié le 5 décembre 2025, Cloudflare précise que cette interruption a affecté « 28 % du trafic HTTP » géré par l’entreprise. L’article de blog a également été l’occasion de revenir sur les causes de cet incident.

Les équipes techniques cherchaient en effet à se prémunir d’une « faille de gravité maximale » (score CVSS de 10,0), surnommée React2shell, permettant l’exécution de code potentiellement malveillant via une simple requête HTTP spécialement conçue. Cette faille secoue l’écosystème de la cybersécurité depuis sa découverte, le 3 décembre 2025.

React2Shell c’est quoi ?

Concrètement, React2Shell est une vulnérabilité de sécurité qui touche la partie serveur de React (React Server Components) ainsi que certains frameworks qui l’utilisent, comme Next.js. Elle permet à un attaquant d’exécuter du code à distance sur le serveur, sans authentification préalable.

Pour rappel, React est une bibliothèque JavaScript utilisée pour construire des interfaces utilisateur. Son mode « server components » permet d’effectuer une partie du rendu côté serveur afin d’améliorer les performances. React2Shell cible précisément ce mécanisme, intégré progressivement en 2023 et 2024.

Ici, la faille provient d’un problème de désérialisation. Pour schématiser, le serveur reçoit donc les données envoyées par le client et les « reconstruit » en objets internes React.

Le problème, c’est que ce processus ne vérifie pas suffisamment la sûreté de ces données. Un attaquant peut donc fabriquer une requête spéciale qui imite une requête légitime de React Server Components, mais qui contient du JavaScript malveillant. Ce code est alors exécuté côté serveur. Cette vulnérabilité ouvre ainsi la voie à une exécution de code à distance non authentifiée et potentiellement malveillante.

C’est précisément pour éviter une exposition massive à cette faille que Cloudflare a lancé des travaux de maintenance le 5 décembre au matin. Les équipes techniques ont ajusté la manière d’analyser le contenu des requêtes web, en augmentant la quantité de données inspectées pour ainsi mieux détecter les attaques liées à React2Shell. Pour appliquer ce changement, elles ont désactivé un outil interne de test, ce qui a réactivé un ancien bug dans une partie de leur proxy.

Cette réaction en chaîne a conduit aux erreurs « 500 Internal Server » que des millions d’internautes ont vues s’afficher en naviguant sur le Web.

Une faille qui inquiète

Évidemment, Cloudflare n’est pas le seul acteur à tenter de se protéger contre React2Shell, et cette panne causée par des travaux de maintenance met en lumière le travail de l’ombre mené par de nombreuses équipes techniques depuis la révélation de cette faille le 3 décembre 2025 par le chercheur en cybersécurité Lachlan Davidson.

Découverte le 29 novembre 2025 puis rendue publique une fois un correctif disponible, cette vulnérabilité agite fortement l’écosystème cyber, tandis que de fausses preuves de concept affluent et brouillent le message autour d’une menace pourtant bien réelle.

Référencée sous le code CVE-2025-55182, la vulnérabilité a déjà fait l’objet de bulletins d’alerte émis notamment par les autorités françaises, britanniques et américaines, qui indiquent qu’elle est activement exploitée.

Dans un article de blog publié le 4 décembre, les équipes d’Amazon signalent également une exploitation active par des groupes de menaces APT soutenus par Pékin, citant « des tentatives d’exploitation actives de la part de plusieurs groupes de menace liés à l’État chinois, dont Earth Lamia et Jackpot Panda ».

Tous les projets qui utilisent les React Server Components et des frameworks comme Next.js 15/16 sont appelés à appliquer au plus vite les mises à jour de sécurité. De nombreux services d’hébergement et de CDN comme Cloudflare sont directement concernés.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !