La technique avait été décrite dans des documents internes de la NSA révélés par Edward Snowden, comme une des possibilités d'attaquer des utilisateurs du système iOS. On ne sait pas si les services américains l'ont effectivement mise en oeuvre, mais visiblement des hackers chinois l'ont mise à profit. Apple a reconnu dimanche qu'il avait commencé à faire le ménage sur son App Store, après que des développeurs ont découvert que la version du kit de développement XCode qu'ils utilisaient était vérolée, et qu'elle infectait les applications compilées et distribuées sur la boutique d'applications de la firme de Cupertino.

Baptisé XCodeGhost, le SDK modifié ajoute subrepticement du code dans des fonctions d'appel de certaines API système sur iOS, pour obtenir l'exécution de code malicieux. Selon le cabinet de sécurité informatique Palo Alto Networks qui a révélé les détails de l'attaque, XCodeGhost se connecte d'abord à un centre de commandement et de contrôle (C2C), pour envoyer des informations comme le nom de l'appareil, le pays, la langue, le numéro d'utilisateur UUID, etc.

Puis l'application infectée reçoit en retour des instructions chiffrées qu'il déchiffre. L'application infectée peut alors se voir ordonner d'afficher de fausses demandes de login et mot de passe (phishing) pour en envoyer une copie vers le C2C, prendre le contrôle de préfixes d'URL spécifiques utilisées par d'autres applications (par exemple des URL itunes:// ou twitter:// censées ouvrir les applications correspondantes), ou lire et écrire dans le presse-papier, ce qui permettrait par exemple de découvrir des mots de passe mémorisés à partir d'applications comme 1Password.

Au moins 39 applications, la plupart chinoises, auraient ainsi été infectées et distribuées sur l'App Store. Selon le New York Times, le cabinet Qihoo affirmerait toutefois en avoir découvert plus de 300. Parmi les applications vérolées figure une ancienne version du service de messagerie WeChat (la version 6.2.5), populaire y compris hors de Chine, tout comme l'est l'application CamCard qui permet de scanner des cartes de visite pour pré-remplir les fiches de contact. Un service chinois concurrent de Uber est également concerné.

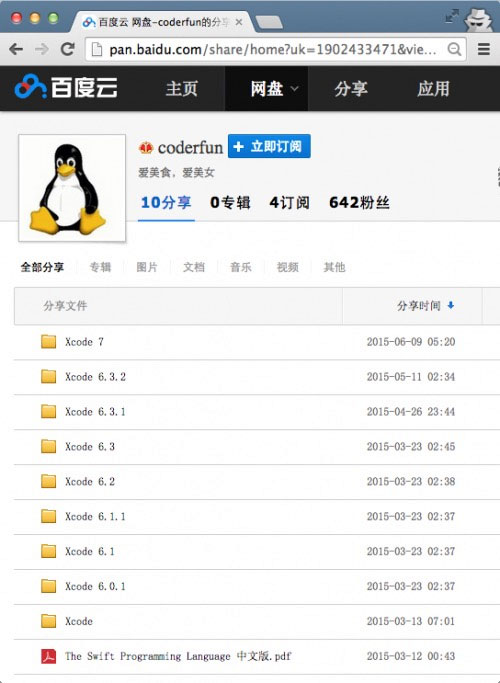

Toutes les versions vérolées de Xcode étaient hébergées sur des serveurs du géant chinois Baidu, qui les a supprimées. Elles auraient été utilisées car plus rapides à télécharger qu'à partir des serveurs officiels d'Apple :

Pour le moment, aucune explication n'est fournie sur la faille de sécurité qui a pu permettre d'utiliser un compilateur iOS autre que le Xcode officiel, alors-même que les applications doivent être signées pour être distribuées sur l'App Store. Il semble que les hackers ont trouvé le moyen de modifier le SDK sans porter atteinte à la vérification de l'authenticité de XCode.

Il semble toutefois que XCodeGhost ne fonctionnait que lorsque les développeurs désactivaient certaines fonctionnalités liées à la sécurité, pour s'épargner des messages d'erreur.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !