Au début de l’été, au moment où éclatait l’affaire du programme PRISM et des autres programmes de surveillance de la NSA dénoncés par Edward Snowden, l’agence de presse Bloomberg avait révélé que les agences de renseignement américaines avaient connaissance de failles de sécurité avant les utilisateurs des logiciels concernés. Officiellement, il s’agissait de leur permettre de sécuriser en priorité leurs systèmes d’information, avant que le public ait une connaissance précise des exploits. Mais officieusement, l’agence de presse suspectait la NSA de tirer profit de sa connaissance précoce des failles pour les exploiter avant la diffusion des correctifs.

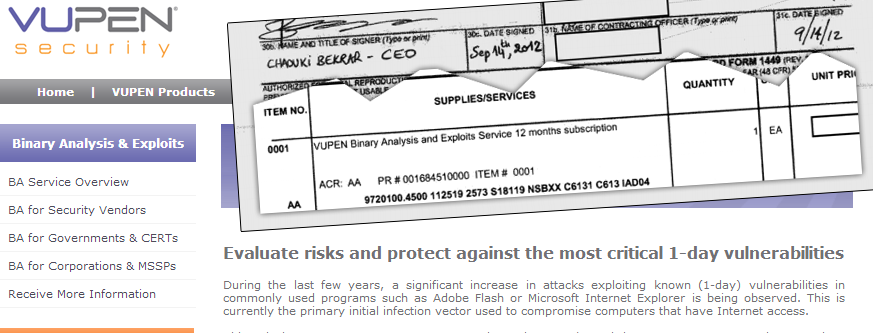

Parmi les collaborateurs de la NSA figure une société française basée à Montpellier, VUPEN Security, qui s’est justement faite une spécialité de découvrir les failles de sécurité dans les logiciels les plus répandus, et de développer des « exploits » pour ses clients. Un document officiel obtenu par le site MuckRock prouve la collaboration active entre la société française et l’agence de sécurité américaine.

Il s’agit en effet d’un contrat signé le 14 septembre 2012 par la National Security Agency (NSA) et par Chaouki Bekrar, hackeur et président-fondateur de VUPEN. Le bon de commande mentionne explicitement la souscription par la NSA d’un abonnement d’un an au service « VUPEN Binary Analysis & Exploits« , qui « fournit une analyse en profondeur des binaires des vulnérabilités publiques les plus significatives basée sur le désassemblage, le reverse engineering, l’analyse de protocole et l’audit de code« . Chaque mois, la société fournit à ses clients des méthodes d’exploitation de 15 à 20 failles de sécurité inédites, détaillées dans des rapports.

Ce mardi matin, Numerama a contacté Chaouki Bekrar pour savoir « dans quelle mesure les services de Vupen ont permis à la NSA de connaître l’existence de failles de sécurité, et des méthodes pour les exploiter, avant le grand public et/ou les entreprises ». La réponse est libre d’interprétation. « L’intégralité des travaux de recherche et développement réalisés par VUPEN sont mis à la disposition de ses clients gouvernementaux afin de leur permettre de protéger pro-activement leurs systèmes et infrastructures contres des attaques sophistiquées et, dans certains cas, protéger leur nations« , nous indique M. Bekrar.

Jusqu’où peut aller la « protection de la nation » ? Nous n’en saurons pas plus. Mais l’on sait que c’est au nom de la protection des intérêts nationaux que se fait l’espionnage de la population, et des puissances étrangères.

« Opportuniste dénué de sens moral »

Chaouki Bekrar n’a pas souhaité nous préciser depuis quand Vupen travaille avec la NSA, ni nous dire si ses services sont soumis à des autorisations d’exportation par les autorités françaises, étant donné le caractère sensible des informations fournies à des puissances étrangères. Il se murmure que la société aurait négocié un laissez-faire en collaborant activement avec les Renseignements français, et en respectant un certain nombre de lignes rouges.

« VUPEN travaille exclusivement avec des pays alliés essentiellement en Europe et en Amérique du Nord« , nous assure à cet égard Chaouki Bekrar, qui ne donne pas davantage de détails, « vu le caractère sensible et stratégique de nos activités« . « Nous devons nous réjouir qu’une stratup française comme VUPEN soit à la pointe de la recherche en sécurité informatique et qu’elle exporte son savoir faire à travers le monde« , souligne-t-il néanmoins.

Sur son site internet, VUPEN assure qu’il ne travaille qu’avec des éditeurs de logiciels et matériels de sécurité, des autorités officielles (membres de l’OTAN, de l’ANZUS et de l’ANASE), et les plus grandes entreprises. « VUPEN Security a défini des critères d’éligibilité stricts« , assure l’entreprise.

En février 2013, Le Monde avait déjà consacré une enquête à Vupen, et semblait faire de la collaboration avec la NSA un secret de polichinelles. Le quotidien rapportait par exemple cette anecdote :

En 2012, Vupen avait de nouveau gagné le concours de Vancouver en faisant deux démonstrations de piratage de navigateurs – Chrome, de Google, et Explorer 9, de Microsoft. A l’époque, Google offrait une prime de 60 000 dollars à celui qui réussirait une attaque contre Chrome à condition qu’il lui livre le mode d’emploi. Or, Chaouki Bekrar avait fait scandale en refusant l’offre de Google. Selon la presse américaine, il aurait déclaré qu’il ne traiterait jamais avec Google, car il gardait ce type de trouvaille pour ses clients, qui payaient bien plus cher. Google avait répliqué en le traitant « d’opportuniste dénué de sens moral ».

Le Monde ajoutait, en parlant notamment de Vupen :

Quelques entreprises ont choisi un marché plus lucratif : la « sécurité offensive » – un euphémisme pour désigner l’espionnage ou le vol de données. Au lieu de traiter avec les éditeurs, elles vendent leurs découvertes au plus offrant, c’est-à-dire souvent à des organismes officiels – police, armée, services secrets – qui s’en servent pour traquer des délinquants, surveiller des entreprises et des gouvernements étrangers, ou leurs propres citoyens.

(…)

Vupen et les autres sociétés de sécurité offensive se sont fait beaucoup d’ennemis. Aux Etats-Unis, les hackeurs libertaires, les associations de défense des libertés, les sociétés de sécurité classiques et les grands services Internet comme Google mènent contre elles des campagnes d’opinion très actives, en les assimilant à des trafiquants d’armes. Ils se disent persuadés qu’en réalité les systèmes de sécurité offensive finissent toujours, par des voies détournées, entre les mains des gouvernements autoritaires, qui en font un usage intensif. Le chercheur canadien Morgan Marquis-Boire, qui travaille pour Google, affirme avoir trouvé un logiciel espion fabriqué par Hacking Team à Dubaï, dans l’ordinateur d’un opposant persécuté par le régime, puis dans un site « prodémocratie » du Maroc. Il soupçonne aussi ces deux Etats d’utiliser une faille découverte par Vupen.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !