On avait déjà eu vent de la Journée mondiale du mot de passe, qui tombe au début du mois de mai. Mais connaissiez-vous celle du changement du mot de passe ? Nous, non. Elle existe pourtant bel et bien, à en croire le mot-clé #ChangeYourPasswordDay qui a émergé sur Twitter ce vendredi 1er février. Avec ce hashtag, le public est invité à renouveler les mots de passe qu’il utilise pour se connecter à tel ou tel site.

Pourtant, l’actualisation du mot de passe n’est peut-être pas une idée si judicieuse, du point de vue de la sécurité informatique. Surtout si cette invitation à le remplacer revient régulièrement. Cela parait contre-intuitif de prime abord, mais c’est pourtant bien le message que fait passer par exemple une autorité gouvernementale britannique, le Centre national de cybersécurité (NCSC) depuis 2016.

La position du CNSC tient en une phrase : le renouvellement du mot de passe, surtout s’il est forcé et régulier, est contreproductif.

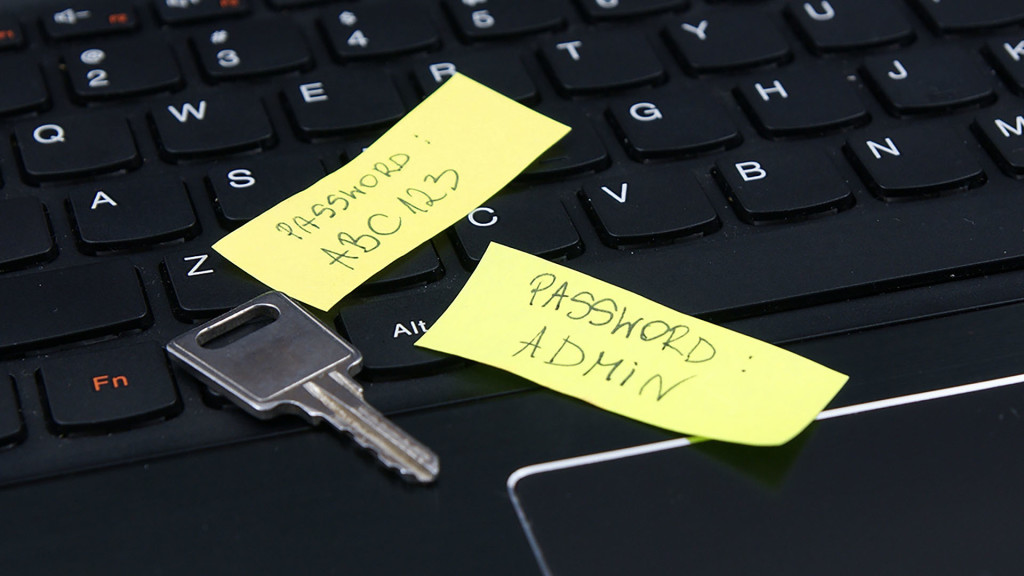

Et l’agence de dérouler ses arguments : le public choisit souvent un mot de passe « plus faible » que l’ancien pour s’en rappeler (car il en a un paquet à retenir, en principe), il risque par ailleurs de l’oublier (puisqu’il est nouveau) ou de le noter sur un papier (pour ne pas l’oublier, ce qui un risque). En outre, il a peut-être déjà servi sur un autre site et il ressemble peut-être à l’ancien (le rendant facile à retrouver).

« Plus les usagers sont forcés de changer de mots de passe, plus ils sont vulnérables aux attaques. Ce qui semblait être un conseil parfaitement sensé et établi de longue date ne résiste pas, en fait, à une analyse rigoureuse et globale du système », écrit le CNSC. Et l’autorité de rappeler le temps perdu à cause de la réinitialisation du mot de passe ou du verrouillage du compte après des essais infructueux.

« Plus les usagers sont forcés de changer de mots de passe, plus ils sont vulnérables aux attaques »

Alors bien sûr, il ne s’agit pas de dire qu’il ne faut jamais changer de mot de passe. S’il s’avère que vous utilisez un mot de passe déjà très faible (parce qu’il est trop court ou qu’il utilise une suite de caractères que l’on peut facilement deviner, comme une date de naissance ou une combinaison ressemblant à « azerty » ou « 123456 »), il vaut mieux le mettre à niveau avec un code plus solide.

La nécessité de renouveler son mot de passe s’impose aussi dans le cas de figure où celui-ci a pu se retrouver en ligne, par exemple si le site sur lequel vous êtes inscrit a été piraté et sa base de données des identifiants et mots de passe est accessible à tous et mal protégée. Évidemment, personne ne vous reprochera ici de faire les changements qui s’imposent au regard des circonstances.

Ce qu’il faut vraiment faire

En réalité, il y a des stratégies plus décisives qu’il faut appliquer.

La première d’entre elles est d’opter pour un mot de passe unique par compte. Si un site sur lequel vous êtes inscrit se fait pirater, le mot de passe qui a été récupéré ne pourra pas servir ailleurs. Vous cloisonnez ainsi votre vie en ligne en évitant qu’un incident ne se propage au-delà de sa source. Cela peut toutefois requérir l’usage d’un gestionnaire de mots de passe, comme LastPass, KeePass ou Dashlane.

La deuxième est de choisir des mots de passe qui cochent les bonnes cases en matière d’hygiène informatique. Évitez donc les mots de passe trop courts ou qui ont un lien avec vous ; mélangez des majuscules, des minuscules, des chiffres et des symboles. Si cela vous paraît trop ardu, vous pouvez opter pour la « phrase de passe », qui permet de créer un code ayant du sens pour son créateur et facile à retenir.

Un outil gouvernemental permet d’évaluer la solidité d’un mot de passe.

La troisième recommandation est, bien entendu, de changer les mots de passe qui sont utilisés par défaut. Et cela, dès que possible. Ce conseil s’applique tout particulièrement aux objets connectés, qui souffrent parfois de lacunes en sécurité informatique. L’histoire est déjà suffisamment documentée en attaques réussies à cause de la présence de ces mots de passe par défaut.

La quatrième action à réaliser est l’activation de la double authentification, quand cette option est disponible. Un site recense les services qui la proposent. Ce dispositif contrôle une deuxième fois qui se connecte au compte, en demandant un code qui s’obtient par le smartphone (mais pas que). Ainsi, même si votre mot de passe est piraté, il y a une deuxième barrière de sécurité qui est là pour vous couvrir.

Si vous faites ces quatre étapes, vous aurez déjà accompli un sacré bond en avant, et cela sans qu’il soit nécessaire de renouveler régulièrement votre mot de passe, sauf en cas de piratage. Et si en plus vous évitez de vous envoyer vos mots de passe par mail ou en SMS, que vous ne les communiquez à personne et que vous rusez sur les questions de sécurité, alors vous ne risquez plus grande chose.

Bien sûr, aucune stratégie n’est parfaite, ne serait-ce parce que ces quatre étapes vont peut-être bousculer vos habitudes. La double authentification renforce significativement le niveau de sécurité, mais elle a aussi certaines faiblesses (assez délicates à exploiter, cela dit). Idem pour les gestionnaires de mots de passe : des failles peuvent exister. Mais la balance du bénéfice-risque reste en votre faveur.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Tous nos articles sont aussi sur notre profil Google : suivez-nous pour ne rien manquer !