Si la double authentification est un excellent moyen de renforcer considérablement la sécurité d’un compte face à des tentatives de piratage, en particulier les plus banales, elle ne peut pas contrer toutes les actions hostiles. Des opérations ciblées, menées par des personnes déterminées et compétentes — et éventuellement soutenues par un État –, sont en mesure de franchir cette sécurité.

C’est ce que montre l’analyse de Certfa Lab, une société spécialisée dans la sécurité informatique. Dans un article du 13 décembre 2018, elle explique comment des pirates — qui sont décrits comme agissant sur ordre de Téhéran — ont mené une campagne de hameçonnage sur des publics précis, afin de dérober identifiants et mots de passe, tout en chopant à la volée le code requis pour la double authentification.

Qu’est-ce que la double authentification ?

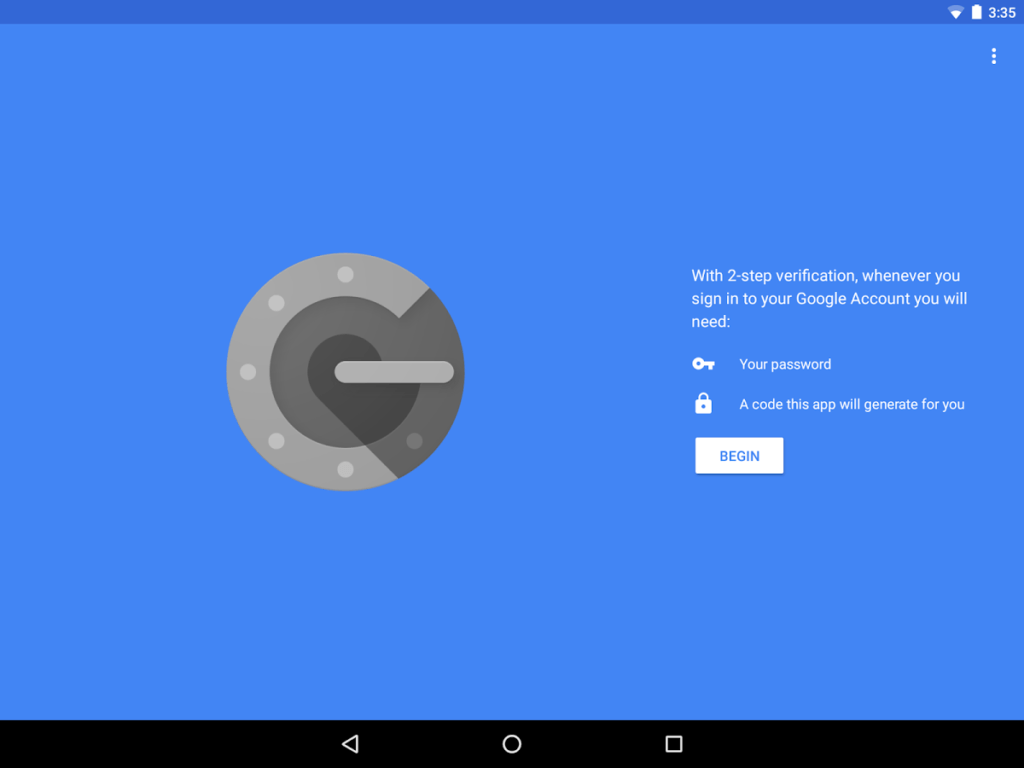

Le principe de la double authentification repose en effet sur deux étapes pour se connecter à un service : il y a d’abord un mot de passe à rentrer, celui que l’internaute a choisi lors de son inscription, puis un code temporaire, reçu en général soit par SMS, soit généré par une application dédiée. Bien entendu, pour recevoir ce code, il faut avoir au préalable lié son smartphone au service.

En clair, il s’agit de doter le compte d’un deuxième rempart de sécurité, au cas où le premier vient à céder. Une protection nécessaire aujourd’hui. Les mots de passe peuvent être récupérés de bien des façons : ils peuvent être obtenus via un mail frauduleux, ils peuvent être volés par ingénierie sociale ou devinés s’ils sont trop basiques, ils peuvent figurer dans la base de données d’un site qui a été piraté, etc.

Des attaques ultra-ciblées

Dans le cas de cette attaque, qui visait des journalistes, des activistes ainsi que des représentants gouvernementaux, notamment américains, il apparaît que le ou les assaillants ont d’abord procédé à du hameçonnage personnalisé (spear phishing), c’est-à-dire en envoyant des mails frauduleux suffisamment convaincants et uniques pour piéger les cibles.

« Les pirates ont recueilli des informations sur leurs cibles avant l’attaque. Ils ont conçu des plans spécifiques pour chaque cible en fonction de leur niveau de connaissance en cyber, de leurs contacts, de leurs activités, de leur temps de travail et de leur localisation », écrit l’entreprise. Il fallait faire authentique pour endormir les soupçons, y compris en tenant compte du niveau d’hygiène informatique de la cible.

Dans chaque mail frauduleux était cachée une image qui alertait les attaquants quand la cible ouvrait le mail et cliquait sur le lien piégé. De cette façon, ils étaient en mesure de suivre en temps réel les actions de la cible et de récupérer au fur et à mesure, via une fausse page de connexion — comme une boîte aux lettres Gmail –, l’identifiant et le mot de passe du site en question.

Et dans le cas d’un compte protégé par une double authentification, les attaquants avaient un plan : la fausse page redirigeait la victime afin de lui faire croire que c’était le moment d’entrer le code temporaire. Ce code temporaire était alors récupéré par les pirates, qui pouvaient l’inscrire sur le vrai site (cela nécessitait d’agir vite, chaque code n’étant valide que quelques dizaines de secondes).

« En d’autres termes, ils vérifiaient les noms d’utilisateur et les mots de passe des victimes en temps réel sur leurs propres serveurs, et même si la double authentification par SMS, par application mobile ou par validation en un clic est activée, ils pouvaient tromper les cibles et voler ces informations également », ajoute l’entreprise. Pour elle, le plus sûr est de servir d’une clé USB de sécurité U2F.

Cette recommandation est particulièrement valable pour les personnes occupant des postes à responsabilité ou dont les activités pourraient intéresser des tiers. Pour elles, il est conseillé d’éviter la double authentification basée sur le SMS (dont on sait qu’elle présente des faiblesses, via des cartes SIM piratées par exemple — c’est pour ça que Google opte pour un système de notification désormais).

Activer la double authentification reste préférable

Certfa Lab admet toutefois qu’il vaut mieux utiliser une double authentification, même imparfaite, que pas de double authentification du tout. D’abord parce que cela sécurise quand même le compte, ensuite parce que tout le monde n’est heureusement pas l’objet d’un piratage ciblé, organisé et déterminé. Cependant, l’entreprise conseille d’opter autant que possible pour le procédé le plus élevé possible.

Ainsi, si les internautes sont prêts à abandonner la double authentification par SMS, ils devraient passer sur une application dédiée, comme Google Authenticator. Et s’ils sont prêts à aller plus loin, alors l’usage d’une clé USB de sécurité U2F est recommandé.

Pour le reste, la société prodigue les recommandations habituelles : ne pas cliquer sur des liens suspects, opter pour le chiffrement des mails, vérifier que la page de connexion sur laquelle on se trouve est la bonne, éviter de stocker des informations sensibles en clair sur ses comptes en ligne, opter pour son mail professionnel plutôt que son mail personnel pour certains échanges, etc.

+ rapide, + pratique, + exclusif

Zéro publicité, fonctions avancées de lecture, articles résumés par l'I.A, contenus exclusifs et plus encore.

Découvrez les nombreux avantages de Numerama+.

Vous avez lu 0 articles sur Numerama ce mois-ci

Tout le monde n'a pas les moyens de payer pour l'information.

C'est pourquoi nous maintenons notre journalisme ouvert à tous.

Mais si vous le pouvez,

voici trois bonnes raisons de soutenir notre travail :

- 1 Numerama+ contribue à offrir une expérience gratuite à tous les lecteurs de Numerama.

- 2 Vous profiterez d'une lecture sans publicité, de nombreuses fonctions avancées de lecture et des contenus exclusifs.

- 3 Aider Numerama dans sa mission : comprendre le présent pour anticiper l'avenir.

Si vous croyez en un web gratuit et à une information de qualité accessible au plus grand nombre, rejoignez Numerama+.

Toute l'actu tech en un clin d'œil

Ajoutez Numerama à votre écran d'accueil et restez connectés au futur !

Pour ne rien manquer de l’actualité, suivez Numerama sur Google !